物联网(IoT)是下一个通信时代。使用物联网,物理对象可以以无缝的方式创建、接收和交换数据。各种物联网应用专注于自动处理不同的任务。现有和未来的物联网应用将会提高用户舒适度、工作效率和自动化水平。为了实现这一目标,需要高度的安全性、私密性、身份验证和从攻击中恢复的能力。为了实现端到端安全的物联网环境,必须对物联网应用的架构进行更改。在这篇报告中,详细回顾了在IoT应用程序提出的安全相关的挑战和威胁的来源。在讨论了安全问题之后,讨论了各种新兴和现有的技术,重点是在物联网应用中实现高度的安全信任。讨论了四种不同的技术,区块链、雾计算、边缘计算和机器学习,以提高物联网的安全水平。

1.背 景

我们周围的物理设备连接到互联网的步伐正在迅速加快。根据高德纳(Gartner)最近的一份报告,到2020年,全球有约84亿联网设备。预计到2022年,这一数字将增长到204亿。世界各地都在增加物联网应用的使用,主要的驱动国家和地区包括西欧、北美和中国。机对机(M2M)连接的数量预计将从2016年的56亿增加到2024年的270亿。这一数字的飞跃表明物联网将成为未来主要市场之一,并可能成为不断扩大的数字经济基石。物联网行业的收入预计将从2018年的8920亿美元增长到2025年的4万亿美元。M2M连接覆盖了广泛的应用,如智慧城市、智能环境、智能电网、智能零售和智能农业等。在未来,这些设备不仅可以连接到互联网和其他本地设备,还可以直接与互联网上的其他设备通信。除了被连接的设备或事物,社交物联网(SIoT)的概念也正在兴起。SIoT将使不同的社交网络用户连接到设备,用户可以通过因特网共享设备。

2.使用区块链的物联网安全

区块链和物联网是将对IT和通信行业产生高度影响的重要技术。这两种技术专注于提高用户的整体透明度、可见性、舒适度和信任度。物联网设备提供来自传感器的实时数据,区块链使用分布式、去中心化和共享的分类账为数据安全提供关键保障。

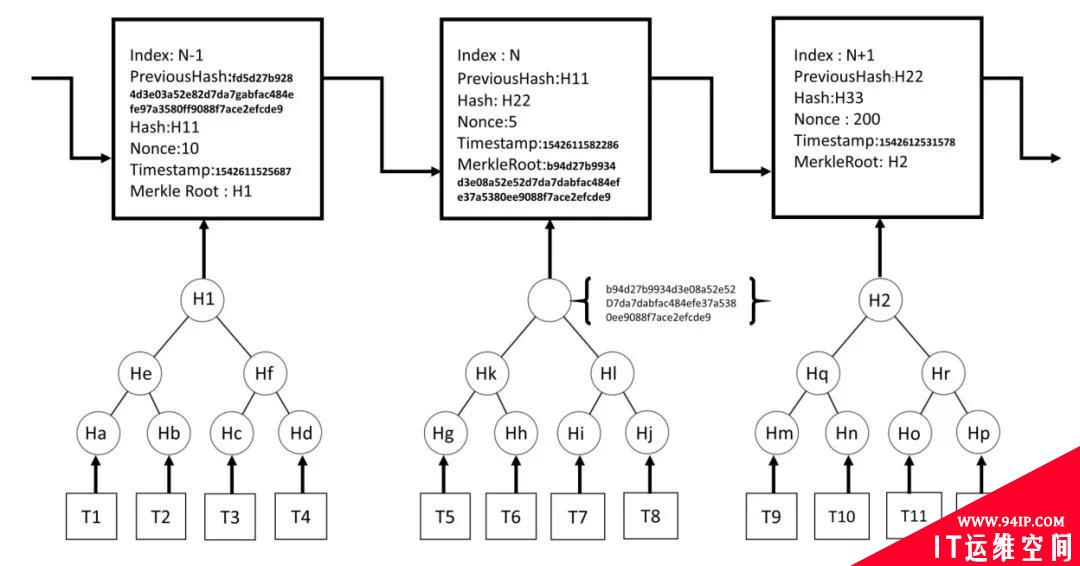

区块链背后的基本逻辑很简单:是一个分布式分类帐(也称为复制日志文件)。区块链中的条目是按时间顺序标记的。分类帐中的每一项都使用加密散列键与前一项紧密耦合。Merkle树用于存储单个事务,树的根散列是存储在区块链中。图1中T1、T2、T3、···、Tn分别表示单个事务。事务被加密散列并存储在树Ha、Hb、Hc等的叶节点上。子节点的散列被连接起来,并生成一个新的根散列。最终的根散列(例如H1和H2)存储在区块链上。只验证根哈希,以确保与该根哈希关联的所有事务都是安全的,没有被篡改。即使单个事务被更改,树特定一侧的所有散列值也会更改。分类帐维护者或矿工验证日志或事务,并生成一个键,使最新的事务成为完整分类帐的一部分。这个过程使网络中的所有节点都可以使用最新的条目。由于每个块中都存在加密散列键,因此对手对这些块进行篡改既耗时又困难。

图1 Merkle树

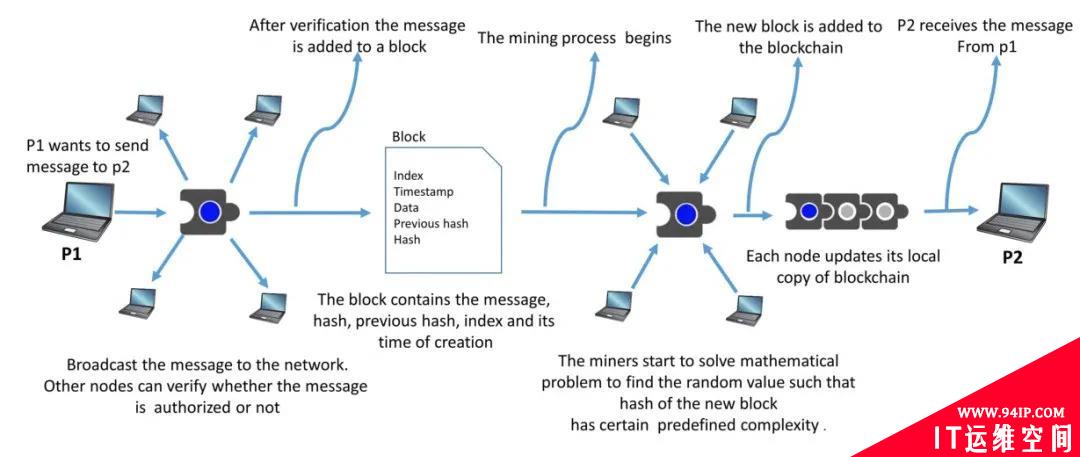

矿商在交易中没有任何个人利益,他们采矿只是为了获得激励。矿工们不知道交易所有者的身份。更重要的是,有多个挖掘器处理同一组事务,它们之间在将事务添加到区块链中方面存在激烈的竞争。所有这些独特的功能使区块链成为一个强大的、防篡改的、分布式的、开放的物联网数据结构。图2显示了事务从初始化到提交再到分布式链的完整流程。学术界和工业界正在开发支持创建和维护区块链的框架。这类平台的一些例子是Ethereum、Hyperledger fabric、Ripple等。

图2 事务的完整流程

3.使用雾计算的物联网安全

物联网和云计算是两种独立的技术,有很多应用。物联网为用户提供了大量的智能设备和应用。类似地,云提供了一个非常有效的解决方案来存储和管理数据,这些数据可以从任何地方访问,并被许多组织广泛使用。物联网正在产生前所未有的数据量,这给互联网基础设施带来了很大压力。云计算和物联网的融合为更有效地处理、存储、管理和保护数据带来了新的机遇和挑战。工业界和学术界试图通过将物联网与云集成来解决物联网面临的一些问题。但是,这种集成的好处还不足以解决物联网面临的所有问题。因此,Cisco在2012年提出了雾计算的概念。雾计算补充了云计算,而不是取代它。

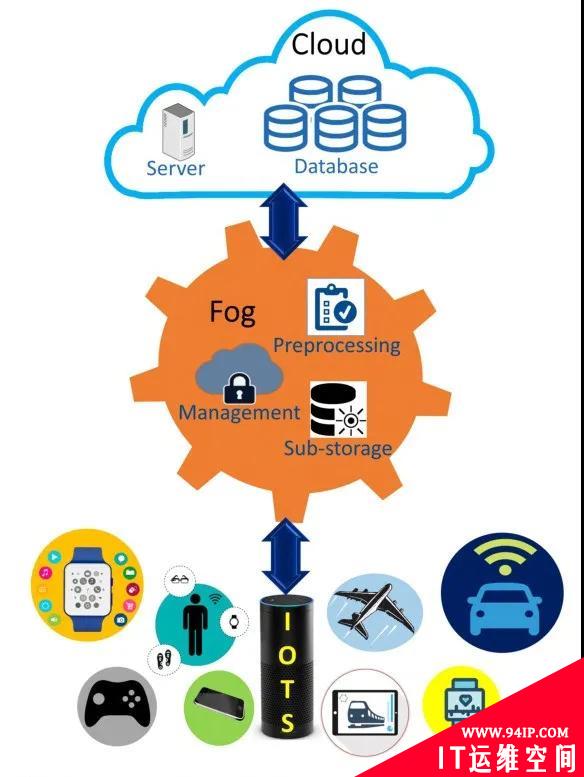

雾计算的主要任务是在本地处理物联网设备产生的数据,以便更好地管理,因此需要一个由不同层组成的架构。它有两个框架,Fog-Device框架和Fog-Cloud-Device框架。前者框架由设备和雾层组成,后者框架由设备、雾层和云层组成。层的排列是根据它们的存储和计算能力来完成的。不同层之间的通信是通过有线(如光纤、以太网)或无线通信(如WiFi、蓝牙等)完成的。在Fog-Device框架中,fog节点在不涉及云服务器的情况下为用户提供各种服务。然而,在Fog-Cloud-Device框架中,简单的决策是在雾层做出的,而复杂的决策是在云上做出的。Fog-Cloud-Device框架的架构如图3所示。在比较雾计算范式的性能时,还从理论上和数学上考虑了雾计算架构与传统的云计算框架基于业务延迟和能耗。与云模型相比,雾计算减少了云和网络边缘之间90%的数据流量,平均响应时间减少了20%。[2]的作者深入讨论了雾计算的定义和概念,并将其与类似的概念如移动边缘计算(MEC)和移动云计算(MCC)进行了比较。[2]的作者还介绍了一些应用,如实时视频分析、增强现实(AR)、移动大数据分析以及雾计算的内容交付和缓存。

图3 Fog-Cloud-Device框架架构

4.基于机器学习的物联网安全

近年来,机器学习(ML)领域引起了人们的极大兴趣。许多领域都在使用ML进行开发,它也被用于物联网安全。ML似乎是一种很有前景的解决方案,通过提供与其他传统方法不同的防御攻击的方法,来保护物联网设备免受网络攻击。

针对物联网设备或来自物联网设备的DoS攻击是一个严重的问题。防止这种攻击的一种方法是使用基于多层感知器(MLP)的协议,以保护网络免受DoS攻击。最新的文献提出了一种粒子群优化和反向传播算法来训练MLP,有助于提高无线网络的安全性。ML技术有助于提高推断的准确性和保护易受DoS攻击的物联网设备。

攻击者可能在数据传输过程中窃听消息。为了防范此类攻击,可以使用ML技术,如基于q学习的卸载策略或非参数贝叶斯技术。诸如q学习和Dyna-Q等方案都是ML技术,也可用于保护设备不被窃听。[4]的作者通过实验和强化学习对这些方案进行评估。

数字指纹技术是未来物联网系统安全解决方案之一,有助于终端用户在应用中获得足够的信任。指纹被广泛用于解锁智能手机、批准支付、解锁汽车和家庭门等。由于其低成本、可靠性、可接受性和高安全性,数字指纹正在成为一种占主导地位的生物特征识别方法。除了数字指纹技术的优点外,在物联网中有效使用该技术还面临着各种挑战,如指纹分类、图像增强、特征匹配等。人们开发了各种基于机器学习的算法,以提供一些非传统的解决方案来克服这些挑战。

物联网的基本需求是确保所有连接到网络的系统和设备的安全。ML的作用是使用和训练算法来检测物联网设备中的异常或检测物联网系统中发生的任何不需要的活动,以防止数据丢失或其他问题。因此,ML提供了一个有前途的平台,以克服物联网设备安全面临的困难。为了保持物联网的增长,需要在该领域做出进一步的贡献。

5.基于边缘计算的物联网安全

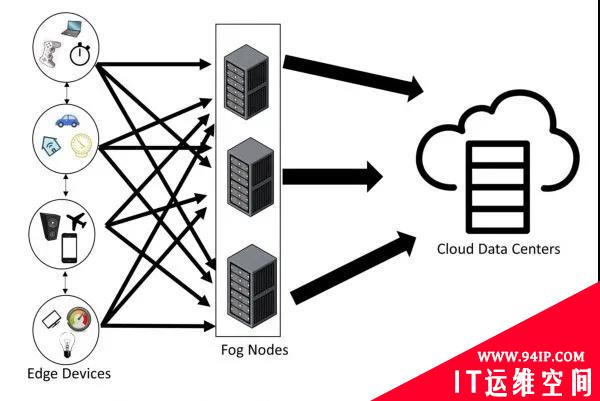

边缘计算和雾计算都是云计算的扩展,云计算被各种组织广泛使用。云、雾和边缘可能看起来相似,但它们构成物联网应用的不同层次。云、雾和边缘计算的主要区别是位置的智能和功率计算。云的部署规模更大,需要处理大量数据,而且与用户的距离也相对更远。为了克服云计算所面临的问题,边缘计算被用作一种解决方案,在用户和云/雾之间放置一个小型边缘服务器。一些处理活动是在边缘服务器上执行的,而不是在云上。边缘计算架构由边缘设备、云服务器和雾节点组成,如图4所示。

图4 边缘计算架构

在边缘计算框架中,计算和分析能力是在边缘本身提供的。应用程序中的设备可以在它们之间创建一个网络,并可以相互协作来计算数据。因此,可以将大量数据保存在设备之外,无论是云节点还是雾节点,都可以增强物联网应用的安全性。边缘计算还有助于降低通信成本,因为它可减少将所有数据移动到云的需求。

参考文献

[1] D. Miller,“ Blockchain and the Internet of Things in the industrial sector”,IT Prof., vol. 20, no. 3, pp. 15–18, 2018.

[2] J. Ni, K. Zhang, X. Lin, and X. S. Shen, ‘‘Securing fog computing for Internet of Things applications: Challenges and solutions,’’IEEE Commun. Surveys Tuts., vol. 20, no. 1, pp. 601–628, 1st Quart., 2018.

[3] M. Alrowaily and Z. Lu, ‘‘Secure edge computing in IoT systems: Review and case studies,’’ inProc. IEEE/ACM Symp. Edge Comput. (SEC), Oct. 2018, pp. 440–444.

[4] K. Pavani and A. Damodaram, ‘‘Intrusion detection using MLP for MANETs,’’ inProc. 3rd Int. Conf. Comput. Intell. Inf. Technol. (CIIT),Oct. 2013, pp. 440–444

转载请注明:IT运维空间 » 安全防护 » 区块链、雾计算、边缘计算和机器学习在物联网安全方面的应用

发表评论