在当前的威胁形势下,网络安全管理绝非易事。企业网络安全管理者需要寻找改进的框架和工具来降低网络安全风险,包括从简单的安全事件处置转变为更成熟的、具有检测及响应能力的战略增强型预防控制。现有攻击面管理的方法无法匹配企业数字化转型发展速度, CTEM(威胁暴露面管理)技术应运而生。

在当前的威胁形势下,网络安全管理绝非易事。企业网络安全管理者需要寻找改进的框架和工具来降低网络安全风险,包括从简单的安全事件处置转变为更成熟的、具有检测及响应能力的战略增强型预防控制。现有攻击面管理的方法无法匹配企业数字化转型发展速度, CTEM(威胁暴露面管理)技术应运而生。

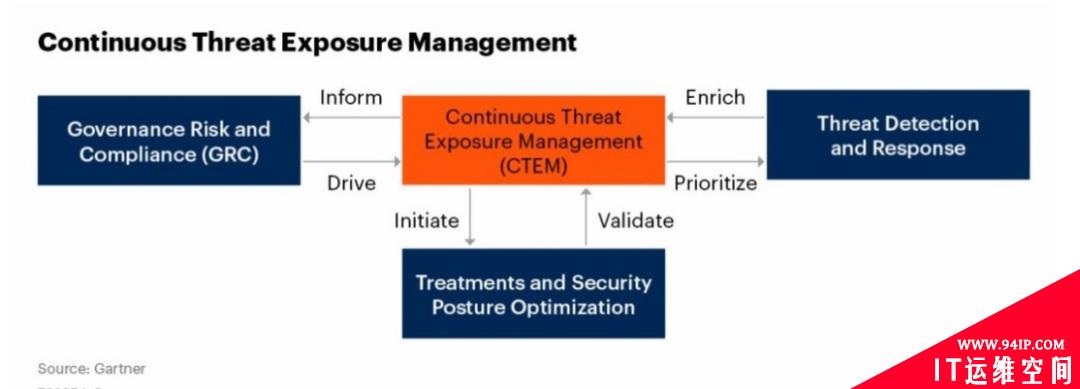

威胁暴露面管理系统方法论

研究机构Gartner认为,CTEM是一种更加务实且有效的系统化威胁管理方法论,可以大大降低组织遭到安全泄密事件的可能性。通过优先考虑高等级的潜在威胁处置,CTEM实现了不断完善的安全态势改进,将”修复和态势改进”从暴露面管理计划中分离,强调有效改进态势的处置要求。同时,CTEM计划的运作有特定的时间范围,它遵循治理、风险和合规性(GRC)的要求,可为企业长期安全管理战略的转变提供决策支撑。

研究人员同时认为,CTEM应用还处在不断优化升级过程中,优化威胁暴露管理需要考虑以下三个关键要素:持续实施、系统框架和人工智能。威胁检测和处理应该是一个持续的过程,这样才可以保障威胁防御的效果。而利用已确立的网络安全框架,则可以充分享用最新又准确的威胁情报和处置经验。通过人工智能和自动化技术,能够更有效地管理威胁暴露、避免人为错误。

威胁暴露面管理系统方法论

研究机构Gartner认为,CTEM是一种更加务实且有效的系统化威胁管理方法论,可以大大降低组织遭到安全泄密事件的可能性。通过优先考虑高等级的潜在威胁处置,CTEM实现了不断完善的安全态势改进,将”修复和态势改进”从暴露面管理计划中分离,强调有效改进态势的处置要求。同时,CTEM计划的运作有特定的时间范围,它遵循治理、风险和合规性(GRC)的要求,可为企业长期安全管理战略的转变提供决策支撑。

研究人员同时认为,CTEM应用还处在不断优化升级过程中,优化威胁暴露管理需要考虑以下三个关键要素:持续实施、系统框架和人工智能。威胁检测和处理应该是一个持续的过程,这样才可以保障威胁防御的效果。而利用已确立的网络安全框架,则可以充分享用最新又准确的威胁情报和处置经验。通过人工智能和自动化技术,能够更有效地管理威胁暴露、避免人为错误。

要点一:持续实施CTEM计划

持续开展威胁暴露面管理需要包括五个周期性阶段:界定范围、发现识别、确定优先级、验证模拟和采取行动,这是一个持续的动态过程,在CTEM项目实施中可能会不断重启这五个阶段,以确保不间断的威胁监控与管理。

-

界定范围是开展威胁暴露管理的第一步。该阶段需要结合业务视角和安全视角,以识别和筛选关键业务资产威胁、高价值资产威胁或敏感资产威胁。

发现识别需要厘清组织的IT基础架构、网络、应用程序和敏感数据资产。该阶段旨在发现错误配置、漏洞和缺陷,以便可以根据各自的风险级别进行威胁分类。

确定优先级侧重于评估漏洞被利用的可能性。那些最有可能被利用的漏洞将最先被修复。低优先级漏洞的修复工作会酌情延后,直到有足够的资源来处置。

验证模拟主要针对已发现漏洞的测试攻击,以检查现有的安全控制措施是否足够有效。该阶段还用于评估响应和补救机制是否足够到位。

采取行动是指根据验证阶段的结果对发现的漏洞和风险采取纠正措施。这常常是个人工处置的过程,但如果各方密切合作,这个过程可以变得很顺畅。此外,采取行动阶段生成有关CTEM流程的全面数据,促进下一个周期中的流程更高效。

CTEM并不只是一种安全工具或产品,而是一项系统性的威胁管理计划和流程,任何组织都可以采用它来提升管理威胁暴露面的能力。

要点二:充分利用成熟安全框架

网络安全框架提供了一种有效的处置知识库,可以更有效地检测和解决威胁。它们为如何保护数字资产安全提供了一套科学合理的体系和方法。 以MITRE ATT&CK框架为例,该框架提供了相互对照的权威信息,介绍全球的最新对抗策略和技术,包括最近发现的漏洞方面和攻击者利用的信息。该框架提供的威胁情报非常详细,不仅详细描述了威胁,还详细描述了威胁利用的流程、攻击具体实例以及它们使用的攻击工具。通过应用MITRE ATT&CK框架,可以使威胁的识别和解决具有系统性。 NIST网络安全框架也是非常实用的资源,它列出了管理网络风险方面的标准、指南和最佳实践,可以在企业威胁识别、保护、检测、响应和恢复五个方面指导企业进行风险管理。 此外,还有ISO/IEC 27001,它被认为是国际性网络安全标准,可以帮助组织应对常见的安全威胁。它需要对信息安全威胁进行系统化管理,要求组织设计和实施信息安全策略,并采用持续的风险管理流程。

要点三:充分利用人工智能技术

网络犯罪分子已经在使用人工智能发起或实施攻击,不紧跟形势是不合逻辑的。当层出不穷的攻击让网络分析师手忙脚乱、疲于应对时,更有必要采用自动化和基于机器学习的解决方案。组织使用的多种安全控制措施生成大量的安全数据、警报和安全事件报告,紧靠分析师人工处理是难以满足要求的,必须有一种方法可以自动处理相对简单问题方面的警报,并标记出复杂的安全问题,供分析师人工评估。 目前,人工智能和自动化在检测和管理威胁方面起到了重要作用。人工智能经过训练后,可以迅速检测恶意软件或恶意网络活动,不仅基于威胁身份来检测,还基于行为模式来检测。甚至可以开发预测智能来预测潜在攻击。 此外,人工智能和自动化技术在对抗恶意机器人程序(bot)攻击方面非常有效。恶意机器人程序攻击已经在互联网流量中占据很大的比例,它们不断寻找漏洞和攻击机会,从而构成严重风险。人工智能系统可用于检测机器人程序活动,其与人类行为区分开来,同时还可以准确识别非恶意的机器人程序行为,比如搜索引擎爬虫、版权机器人程序、聊天机器人程序、新闻源机器人程序和网站监控服务等应用。

转载请注明:IT运维空间 » 安全防护 » 威胁暴露面管理(CTEM)应用优化的三大要点

发表评论