Resecurity 的研究人员最近发现了一个新的网络钓鱼即服务(PhaaS)平台 EvilProxy,该平台正在暗网中大肆宣传。在其他表述中,也有叫做 Moloch 的。该平台与此前出现的网络钓鱼工具包存在某种关联,这些工具包由针对金融机构和电子商务公司发起攻击的著名攻击者开发。

此前,针对 Twilio 的供应链攻击导致双因子验证代码泄露。而 EvilProxy 这样的平台能够大规模攻击启用双因子验证的用户,而无需侵入供应链中。

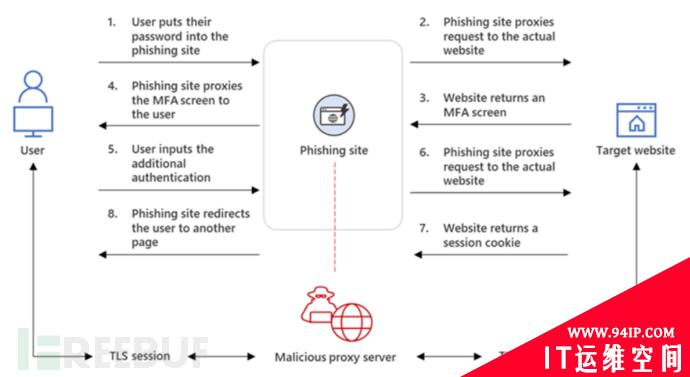

EvilProxy 尝试使用反向代理与 Cookie 注入来绕过双因子认证,以此代理受害者的会话。这种攻击方式此前在 APT 攻击中已有发现,EvilProxy 将其成功产品化。调查发现攻击者已经攻击了多位财富五百强公司的员工。

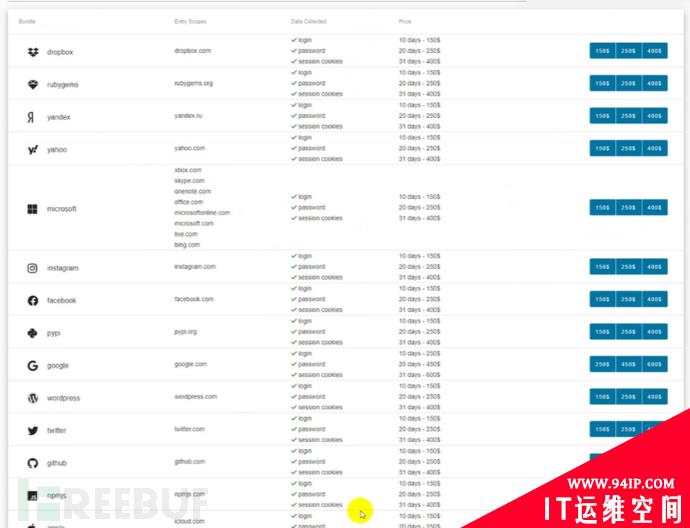

首次发现 EvilProxy 在 2022 年 5 月上旬,攻击者发布了一段演示视频(https://player.vimeo.com/video/746020364),介绍了针对 Apple、Facebook、GoDaddy、GitHub、Google、Dropbox、Instagram、Microsoft、Twitter、Yahoo、Yandex 等品牌的攻击。

Resecurity 的研究人员最近发现了一个新的网络钓鱼即服务(PhaaS)平台 EvilProxy,该平台正在暗网中大肆宣传。在其他表述中,也有叫做 Moloch 的。该平台与此前出现的网络钓鱼工具包存在某种关联,这些工具包由针对金融机构和电子商务公司发起攻击的著名攻击者开发。

此前,针对 Twilio 的供应链攻击导致双因子验证代码泄露。而 EvilProxy 这样的平台能够大规模攻击启用双因子验证的用户,而无需侵入供应链中。

EvilProxy 尝试使用反向代理与 Cookie 注入来绕过双因子认证,以此代理受害者的会话。这种攻击方式此前在 APT 攻击中已有发现,EvilProxy 将其成功产品化。调查发现攻击者已经攻击了多位财富五百强公司的员工。

首次发现 EvilProxy 在 2022 年 5 月上旬,攻击者发布了一段演示视频(https://player.vimeo.com/video/746020364),介绍了针对 Apple、Facebook、GoDaddy、GitHub、Google、Dropbox、Instagram、Microsoft、Twitter、Yahoo、Yandex 等品牌的攻击。

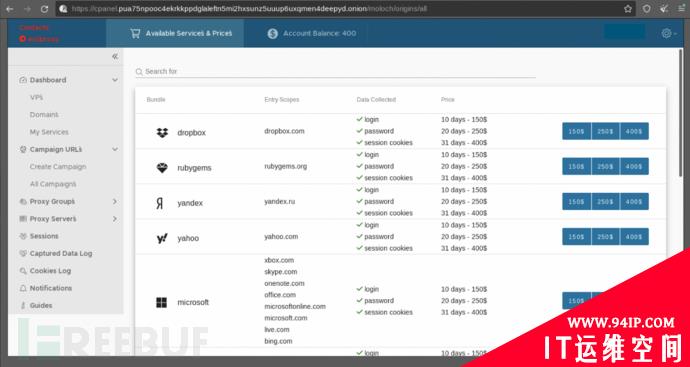

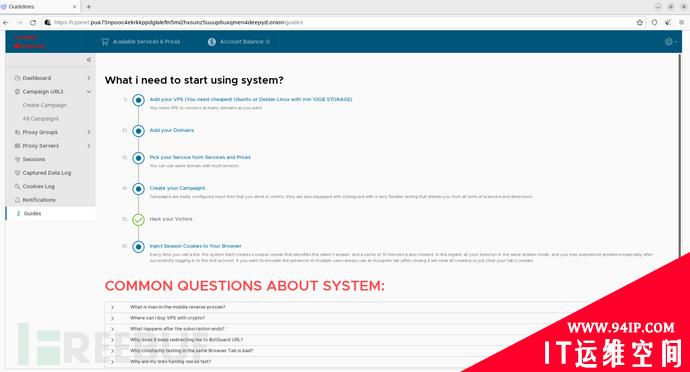

后台控制列表

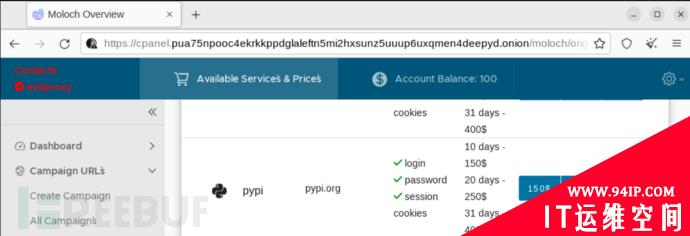

值得注意的是,EvilProxy 还支持针对 Python 语言的官方软件存储库 Python Package Index(PyPi)的网络钓鱼攻击。

后台控制列表

值得注意的是,EvilProxy 还支持针对 Python 语言的官方软件存储库 Python Package Index(PyPi)的网络钓鱼攻击。

针对 PyPi 的攻击

不久前,PyPi 官方表示项目贡献者遭到了网络钓鱼攻击,最后使用了 JuiceStealer 作为 Payload 部署。根据分析调查,攻击就是与 EvilProxy 有关。

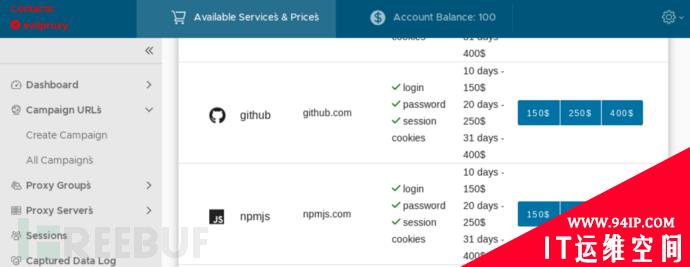

除了 PyPi,EvilProxy 还支持 GitHub 和 npmjs。攻击者希望通过钓鱼攻击切入供应链,入侵下游的软件开发人员和 IT 人员。

针对 PyPi 的攻击

不久前,PyPi 官方表示项目贡献者遭到了网络钓鱼攻击,最后使用了 JuiceStealer 作为 Payload 部署。根据分析调查,攻击就是与 EvilProxy 有关。

除了 PyPi,EvilProxy 还支持 GitHub 和 npmjs。攻击者希望通过钓鱼攻击切入供应链,入侵下游的软件开发人员和 IT 人员。

针对 GitHub 与 npmjs 的攻击

针对 GitHub 与 npmjs 的攻击

反向代理

EvilProxy 利用反向代理的原理,将受害者引导至钓鱼网站,并且通过反向代理为用户提供所有合法的内容,包括登录页面等。当流量经过反向代理,攻击者就能够获取有效的会话 Cookie 并且绕过双因子认证的校验。

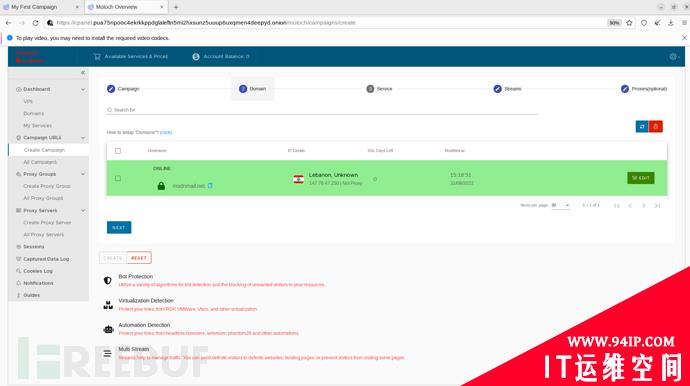

运作模式

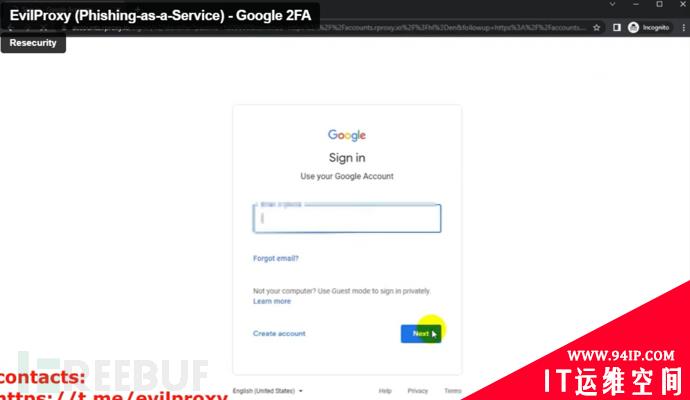

Google 双因子验证示例(https://player.vimeo.com/video/746020880)如下所示:

运作模式

Google 双因子验证示例(https://player.vimeo.com/video/746020880)如下所示:

Google 双因子验证

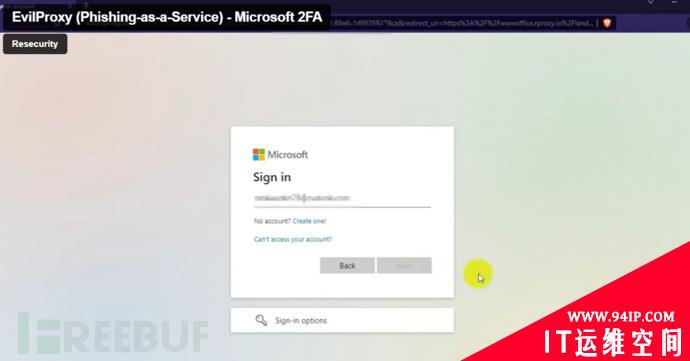

微软双因子验证示例(https://player.vimeo.com/video/746021195)如下所示:

Google 双因子验证

微软双因子验证示例(https://player.vimeo.com/video/746021195)如下所示:

微软双因子验证

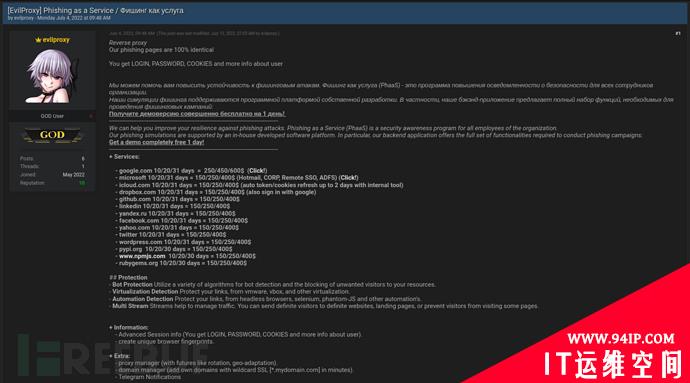

EvilProxy 是订阅制,用户可以选择 10 日、20 日或者 31 日。由 John_Malkovich 担任管理员,在 XSS、Exploit 与 Breached 在内的主要黑客社区都有出售。

微软双因子验证

EvilProxy 是订阅制,用户可以选择 10 日、20 日或者 31 日。由 John_Malkovich 担任管理员,在 XSS、Exploit 与 Breached 在内的主要黑客社区都有出售。

论坛广告

EvilProxy 通过 Telegram 进行联系与付款。

论坛广告

EvilProxy 通过 Telegram 进行联系与付款。

订阅价格

EvilProxy 提供了使用教程与教学视频,坦率地说攻击者在易用性上做的非常优秀。

订阅价格

EvilProxy 提供了使用教程与教学视频,坦率地说攻击者在易用性上做的非常优秀。

官方网站

攻击者使用 Docker 容器和一组脚本进行部署,自动安装程序部署在 Gitlab 的 ksh8h297aydO 用户中。

官方网站

攻击者使用 Docker 容器和一组脚本进行部署,自动安装程序部署在 Gitlab 的 ksh8h297aydO 用户中。

apt update -qqy && apt dist-upgrade --no-install-recommends --no-install-suggests -o Dpkg::options::="--force-confdef" -y \ && apt install --no-install-recommends --no-install-suggests -y git \ && rm -rf /srv/control-agent && git clone --recurse-submodules https://gitlab.com/ksh8h297ayd0/docker-control-agent.git /srv/control-agent \ && cd /srv/control-agent && chmod +x ./install.sh \ && /srv/control-agent/install.sh '[license_key]' ===*=

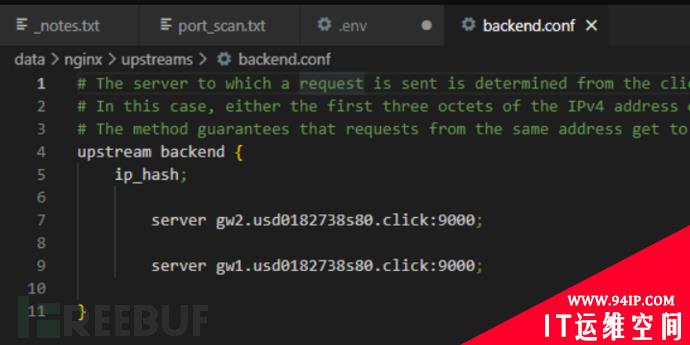

部署成功后,就会通过上游的两个网关转发来自受害者的流量。

配置信息

例如一个模拟微软电子邮件服务的钓鱼网站地址为:

配置信息

例如一个模拟微软电子邮件服务的钓鱼网站地址为:

https://lmo.msdnmail[.]net/common/oauth2/v2.0/authorize?client_id=4765445b-32c6-49b0-83e6-1d93765276ca&redirect_uri=https%3A%2Fopenid%20profile%20https%3 A%2F%2Fwwwofc.msdnmail.net%2Fv2%2FOfficeHome.All&response_mode=form_post&nonce=637975588496970710 .Zjg3YzFkMmEtYTUxYy00NDliLWEzYzAtMTExZTliNjBkY2ZkY2U3NzM2MDMtZWNhZC00ZWFmLWE5YjMtYzgzZTFjM2E1ZDdl&ui_locales=en-US&mkt=en-US&state=jHi-CP0Nu4oFHIxklcT1adstnCWbwJwuXQWTxNSSsw-23qiXK-6EzyYoAyNZ6rHuHwsIYSkRp99F-bqPqhN4JVCnT4-3MQIDvdTKapKarcqaMFi6_xv2__3D0KfqBQ070ykGBGlwxFQ6Mzt9CwUsz2zdgcB4jFux2BhZQwcj-WumSBz0VQs5VePV-wz00E8rDxEXfQdlv-AT29EwdG77AmGWinyf3yQXSZTHJyo8s-IWSHoly3Kbturwnc87sDC3uwEn6VDIjKbbaJ-c-WOzrg&x-client-SKU=ID_NETSTANDARD2_0&x-client-ver=6.16.0.0

获取授权后的 URL 为:

https://473126b6-bf9a-4a96-8111-fb04f6631ad8-571c4b21.msdnmail[.]net/mail/?realm=[victim_domain]&exsvurl=1&ll-cc=1033&modurl=0&JitExp=1&url=%2Fowa%2F%3Frealm%253d%2526exsvurl%253d1%2526ll-cc%253d1033%2526modurl%253d0%2526login_hint%253[victim_email]%252540[victim_domain]

模拟微软电子邮件服务的钓鱼

模拟微软电子邮件服务的钓鱼

模拟微软电子邮件服务的钓鱼

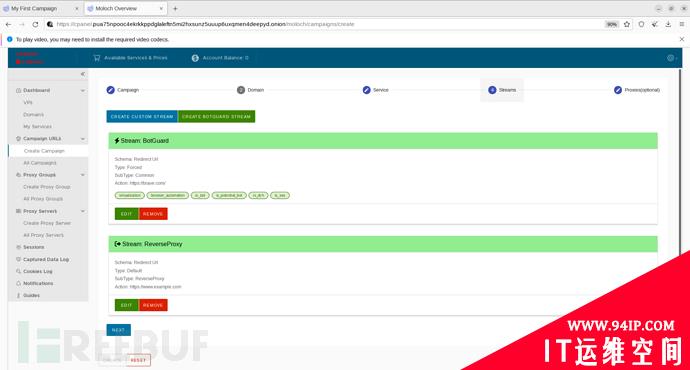

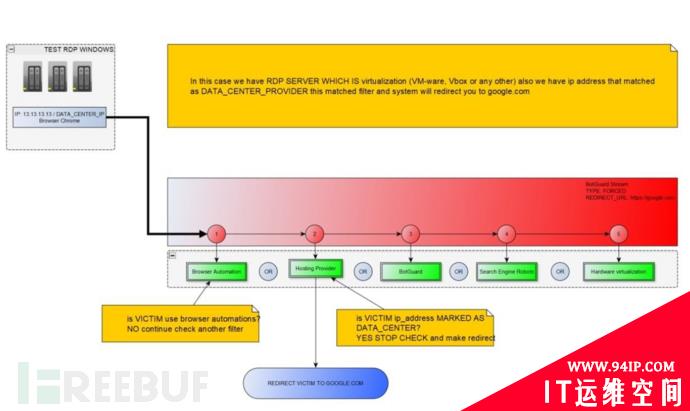

攻击者汇总了已知的 VPN 服务、代理服务与 Tor 出口节点等数据,判断潜在受害者为机器人或者研究人员,就会自动断开链接。

模拟微软电子邮件服务的钓鱼

攻击者汇总了已知的 VPN 服务、代理服务与 Tor 出口节点等数据,判断潜在受害者为机器人或者研究人员,就会自动断开链接。

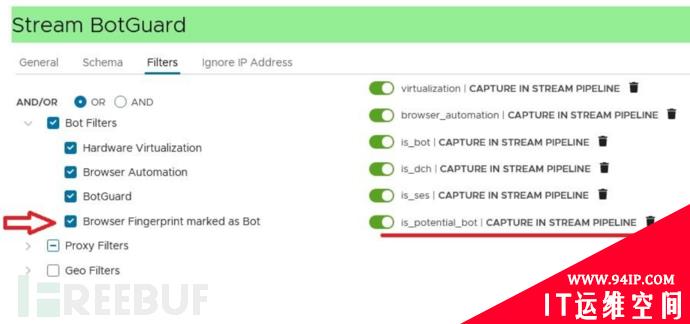

安全防护配置

另一种方法是基于指纹:

安全防护配置

另一种方法是基于指纹:

指纹识别配置

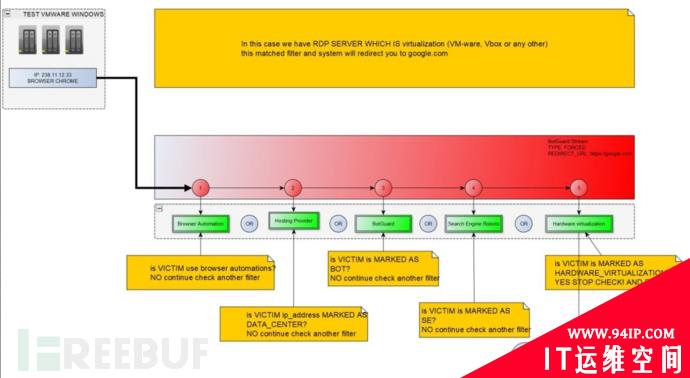

攻击者也十分警惕虚拟机:

指纹识别配置

攻击者也十分警惕虚拟机:

虚拟机检测

虚拟机检测

虚拟机检测

虚拟机检测

总结

EvilProxy 为攻击者提供了一种低成本、可扩展的解决方案来进行钓鱼攻击,能够绕过双因子认证使用户更加不安全。

转载请注明:IT运维空间 » 安全防护 » 能够绕过双因子验证的钓鱼即服务平台 EvilProxy 在暗网中出现

发表评论