近日,有研究显示,在苹果iMessage中,一个并不起眼的零点击(zero-click)漏洞可能很早就被利用以安装来自以色列网络公司NSO和Candiru的间谍软件,目前已至少确认65人成为其目标。研究人员表示,这很可能只是一项计划多年的秘密行动的冰山一角。

近日,有研究显示,在苹果iMessage中,一个并不起眼的零点击(zero-click)漏洞可能很早就被利用以安装来自以色列网络公司NSO和Candiru的间谍软件,目前已至少确认65人成为其目标。研究人员表示,这很可能只是一项计划多年的秘密行动的冰山一角。

根据多伦多大学公民实验室(University of Toronto’s Citizen

Lab)一份最新报告显示:“受害者包括欧洲议会成员、加泰罗尼亚总统、立法者、法学家和公民社会组织的成员。当然,也有一些普通的公民成为了目标。”

在已确认的65名受害者中,63人受到飞马(Pegasus)间谍软件的攻击,另外4人则受到牙签鱼(Candiru)软件的攻击,还有至少2人的iPhone同时受到了这两种攻击。研究表明,这些事件大多发生在2017年至2020年之间。

这些攻击涉及一个名为HOMAGE的iOS漏洞武器化,该漏洞运行于2019年10月28 日发布的iOS

13.2及更早版本的设备。这里需要指出的是,当前最新的iOS版本为15.4.1。

虽然该攻击事件并没有明确地被归咎于特定的政府或实体,但公民实验室在报告中暗示了其与西班牙政府的联系,理由是在加泰罗尼亚自治区呼吁独立的情况下,西班牙与加泰罗尼亚之间的关系持续紧张。

这些发现基于英国《卫报》(The Guardian)和西班牙《国家报》(El

País)在2020年7月发布的一份联合报告,该报告披露了一起涉及加泰罗尼亚独立的国内政治间谍案件。案件中独立支持者的设备被利用WhatsApp的漏洞安装了飞马间谍软件。

根据多伦多大学公民实验室(University of Toronto’s Citizen

Lab)一份最新报告显示:“受害者包括欧洲议会成员、加泰罗尼亚总统、立法者、法学家和公民社会组织的成员。当然,也有一些普通的公民成为了目标。”

在已确认的65名受害者中,63人受到飞马(Pegasus)间谍软件的攻击,另外4人则受到牙签鱼(Candiru)软件的攻击,还有至少2人的iPhone同时受到了这两种攻击。研究表明,这些事件大多发生在2017年至2020年之间。

这些攻击涉及一个名为HOMAGE的iOS漏洞武器化,该漏洞运行于2019年10月28 日发布的iOS

13.2及更早版本的设备。这里需要指出的是,当前最新的iOS版本为15.4.1。

虽然该攻击事件并没有明确地被归咎于特定的政府或实体,但公民实验室在报告中暗示了其与西班牙政府的联系,理由是在加泰罗尼亚自治区呼吁独立的情况下,西班牙与加泰罗尼亚之间的关系持续紧张。

这些发现基于英国《卫报》(The Guardian)和西班牙《国家报》(El

País)在2020年7月发布的一份联合报告,该报告披露了一起涉及加泰罗尼亚独立的国内政治间谍案件。案件中独立支持者的设备被利用WhatsApp的漏洞安装了飞马间谍软件。

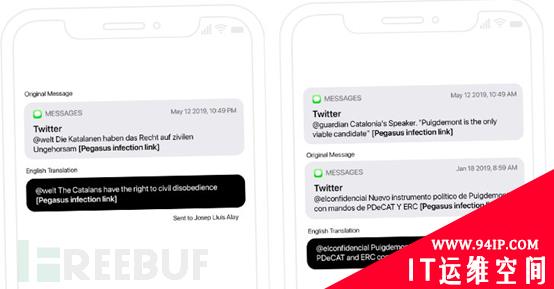

除了利用WhatsApp漏洞(现已修补,追踪编号为CVE-2019-3568),攻击者还利用多个零点击iMessage漏洞和恶意短信,在三年之中不断通过飞马软件入侵加泰罗尼亚的iPhone目标。

“HOMAGE

漏洞似乎是在2019年最后几个月被利用的,它涉及到一个iMessage零点击组件,该组件在com.apple.mediastream.mstreamd进程中启动WebKit,并遵循

com.apple.private.alloy.photostream查找带有飞马软件的电子邮件地址”,研究人员在报告中写道。

这个问题可能已经在iOS 13.2版本中得到了解决,因为该漏洞被观察到仅会在运行 iOS13.1.3及更低版本的设备触发。而iOS

13.5.1版本中还存在另一个名为KISMET的漏洞利用链。

另一方面,被牙签鱼间谍软件攻击的4人是通过电子邮件受害的,攻击者诱骗他们打开看似正规的关于COVID-19的链接或者是冒充的将在巴塞罗那举行的世界移动通信大会

(MWC)的消息。

飞马和牙签鱼间谍软件被微软称为恶魔之舌(DevilsTongue),因为它们可以轻松获取对存储在移动和桌面设备中敏感信息的广泛访问权限。对此,研究人员描述道,“间谍软件能够阅读文本、监听电话、收集密码、跟踪位置、访问目标设备的麦克风和摄像头,并从应用程序中获取信息。另外,它还可以监控加密的通话和聊天,甚至可以在攻击束后继续访问受害者的云账户。”

公民实验室在报告的最后表示,这起案件中攻击者使用的基础设施与NSO和Candiru公司高度重叠,而从攻击时间和受害者特征来看,黑客行动与西班牙政府有斩不断的关系。研究人员总结道:“这起案件之所以引人注目,是因为黑客活动似乎不受任何限制。而如果这起案件的幕后推手真的是西班牙政府,那我们就不得不思考一系列严峻的问题:该国的情报和安全机构是否受到适当监督?当局在进行黑客活动时是否需要遵循一个健全的法律框架?”

参考

除了利用WhatsApp漏洞(现已修补,追踪编号为CVE-2019-3568),攻击者还利用多个零点击iMessage漏洞和恶意短信,在三年之中不断通过飞马软件入侵加泰罗尼亚的iPhone目标。

“HOMAGE

漏洞似乎是在2019年最后几个月被利用的,它涉及到一个iMessage零点击组件,该组件在com.apple.mediastream.mstreamd进程中启动WebKit,并遵循

com.apple.private.alloy.photostream查找带有飞马软件的电子邮件地址”,研究人员在报告中写道。

这个问题可能已经在iOS 13.2版本中得到了解决,因为该漏洞被观察到仅会在运行 iOS13.1.3及更低版本的设备触发。而iOS

13.5.1版本中还存在另一个名为KISMET的漏洞利用链。

另一方面,被牙签鱼间谍软件攻击的4人是通过电子邮件受害的,攻击者诱骗他们打开看似正规的关于COVID-19的链接或者是冒充的将在巴塞罗那举行的世界移动通信大会

(MWC)的消息。

飞马和牙签鱼间谍软件被微软称为恶魔之舌(DevilsTongue),因为它们可以轻松获取对存储在移动和桌面设备中敏感信息的广泛访问权限。对此,研究人员描述道,“间谍软件能够阅读文本、监听电话、收集密码、跟踪位置、访问目标设备的麦克风和摄像头,并从应用程序中获取信息。另外,它还可以监控加密的通话和聊天,甚至可以在攻击束后继续访问受害者的云账户。”

公民实验室在报告的最后表示,这起案件中攻击者使用的基础设施与NSO和Candiru公司高度重叠,而从攻击时间和受害者特征来看,黑客行动与西班牙政府有斩不断的关系。研究人员总结道:“这起案件之所以引人注目,是因为黑客活动似乎不受任何限制。而如果这起案件的幕后推手真的是西班牙政府,那我们就不得不思考一系列严峻的问题:该国的情报和安全机构是否受到适当监督?当局在进行黑客活动时是否需要遵循一个健全的法律框架?”

参考

转载请注明:IT运维空间 » 安全防护 » 警惕!加泰罗尼亚政治家活动家受间谍软件攻击

发表评论