目前已经有很多基于电磁、声学和光侧信道的攻击方法来突破系统的物理隔离保护。然而所有这些方法在数据速率和距离上都是有限的,并且这些侧信道攻击的功能通常只是提供向外传输窃取的数据。因此作者提出了一种新的侧信道攻击方法—LaserShark来向物理隔离的系统内渗透数据。LaserShark无需任何额外的硬件,它通过将激光瞄准已经内置 LED并记录其响应,可以实现长距离(25 m)、双向和快速(18.2 kbps输入& 100 kbps输出)隐蔽通信通道。该方法可用于在CPU的GPIO接口上操作LED的任何办公设备。

攻击原理

1.侧信道设备:

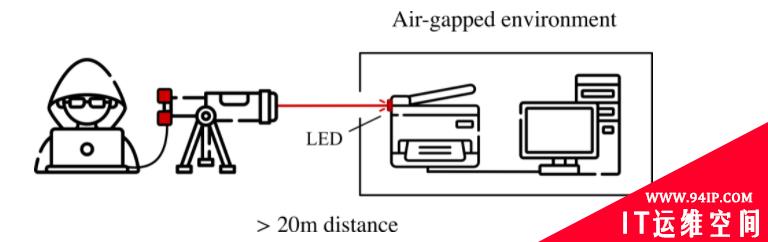

正如发光二极管的名称所暗示的那样,LED的设计和制造都是为了发出光。在办公设备中,它们主要用于指示设备的状态或实现显示功能。然而,计算机设备的LED灯可以被用作接收器,从而建立了一个双向通信通道。图1描述了作者的攻击的主要原理,使用强聚焦的激光束照射LED,LED灯会产生感应电流,如果此时设备在通用I/O接口上正在操作LED,则可以通过固件测量感应电流产生的相应电压,用于传输数据。该设备LED是闪烁状态的,这样攻击者就能够观察到用一个类似于用来聚焦激光的望远镜发出的光,在两个方向上的传输只需要几个100ms,因此攻击是相当的隐蔽。

图1 使用设备的LED的双向隐蔽通道的示意图

图1 使用设备的LED的双向隐蔽通道的示意图

2.攻击条件:

对于作者的攻击者模型,假设已经通过软件供应链形式在目标设备上产生了初始的“植入”(“SolarWinds”:利用SolarWinds的数字证书绕过验证,并在休眠2周左右后会和第三方进行通信,并且根据返回的指令执行操作,包括传输文件,执行文件,重启系统等。这些通信会伪装成Orion Improvement Program 协议并将结果隐藏在众多合法的插件配置文件中,从而达成隐藏自身的目的),例如,设备固件的定期更新可能会不注意地添加通过内置LED发送和接收数据的必要代码。设备的特性,如内置的LED和电路细节,都是攻击者所知道的。最后为了使攻击成功,需要一条直接的视线来观察和驱动LED。对于读取和写入通用IO(GPIO)接口,通常需要系统特权,然而攻击者既不需要对设备进行物理访问,也不要求硬件的所有者无意或有意地与设备进行交互。

3.渗透数据:

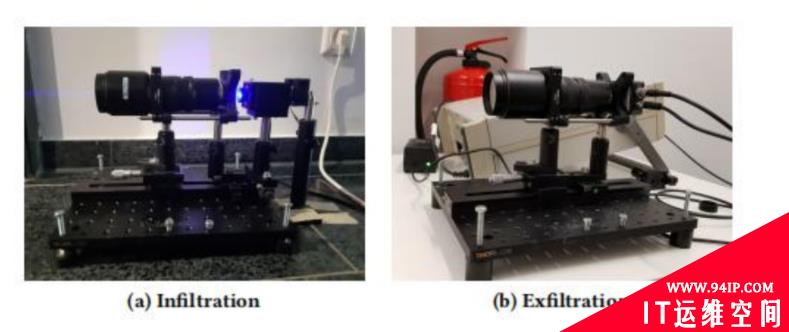

与目标设备相比,攻击者完全可以自由地选择必要的硬件,以便在攻击者的隐蔽通道的末端建立稳定的通信。虽然在费用和设备大

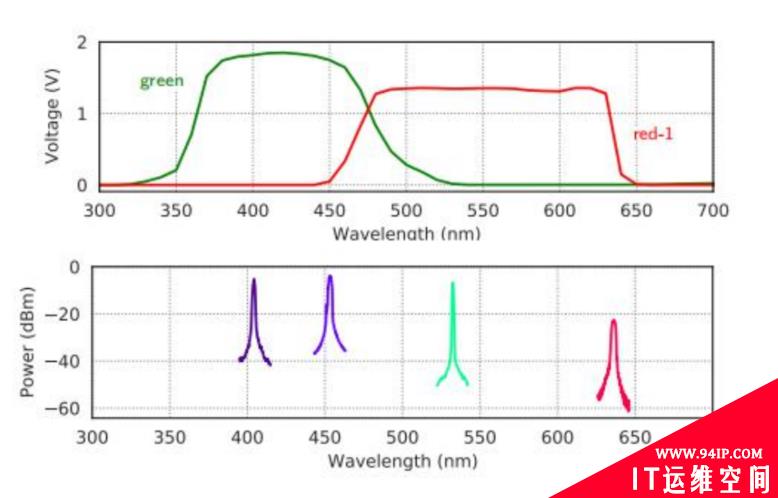

小方面几乎没有上限,但攻击者一般使用很容易获得的家庭电源的移动消费组件来实施攻击。作者的攻击设备配置设置如图2所示,激光束的波长是攻击成功的关键,需要与目标LED的吸收范围相匹配。在图3的底部,作者展示了四种不同的激光器的波长,它们发出蓝色/紫色(左边的两个峰值)、绿色(中间的峰值)和红光(最右边的峰值)。这清楚地表明并不是所有的激光器都可以用来诱导电流进入任何二极管。虽然蓝色和紫色的激光对绿色工作良好,但这并不是对绿色电话的红色LED,但对于绿色激光,它的表现恰好是相反的。有趣的是,红色激光器只是扩宽了红色二极管的范围,而且超出了绿色二极管的吸收范围。这四个激光模块的功率差异很大,但所有的都在商业上没有限制,范围为5-150mW。小于5mW的常规激光模块被认为是1-3R类,其光谱在405-980nm范围内。更强大的设备可以发射100mW,属于3B级,这种激光器只适用于固定波长,如405nm(紫色)、532nm(绿色)和650nm(红色)。雕刻激光器是第4级。这些激光器通常使用的波长为450纳米。使用这种激光器可以连接的距离取决于激光束聚焦的能力和由此产生的在LED上提高的光功率。使用的望远镜越好,距离就越大。作为作者对数据渗透评估的一部分,作者提供了不同光功率的测量。

图2 攻击者端用于(a)数据渗透和(b)数据外传的望远镜、激光和示波器

图2 攻击者端用于(a)数据渗透和(b)数据外传的望远镜、激光和示波器

图3 YealinkSIP-T21PE2的led在25mW(上)处的吸收光谱和两蓝色/紫色、一个绿色和一个红色激光模块(下)的发射光谱

图3 YealinkSIP-T21PE2的led在25mW(上)处的吸收光谱和两蓝色/紫色、一个绿色和一个红色激光模块(下)的发射光谱

4.数据外传:

与高精度产生光束相比,攻击者末端对记录目标设备发出的光信 号的要求不那么专业。在最简单的情况下,一款配备消费者高速 摄像头的现代智能手机就足够了。这些相机以240帧/秒的速度捕捉光线,从而实现了适度的传输速率。此外,可桥接的距离受到相机灵敏度的限制。这两个方面都可以通过使用专门的光学设备来改进,例如一个类似于用来聚焦激光束的望远镜,以及一个专用的光传感器,如光电探测器(PD)。传统的光电探测器的响应时间只有几纳秒和一个宽的光谱响应。然而,它们的灵敏度有限,而且活跃区域很小,这使得它们很难捕捉长距离的光信号。为了测量非常少量的光,作者因此使用了所谓的雪崩光电探测器(APD)。这些探测器会产生一个强电场来增加对入射光的灵敏度。当光子撞击传感器时,这个电场加速电子,通过冲击电离产生二次电子。由此产生的电子雪崩产生了数百个增益因子,这种放大限制了探测器的可用带宽为100kHz。尽管如此,这一速度还是大大超过了高速摄像机,并使作者能够超过现有的隐蔽通道。

5.通信协议:

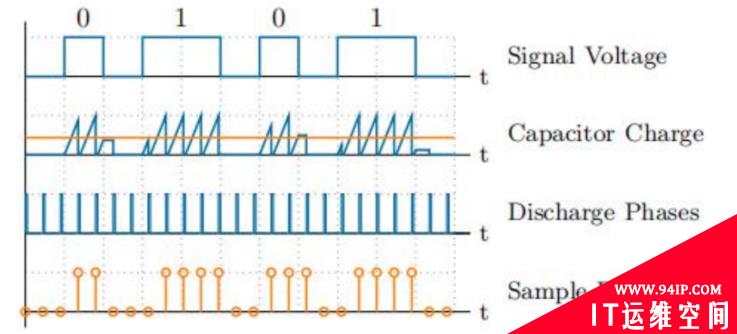

将数据渗透到没有实时能力处理器的设备中,需要使用一种简单和健壮的调制技术。对于作者的攻击,作者使用了脉冲宽度调制(PWM)的变体:传输一个0位对应于一个短脉冲,而传输一个位是通过一个长脉冲实现的,如图4(顶部)所示。该方案要归功于上述的采样策略。高值表示激光活动,低值表示关闭。激光器不活跃的插槽被用来区分单个位。因此,可实现的数据速率取决于零位和一位的比率。在随后的实验中,作者考虑最坏的情况(只发送1个脉冲)来报告数据速率的下界。然而,对于过滤数据,作者并不局限于特定的采样策略,因为攻击者可以在接收端随意选择他/她的硬件。因此,在办公设备上,作者使用经典的开-关键控(OOK)来发送数据,即高值编码一位,而低值表示零位。每个传输的持续时间是相同的t1位=t0位。

图4 存在电容器时的典型传输情况

图4 存在电容器时的典型传输情况

总结

根据定义,物理隔离系统无法从外部渗透。然而现在研究界已经表明,这并不一定是正确的,并已经证明了多种弥合差距的方法。虽然这些方法以各种非常有创造性的隐蔽信道为特色,但由于低数据率、短距离或只有单向通信,它们的实际效用仍然存在问题。我们是第一个以18.2kbps的速度将数据渗透到未经修改的设备上的人,显著改进了相关方法。此外,我们演示了超过25m的100kbps的数据过滤,以建立一个双向通信通道。虽然直接的视线是必要的,但我们不假设对设备进行任何前期硬件修改,与传统的VLC通信相比,我们不能在目标设备上使用任何光学设备,这使得这成为一个特别具有挑战性的设置。相反,我们假设通过软件供应链的初步妥协,类似于太阳风和CodeCov的事件,并使用已经内置的LED。通过此,我们表明,隐蔽通道并不局限于模糊和罕见的设置,而是在实践中是一个真正的威胁。

参考文献

翻

转载请注明:IT运维空间 » 安全防护 » LaserShark无接触式攻击植入技术

发表评论