勒索软件的攻击始于2019年底,以Maze为代表的勒索软件成为了第一批代表性软件。后来勒索软件开发者又创造了一种新的、高效的攻击大型盈利企业的方案——双重勒索。在双重勒索中,攻击者不仅对数据进行加密,还窃取高度敏感的信息——客户和员工的个人数据、内部文件、知识产权等,并威胁如果不支付赎金就公布这些信息。这让公司不得不支付大量赎金。在2020年,我们称之为“勒索软件2.0”,毫无疑问,包括REvil(又名Sodinokibi)、DarkSide、Babuk、Avaddon、Conti等大型勒索软件组织已经开始采用这种新的方法。Maze还开始在他们的网站上发布有关被盗数据的信息,其他勒索软件组织也纷纷效仿,建立了自己的泄露网站。 实际上,通过分析各勒索软件组织的各种泄漏网站的受害者人数,可以很容易地看到2021年“勒索软件2.0”增长非常迅速。从2021年1月至11月,受害者人数比2020年全年增加30%,共影响1500家组织。补考过鉴于这些勒索软件组织不会在他们的泄露网站上发布所有受害者的信息,因此,实际数字可能会高得多。 大约在同一时间,一个完整的犯罪生态系统开始形成,以支持迅速发展的勒索软件攻击——勒索软件即服务(ransomware -as- service, RaaS)。在这个生态系统中,每个参与者都扮演着特定的角色:有些人提供加密武器,以及公布受害者细节的平台。其他人(合作伙伴或附属机构)对组织进行直接攻击。此外,在这个生态系统中运作的攻击者会从第三方购买工具来初步渗透受害者的基础设施。这个生态系统为那些希望从勒索软件中获利的人增加了额外的运营效率和庞大的支持网络。 双重勒索与 RaaS 相结合,为网络犯罪分子成功攻击大公司创造了更多手段,勒索数十万甚至数百万美元属于家常便饭。事实上,根据美国财政部金融犯罪执法网络 (FinCEN) 的数据,仅在美国的组织在 2021 年上半年就可能向勒索软件组织支付了近 6 亿美元。而且,根据同一份报告,如果你看看过去一年最多产的攻击者,他们在过去三年中可能收到了 52 亿美元的转会费。 引人注目的 B2B 目标、巨大的赎金要求、复杂的攻击、高度敏感的数据被盗以及成功攻击的巨大利润,勒索软件成为主流也就不足为奇了。

2021年的主要勒索软件事件

今年最大的攻击事件是美国主要燃油、燃气管道运营商Colonial

Pipeline受到黑客攻击,被迫关闭全部管道运营系统。DarkSide如今已经不存在了,当时他们发表声明称目的是要钱,而不是为社会制造麻烦。Colonial最终支付了440万赎金。同月晚些时候,另一名RaaS使用者REvil也追随了

DarkSide 的脚步,关闭了世界上最大的牛肉供应商JBS的几个生产基地。该公司最终支付了1100万美元,恢复了他们的运营商,并恢复了被盗数据。

针对Colonial和JBS的攻击促使拜登总统宣布进入紧急状态,并与普京总统会面,讨论在应对勒索软件威胁方面的相互合作。这引发了与勒索软件相关的一个新的、重要的趋势——政府参与打击勒索软件和加强国际合作。2021年9月,美国财政部对虚拟加密货币交易所Suex实施制裁,原因是它们帮助勒索软件攻击者。

另一家从2019年开始运营大量RaaS的运营商Avaddon也在2021年被关闭,这得益于执法部门对勒索软件组织和臭名昭著的僵尸网络Emotet的打击。Avaddon利用恶意软件在用户系统中获得了初步的立足点。然而,Emotet最近似乎又复活了。

REvil 是另一个有趣的例子,它似乎是勒索软件生命周期的新趋势:一个组织通过大规模攻击制造了社会问题,然后由于法律压力而被迫关闭或重新命名。 REvil

于 2019 年首次出现,据报道在 2020 年从其运营中赚取了超过 1 亿美元,并在窃取有关该公司即将发布的版本的信息后向 Apple 索要 5000

万美元的赎金。当然,所有这些都是有代价的。在利用领先的统一远程监控和管理工具 Kaseya VSA 中的漏洞后,REvil 能够入侵大约 50 个 MSP

提供商。然而,在这次攻击之后不久,REvil 的服务器就被下线了,有传言说执法部门迫使它们关闭。他们确实在 10

月份再次出现,称之前的关闭是由于内部原因,但多国推动迫使REvil的泄漏网站和Tor支付网站离线,最终导致该集团关闭了他们的业务。

Babuk 是一个高产的 RaaS 运营商,于 2021 年首次出现,臭名昭著的“Babuk locker”的发明者,从Babuk

Locker跟目标用户谈判的数据赎金金额来看,网络犯罪分子所要求的数据赎金从六万美金到八万五千美金不等,更嚣张的是,从华盛顿大都会警察局网络窃取了 250 GB

的数据并勒索赎金。目前他们的运营也已停止。Babuk 于 4 月底宣布关闭,同时将其源代码发布到野外,以便其他勒索软件运营商可以使用。他们后来更名为

Payload Bin,并开始向其他没有自己泄漏网站的勒索软件组织提供他们的平台。

随着社会的关注度提高,勒索软件组织的攻击周期越来越短,但这些组织有非常强的恢复能力。REvil 和 Babuk 最初都来自现已解散的勒索软件组织

GrandCab 和 Vasa Locker,而 DarkSide 迅速更名为

BlackMatter。在针对美国公司甚至日本主要科技公司奥林巴斯取得短暂成功后,该组织显然是迫于执法部门的压力而倒闭。

另一个仍然活跃的著名 RaaS 运营商是 Conti。这个勒索软件组织于 2019 年首次出现,并在 2020 年大量出现。他们在 2021

年发起的一些最引人注目的攻击包括对佛罗里达州布劳沃德县公立学校的攻击以及爱尔兰卫生服务执行局的服务器被关闭。然而,值得注意的是,即使是 Conti

也感受到了压力:在他们内部运作的细节被公开后,他们被迫重新考虑他们的基础设施,关闭了他们的支付门户。不幸的是,该组织能够在 24

小时内恢复其服务器并运行。

也就是说,最常出现在头条新闻中的勒索软件组织并不是用户最常遇到的组织。这是因为上述组织对能够支付数百万赎金的公司进行了针对性很强的攻击。常见的勒索软件攻击者更有兴趣从更多人那里获取小额款项。

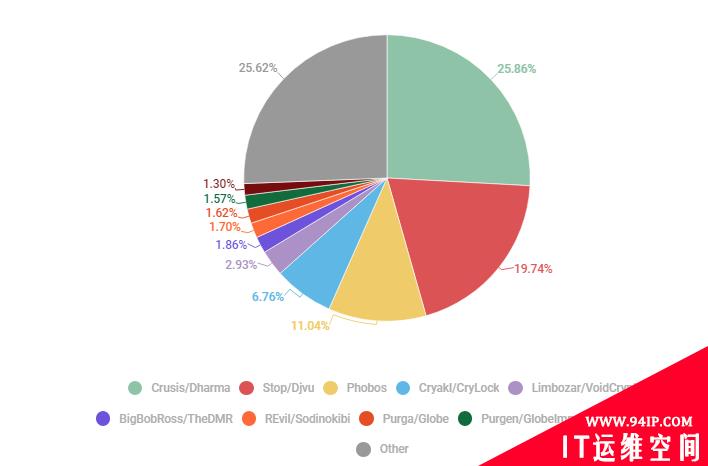

以下是 2020 年勒索软件的攻击占比:

Crysis/Dharma 和 Stop/Djvu 都是长期存在的勒索软件,Crysis

能够使用多种攻击媒介,但最近主要是利用不安全的RDP访问。Stop是最流行的勒索软件家族,他们采用的是老套传播方案,即引诱受害者搜索盗版软件并找到包含勒索软件的可执行文件,而不是现代组织最常使用的人为攻击。前者既针对B2B也针对B2C,后者主要针对B2C领域。2020年,这两个组织占所有勒索软件攻击的50%以上,其中REvil仅占1.7%。

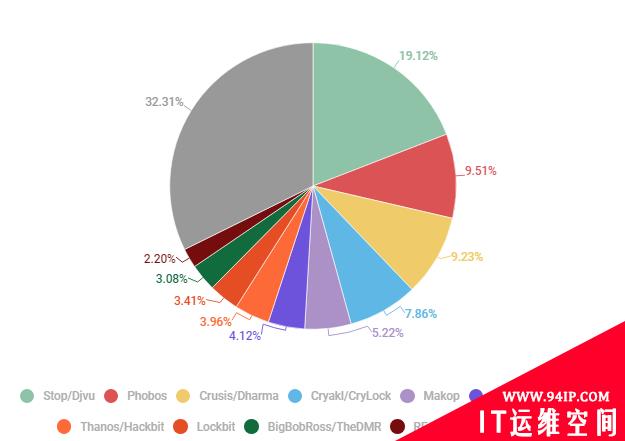

2021年前三个季度的情况与2020年类似。

Crysis/Dharma 和 Stop/Djvu 都是长期存在的勒索软件,Crysis

能够使用多种攻击媒介,但最近主要是利用不安全的RDP访问。Stop是最流行的勒索软件家族,他们采用的是老套传播方案,即引诱受害者搜索盗版软件并找到包含勒索软件的可执行文件,而不是现代组织最常使用的人为攻击。前者既针对B2B也针对B2C,后者主要针对B2C领域。2020年,这两个组织占所有勒索软件攻击的50%以上,其中REvil仅占1.7%。

2021年前三个季度的情况与2020年类似。

最常遇到的勒索软件家族是 Stop/Djvu,而 Crysis/Dharma 则跌至第三位。第二个最常见的家族是

Phobos,它也是一个针对中小型企业的较老的勒索软件家族。 REvil 的攻击份额确实增长到了 2.2%,但它代表了最常见的 10

个家族中最不常遇到的家族。因为像 Crysis 和 Stop

这样的家族更广泛而不是集中在他们的攻击中(并要求较少的赎金),所以这些通常不会成为头条新闻,但是,它们确实是更常见的攻击。

最常遇到的勒索软件家族是 Stop/Djvu,而 Crysis/Dharma 则跌至第三位。第二个最常见的家族是

Phobos,它也是一个针对中小型企业的较老的勒索软件家族。 REvil 的攻击份额确实增长到了 2.2%,但它代表了最常见的 10

个家族中最不常遇到的家族。因为像 Crysis 和 Stop

这样的家族更广泛而不是集中在他们的攻击中(并要求较少的赎金),所以这些通常不会成为头条新闻,但是,它们确实是更常见的攻击。

从大规模感染到精确攻击的转变:进入高利润勒索时代

今年早些时候,研究人员发布了一份名为 Ransomware by the Numbers

的报告,里面提到遭到勒索软件攻击的用户总数实际上在下降。事实上,自 2020 年初以来,卡巴斯基 B2B

产品的独立用户遇到勒索软件木马的用户数与面临任何类型威胁的用户总数的比例一直在稳步下降。

这是因为较新的、引人注目的犯罪组织已经从大规模感染转变为精确攻击,专门对付那些能支付数百万美元的个人、企业和工业组织。事实上,从2019年到2020年,受目标勒索软件(如Babuk和REvil等组织)影响的独立用户数量增加了767%,这种趋势一直持续到

2021 年。

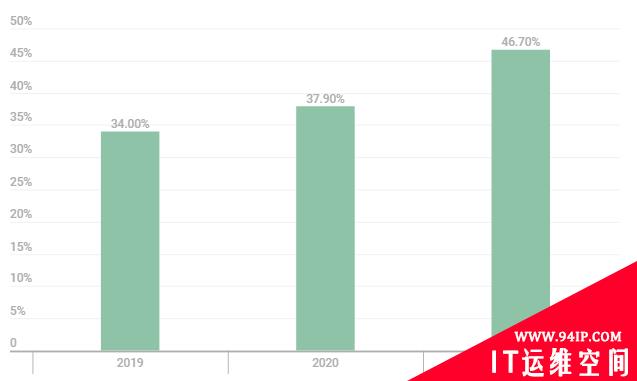

在系统中启动勒索软件是这些攻击的最后阶段。此时,组织的网络通常完全被攻击者控制。因此,在数据加密后,需要研究建立初始攻击向量,防止攻击者再次渗透并试图恢复数据。此过程称为事件响应

(IR),中型组织和大型公司通常在自己的员工或承包商的帮助下采用它。从 2019 年、2020 年和 2021

年前三个季度的数据来看,出现了一个有趣的模式。

这是因为较新的、引人注目的犯罪组织已经从大规模感染转变为精确攻击,专门对付那些能支付数百万美元的个人、企业和工业组织。事实上,从2019年到2020年,受目标勒索软件(如Babuk和REvil等组织)影响的独立用户数量增加了767%,这种趋势一直持续到

2021 年。

在系统中启动勒索软件是这些攻击的最后阶段。此时,组织的网络通常完全被攻击者控制。因此,在数据加密后,需要研究建立初始攻击向量,防止攻击者再次渗透并试图恢复数据。此过程称为事件响应

(IR),中型组织和大型公司通常在自己的员工或承包商的帮助下采用它。从 2019 年、2020 年和 2021

年前三个季度的数据来看,出现了一个有趣的模式。

2021 年 1 月至 11 月与勒索软件相关的 IR 请求占比已经比 2020 年勒索软件 IR 请求占比高出近 10%,比 2019 年的请求占比高出

12.7%。

勒索软件攻击的原始总数可能较低,但针对大型组织的攻击正在上升。

2021 年 1 月至 11 月与勒索软件相关的 IR 请求占比已经比 2020 年勒索软件 IR 请求占比高出近 10%,比 2019 年的请求占比高出

12.7%。

勒索软件攻击的原始总数可能较低,但针对大型组织的攻击正在上升。

攻击目标

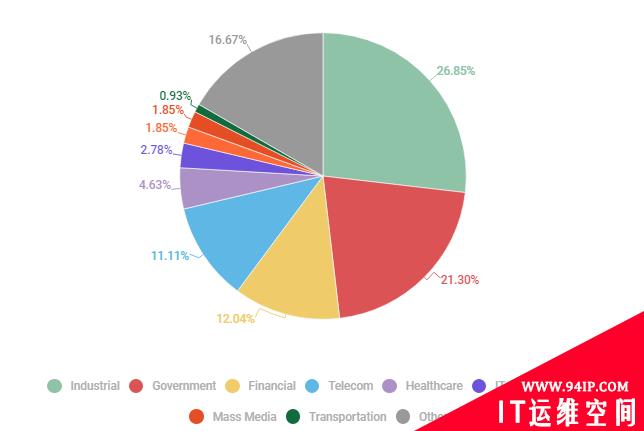

如果勒索软件组织关注的是大公司和组织,那么哪些行业会成为攻击目标?

2020年,收到IR请求比例最大的行业是工业部门(26.85%),其次是政府(21.3%)。这两个部门加起来占了将近50%。

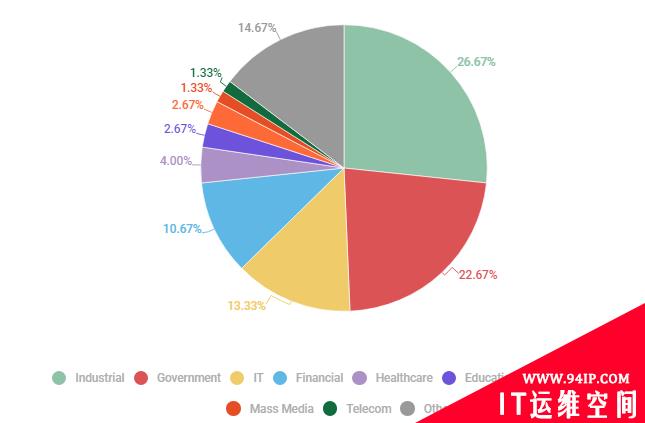

2021 年,IR 请求的分布如下:

2020年,收到IR请求比例最大的行业是工业部门(26.85%),其次是政府(21.3%)。这两个部门加起来占了将近50%。

2021 年,IR 请求的分布如下:

政府和工业部门仍然是最常被攻击的领域,前者略有增加,后者略有下降。影响 IT 部门的攻击数量也大幅增加:从 2020 年的 2.78% 增加到 2021

年的 13.33%。

重要的是要记住,像上面这样的统计数据至少部分地受到公司的客户群的影响。对这些部门的一些最引人注目的攻击包括对Colonial天然气管道和卫生服务行政机构的攻击。此外,卡巴斯基还发现了Cring勒索软件对工业组织的一系列攻击。

政府和工业部门仍然是最常被攻击的领域,前者略有增加,后者略有下降。影响 IT 部门的攻击数量也大幅增加:从 2020 年的 2.78% 增加到 2021

年的 13.33%。

重要的是要记住,像上面这样的统计数据至少部分地受到公司的客户群的影响。对这些部门的一些最引人注目的攻击包括对Colonial天然气管道和卫生服务行政机构的攻击。此外,卡巴斯基还发现了Cring勒索软件对工业组织的一系列攻击。

勒索软件发展趋势

有针对性的对高价值目标攻击的新时代即将拉开,成为头条新闻的高调组织以及新出现的组织正在调整他们的策略,从受害者身上榨取更大的利润。以下是两个最重要的趋势。

针对Linux的攻击

2020年,DarkSide和RansomExx组织都使用linux特定的勒索软件构建对VmWare ESXi服务器发起了攻击。现在,在2021年,我们已经看到这种做法在其他恶意组织中越来越受欢迎。REvil, HelloKitty, Babuk, Conti, Hive,甚至可能是PYSA和RagnarLocker都将Linux添加到他们的目标中。为什么?这允许他们通过加密 ESXi 服务器上托管的虚拟机来最大化攻击面。

金融勒索

今年4月,DarkSide在其泄密网站上发布了一篇帖子,表示希望影响公司的股价,即进行财务勒索。然而,DarkSide并不是第一个表达对公司股票贬值的兴趣的。早在2020年,REvil就有过这样的想法。从那时起,金融勒索成为一种日益流行的趋势。今年11月,美国联邦调查局(FBI)发出警告称,勒索软件正在利用并购等重大金融事件,以勒索软件感染的受害者公司为目标。在2020年3月至7月,有三家公司成为勒索软件的受害者。更重要的是,勒索软件运营商正在更新他们的恶意软件,以扫描网络中与金融相关的关键字,如“纳斯达克”和“10-Q”(季度财务报告)。例如:Defray777/RansomEXX 使用的木马 Pyxie。 当公司正在进行合并或收购、计划上市或重新评估其财务状况时,任何类型的信息泄露都可能对公司的估值造成破坏性后果。事实上,Comparitech 的一项研究发现,勒索软件攻击在短期内平均会导致公司股票价值下降 22%。 这样的后果使受害者更倾向于支付赎金。随着执法机构和政界人士缩短勒索软件组织的生命周期,效率变得至关重要。而金融敲诈则是一种强大的工具。到 2022 年,我们预计此类勒索将变得更加流行并蔓延至普通勒索软件运营商。

总结

大规模的袭击会引起公众的广泛关注,这并不总是一件好事。像REvil和DarkSide这样的组织由于动静过大已经被取缔。再加上政府的出手,勒索软件的生命周期变得越来越短。为了提高攻击效率,勒索软件趋势变得越来越有针对性。

安全建议

1.除非绝对必要,否则不要将远程桌面服务(如RDP)暴露在公共网络中,并始终使用强密码。 2.立即为商用VPN解决方案安装可用补丁,为远程员工提供访问,并充当网络中的网关。 3.在所有设备上使用更新软件,以防止勒索软件利用漏洞。 4.把你的防御策略集中在检测横向移动和数据外泄上。要特别注意流出的流量,以检测网络罪犯的连接。定期备份数据,确保你能在紧急情况下快速访问它。使用最新的威胁情报信息来掌握威胁参与者使用的实际 TTP。 5.使用解决方案识别早期攻击阶段。 6.专门接受安全教育。 7.使用可靠的终端安全解决方案。 本文翻译自:https://securelist.com/the-story-of-the-year-ransomware-in-the-headlines/105138/如若转载,请注明原文地址。

转载请注明:IT运维空间 » 安全防护 » 勒索软件进入高利润勒索时代:从大规模攻击到精确攻击的转变

发表评论