MuddyWater APT组织又名MERCURY 或 Static

Kitten,此前曾被美国网络司令部归因于伊朗情报与安全部(MOIS)。近日,研究人员观察到一项针对土耳其私人组织和政府机构的新活动,并以高置信度将此活动归因于MuddyWater组织。

简况

MuddyWater组织至少从2017 年开始活跃,此前曾针对遍布美国、欧洲、中东和南亚的实体开展了各种活动,包括电信、政府(IT

服务)、石油和航空业领域。攻击者开展的活动旨在实现以下三个结果之一:间谍活动、窃取知识产权、勒索软件攻击。

近日,MuddyWater组织针对土耳其用户开展了一项活动,攻击者在活动中使用恶意 PDF 和 Microsoft Office 文档 (maldocs)

作为初始感染媒介。这些恶意文档被伪装成土耳其卫生和内政部的合法文件。作为攻击的一部分,MuddyWater攻击者使用两个感染链,从传递 PDF

文件开始。在第一种情况下,PDF包含一个嵌入式按键,单击该按钮可获取 XLS 文件。PDF文件如下图:

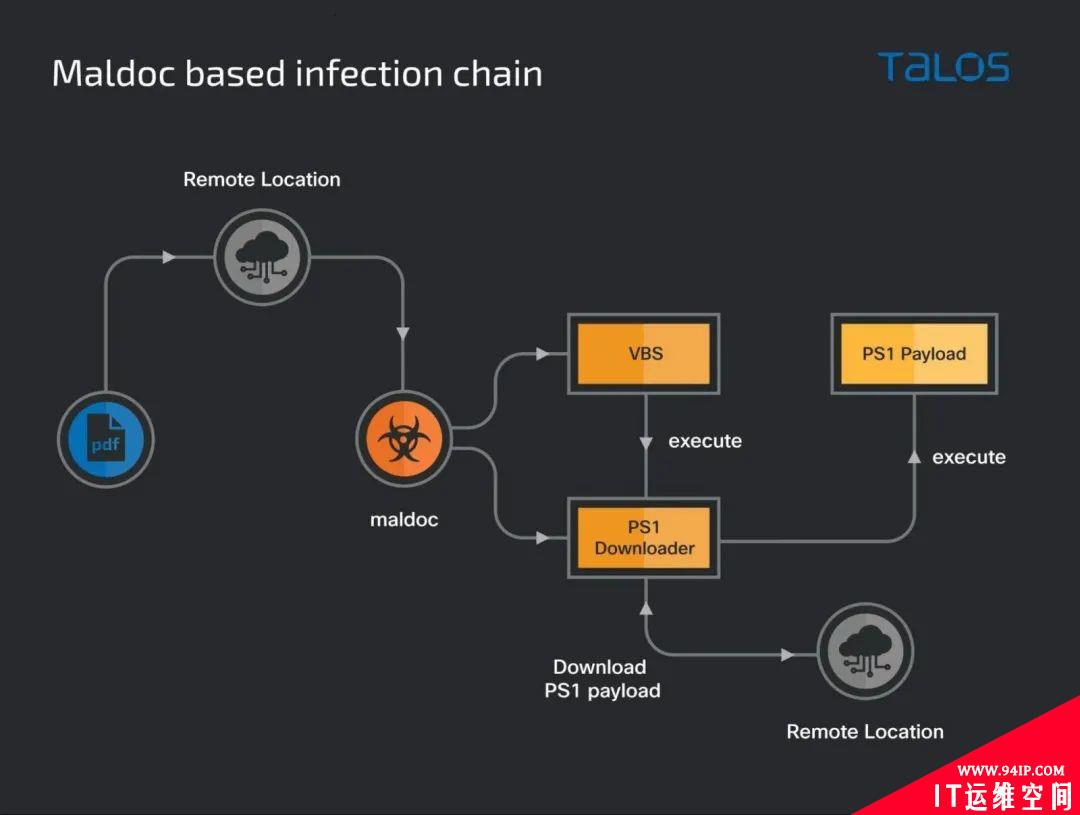

这些文件是典型的 XLS 文档,带有恶意 VBA 宏,这些宏会启动感染过程并通过创建新的注册表项来建立持久性。基于 PDF 的感染链如下图:

这些文件是典型的 XLS 文档,带有恶意 VBA 宏,这些宏会启动感染过程并通过创建新的注册表项来建立持久性。基于 PDF 的感染链如下图:

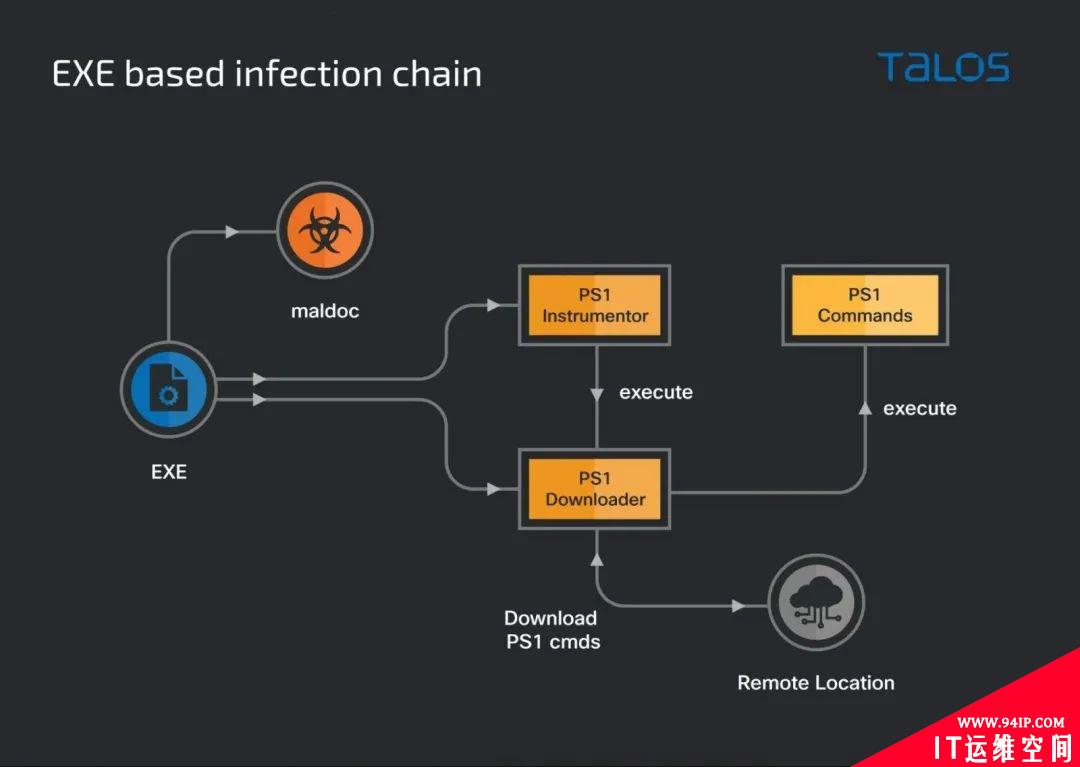

第二个感染链使用 EXE 文件而不是 XLS文件,但仍使用 PowerShell

下载器、VBScript,并添加了一个新的注册表项以实现持久性。感染链图如下:

第二个感染链使用 EXE 文件而不是 XLS文件,但仍使用 PowerShell

下载器、VBScript,并添加了一个新的注册表项以实现持久性。感染链图如下:

与旧的活动相比,此活动的一个显著区别是使用canary令牌来跟踪代码执行和邻近系统上的后续感染。

与旧的活动相比,此活动的一个显著区别是使用canary令牌来跟踪代码执行和邻近系统上的后续感染。

归因

研究人员根据观察到的技术指标、策略、程序和 C2 基础设施将这些攻击活动归因于MuddyWater 组织。此次活动展示了MuddyWater组织破坏目标和执行间谍活动的能力和动机。

转载请注明:IT运维空间 » 安全防护 » 活跃的APT组织正针对土耳其私人组织和政府展开攻击

发表评论