日前,软件厂商Ivanti的《勒索软件聚焦年终报告》表明,勒索软件成为2021年增长最迅猛的网络攻击工具,这股势头会持续到2022年;勒索软件漏洞在短短一年内猛增29%,通用漏洞披露(CVE)从223个增加到了288个;勒索软件攻击策划者持续紧盯零日漏洞,执行供应链攻击,微调漏洞链,搜索废旧产品中的漏洞,以提高勒索软件攻击得逞机率,他们正在不遗余力地使勒索软件武器化,同时使用漏洞链摧毁整条供应链。

勒索软件武器化日益严峻

今年有7个新的APT团伙使用勒索软件漏洞发动攻击,现在全球共有40个APT团伙在使用勒索软件。去年新增的勒索软件家族旨在扩展勒索软件即服务、漏洞利用即服务、Dropper即服务和木马即服务平台,通过平台提供勒索软件即服务的方法是勒索软件团伙的最新动向之一。Ivanti在2018年至2020年间发现了125个勒索软件家族,加上2021年的32个新家族,整体数量增加了25.6%,这157个勒索软件家族利用288个漏洞实施攻击活动。

研究发现,在这288个漏洞中,57%(164个)的勒索软件漏洞有相应的公共漏洞利用代码。其中,109个漏洞可以被远程利用(远程代码执行)。可利用的漏洞还包括23个能够提升权限的漏洞、13个可能导致拒绝服务攻击的漏洞以及40个利用Web应用程序的漏洞。勒索软件攻击者正优先考虑将漏洞利用武器化。

图1 基于远程代码执行(RCE)的勒索软件是增长迅猛的一类武器化勒索软件

远程漏洞在软目标中尤为普遍,软目标是网络犯罪分子,特别是勒索软件和APT团伙的最爱。去年对医疗保健行业、石油天然气供应链、食品分销商及其供应链、药房和学校的攻击凸显了这种策略的流行程度。众所周知,这几个关键行业部门缺少网络安全资金或具有专业知识的员工以进行威胁检测和威慑,还常常使用至少一年未打补丁的系统,这就给网络犯罪分子以可乘之机。

图1 基于远程代码执行(RCE)的勒索软件是增长迅猛的一类武器化勒索软件

远程漏洞在软目标中尤为普遍,软目标是网络犯罪分子,特别是勒索软件和APT团伙的最爱。去年对医疗保健行业、石油天然气供应链、食品分销商及其供应链、药房和学校的攻击凸显了这种策略的流行程度。众所周知,这几个关键行业部门缺少网络安全资金或具有专业知识的员工以进行威胁检测和威慑,还常常使用至少一年未打补丁的系统,这就给网络犯罪分子以可乘之机。

勒索软件军备竞赛

网络犯罪团伙在勒索软件领域的军备竞赛,正升级为武器化的有效载荷、更狡猾的漏洞链方法,以及伺机寻找机会创建X即服务软件。网络安全供应商及其服务组织需要采用一种更有效的补丁管理方法,对付武器化的勒索软件,然后确定每个端点的状态。遗憾的是,勒索软件团伙在这方面屡试不爽,他们研究长期存在的CVE并找到可利用的未修补漏洞。

比如说,Cring勒索软件悄悄利用了Adobe ColdFusion

9中的两个漏洞:CVE-2009-3960和CVE-2010-2861,该产品自2016年被标记为“报废”以来一直未见改动。该团伙利用CVE-2010-2861潜入了一家基于服务的公司服务器,并使用CVE-2009-3960上传web

shell、Cobalt Strike的Beacon有效载荷,最后上传了该勒索软件的有效载荷。

Ivanti的研究发现,未打补丁的漏洞是2021年勒索软件团伙最常利用的攻击途径。2020年有223个与勒索软件相关的漏洞,2021年猛增29%,漏洞总数达到了288个CVE。这65个新增漏洞中超过30%被人在网上积极搜索,这表明重视和堵住这些漏洞的重要性。但许多组织在补丁管理上慢一拍,任由端点向日益狡猾的勒索软件攻击敞开大门。

在目前的288个勒索软件CVE中,美国网络安全和基础设施安全局(CISA)、国土安全部(DHS)、联邦调查局(FBI)、国家安全局(NSA)及其他安全机构已对其中66个发出了多次警告。这些警告传达了为漏洞打补丁的紧迫性。CISA还发布了一项有约束力的指令,强制公共部门为一系列特定的漏洞打补丁,附有严格的截止日期。

图2 基于风险的漏洞策略

Ivanti安全产品高级副总裁Srinivas

Mukkamala表示:“组织需要格外警惕,在为武器化漏洞打补丁方面不得拖延。这需要结合基于风险的漏洞优先级确定和自动补丁情报,以识别漏洞弱点,并确定优先级,然后加快应对。”

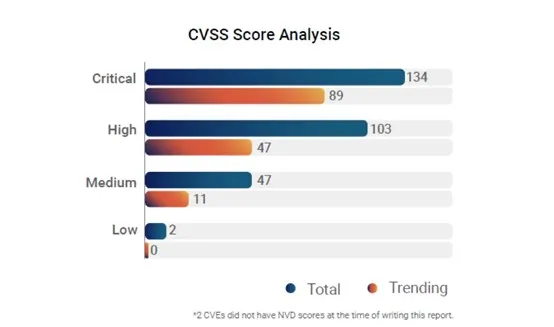

基于风险的漏洞策略不仅仅需要关注NVD CVSS评分分析,还要全面、系统性地了解组织目前面临的勒索软件漏洞。

图2 基于风险的漏洞策略

Ivanti安全产品高级副总裁Srinivas

Mukkamala表示:“组织需要格外警惕,在为武器化漏洞打补丁方面不得拖延。这需要结合基于风险的漏洞优先级确定和自动补丁情报,以识别漏洞弱点,并确定优先级,然后加快应对。”

基于风险的漏洞策略不仅仅需要关注NVD CVSS评分分析,还要全面、系统性地了解组织目前面临的勒索软件漏洞。

转载请注明:IT运维空间 » 安全防护 » 武器化勒索软件:企业网络安全新挑战

发表评论