据BleepingComputer消息,近日安全研究人员对当下9种流行WiFi 路由器进行测试分析,共发现了226个漏洞,其中包括一些路由器刚刚更新使用了最新的固件。

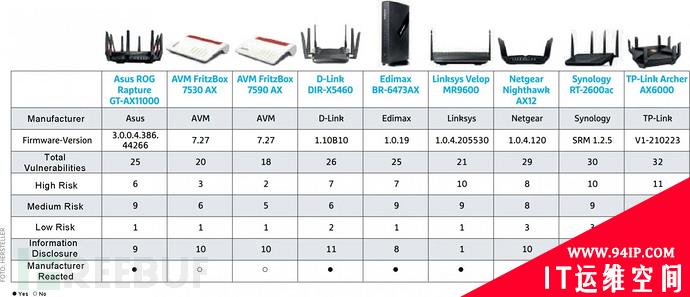

这些测试的路由器分别来自Asus、AVM、D-Link、Netgear、Edimax、TP-Link、Synology 和 Linksys品牌。其中漏洞数量最多的也是我们最熟悉的路由器品牌TP-Link旗下产品,TP-Link Archer AX6000,共有32 个安全漏洞;排名第二的是Synology RT-2600ac,共有30 个安全漏洞。

影响 TP-Link Archer AX6000 的高严重性缺陷

据悉,此次测试由IoT Inspector 安全研究人员和 CHIP 杂志联合完成,他们重点对小公司和家庭用户使用的WiFi型号进行了安全测试。

IoT Inspector首席技术官&创始人 Florian Lukavsky表示,“这次和Chip联合进行的路由器测试,供应商为他们提供了测试样品,并且这些样品已经全部升级至最新的固件版本。我们随后用IoT Inspector 进行自动检测、分析,发现了5000多个安全问题。”

这意味着,市面上很多路由器即使已经更新至最新版本,但依旧免不了存在安全问题,甚至很多都是已经公开披露的漏洞,这将导致他们很容易受到攻击。

按严重程度分类的路由器型号和缺陷

其中最常见的问题主要包括:

- 固件中过时的 Linux 内核;

- 过时且不安全的虚拟专用网功能;

- 过度依赖旧版本的BusyBox;

- 弱口令密码,比如“admin”;

- 以纯文本形式存在硬编码凭据。

对此,IoT Inspector首席执行官Jan Wendenburg 指出,用户应该在首次配置路由器修改默认密码,这是确保路由器安全必不可少的重要操作。同时尽可能启用自动更新功能,这也是所有物联网设备都应保持的标准做法。

测试过程

在本次路由器测试中,安全研究人员仅公布了一个案例,即提取了D-Link 路由器固件映像的加密密钥,除此之外并未公布其他的技术细节。

在该案例中,他们在D-Link DIR-X1560上获得了本地权限,再通过物理 UART 调试接口获得shell访问权限。随后它们使用内置的 BusyBox 命令转储整个文件系统,并找到负责解密例程的二进制文件。

通过分析相应的变量和函数,研究人员最终提取出了用于固件加密的AES密钥。利用该秘钥,攻击者完全可以实现,在路由器上植入恶意软件,以达到后续目的。

所幸,测试之后,各路由器厂商反应非常迅速,第一时间对这些存在的问题发布了固件补丁。但CHIP杂志的某位作者指出,供应商提供的方案只是解决了大部分安全漏洞,还有部分漏洞未能修复。

安全人员表示,一般来说,未修补的漏洞大多是重要性较低的漏洞。但他们也提醒用户关注厂商发布的漏洞修复公告,因为他们并未进行后续测试,确认安全更新修复了报告的问题。

参考

转载请注明:IT运维空间 » 安全防护 » 九个WiFi路由器存在226个漏洞,TP-Link漏洞数量最多

发表评论