作为多起臭名昭著的勒索软件攻击事件背后的团伙,REvil 组织已在其 Tor 支付门户和数据泄露博客被黑后再次转入了沉寂。今年早些时候,REvil 曾高调宣称对 Kaseya、Travele 和 JBS 的网络攻击事件负责。而在本次偃旗息鼓之前,该组织已恢复活跃数周。以 Kaseya 软件供应链被黑事件为例,REvil 攻击导致数千家美国企业感染了勒索软件。

Recorded Future 的 Dmitry Smilyanets 率先发现了 REvil 的最新动向,可知该勒索软件攻击团伙在某犯罪论坛的一篇帖子中声称,其使用的 Tor 服务被劫持并替换为私钥副本、猜测可能来自于较早的备份。

发帖人写道,REvil 的服务器遭到了破坏,且有人正在对其展开追踪。更确切地说,另一组织在 torrc 文件中剔除了 REvil 用于配置 Tor 的隐藏服务路径。在感到事情有些不妙后,REvil 选择了逃之夭夭。

截止发稿时,尚不清楚到底是谁破坏了 REvil 的服务器。《华盛顿邮报》曾在 9 月的一篇报道中指出,美国联邦调查局已于 7 月 Kaseya 攻击事件后获得了该组织的加密密钥。

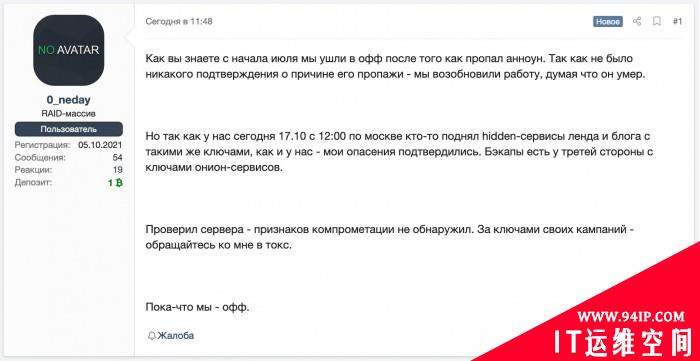

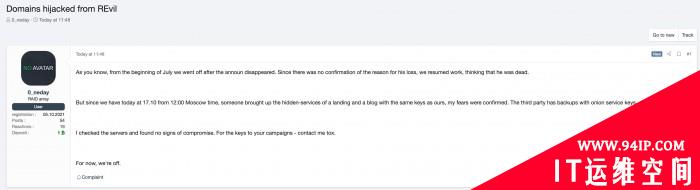

此外还有人指出,一位被称作“Unknown”的前成员或接管该组织。然而作为 REvil 的长期发言人,Unknown 并未在其他成员于 9 月复出时一同现身。

由于无人确认 Unknown 失踪的原因,REvil 一度以为他可能已经不在这个世上。但从当天 17 点 10 分(莫斯科时间 12 点前后)开始,有人试图用与之相同的密钥来登录隐匿服务,这让 REvil 的现有成员感到很是担心。

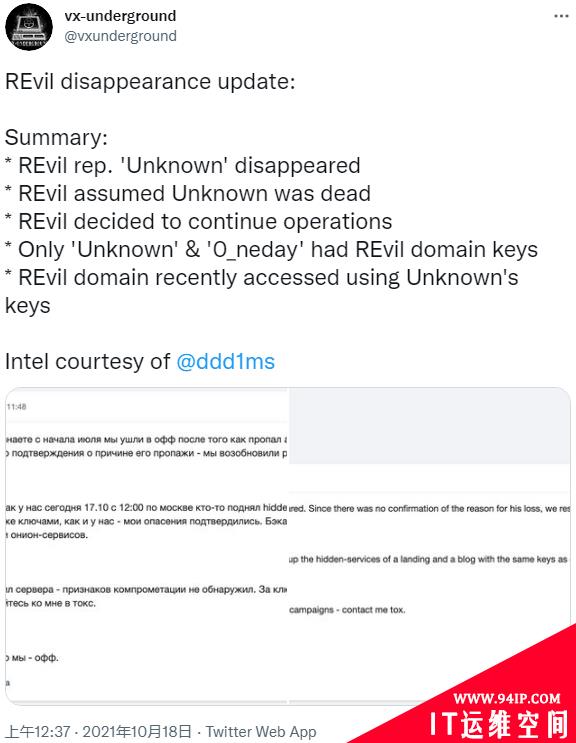

外媒指出,VX-Underground 是一个托管恶意软件源代码、样本和相关文章的网站。它在 Twitter 上指出,只有 Unknown 和发布论坛的管理者拥有 REvil 域密钥,且最近有人使用 Unknown 的密钥访问了该勒索软件团伙的域。

最后,McAfee 表示,与今年二季度大多数勒索软件检测相关的 REvil 是否已经消失,仍有待进一步观察。毕竟自 9 月死灰复燃依然,该组织一直在使劲招募壮大自身、并向第三方攻击者兜售其攻击服务。

转载请注明:IT运维空间 » 安全防护 » REvil勒索软件攻击团伙在其站点被黑后再次陷入了沉寂

发表评论