关于WAF-A-MoLE

WAF-A-MoLE是一款功能强大的基于变异的模糊测试工具,该工具可以帮助广大研究人员对基于ML的Web应用防火墙进行模糊测试。

只需提供一条SQL注入查询语句,该工具便能够尝试生成一个可绕过目标WAF的语义不变的变种查询。我们可以使用WAF-A-MoLE来探索解决方案空间,找到目标分类器未发现的危险“盲点”,并且可以使用此工具评估产品的稳健性。

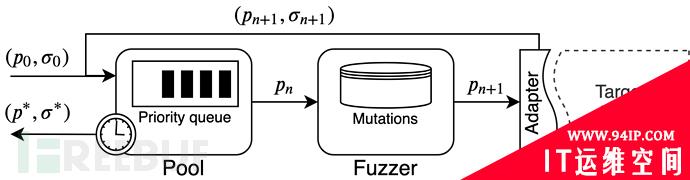

工具体系架构

WAF-A-MoLE可以获取初始Payload并将其插入Payload池中,Payload池将负责管理一个Payload优先级队列。

在每次迭代过程中,Payload池的头部会被传递给模糊。在模糊器中,通过应用一个可用的变异操作符,对Payload池进行随机变异。

变异操作

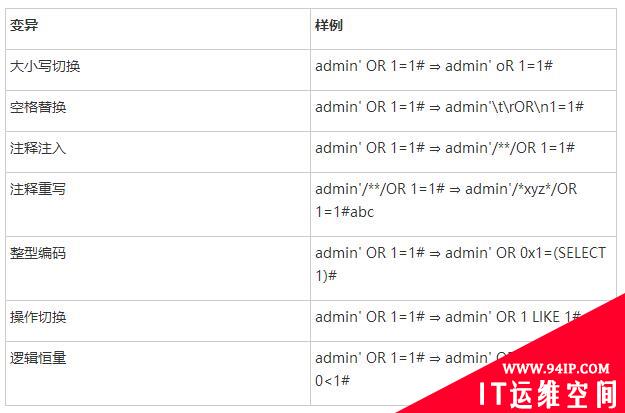

变异操作都是语义保留的,它们利用了SQL语言(在这个版本中是MySQL)的高表达能力。

以下是当前版本WAF-A-MoLE中可用的变异操作:

工具要求

- numpy

- keras

- scikit-learn

- joblib

- sqlparse

- networkx

- Click

工具下载&安装

广大研究人员可以使用下列命令将该项目源码克隆至本地:

gitclonehttps://github.com/AvalZ/WAF-A-MoLE.git

然后运行下列命令完成依赖组件的安装:

pipinstall-rrequirements.txt

工具使用

(1) wafamole –help

Usage:wafamole[OPTIONS]COMMAND[ARGS]... Options: --helpShowthismessageandexit. Commands: evadeLaunchWAF-A-MoLEagainstatargetclassifier.

(2) wafamole evade –help

Usage:wafamoleevade[OPTIONS]MODEL_PATHPAYLOAD LaunchWAF-A-MoLEagainstatargetclassifier. Options: -T,--model-typeTEXTTypeofclassifiertoload -t,--timeoutINTEGERTimeoutwhenevadingthemodel -r,--max-roundsINTEGERMaximumnumberoffuzzingrounds -s,--round-sizeINTEGERFuzzingstepsizeforeachround(parallelfuzzing steps) --thresholdFLOATClassificationthresholdofthetargetWAF[0.5] --random-engineTEXTUserandomtransformationsinsteadofevolution engine.Setthenumberoftrials --output-pathTEXTLocationweretosavetheresultsoftherandom engine.NOTUSEDWITHREGULAREVOLUTIONENGINE --helpShowthismessageandexit.

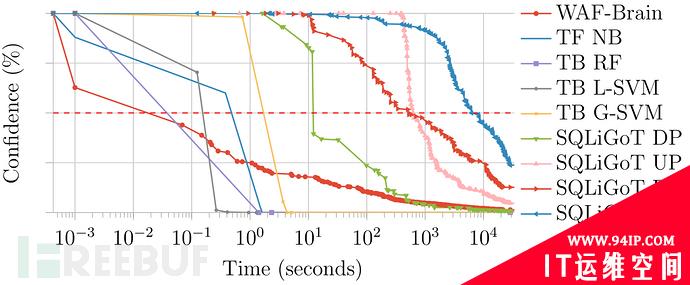

性能评估

项目地址

WAF-A-MoLE:【GitHub

转载请注明:IT运维空间 » 安全防护 » WAF-A-MoLE:针对Web应用防火墙的基于变异的模糊测试工具

发表评论