尽管在过去几年中企业安全架构进行了一系列改进,但有一个重要转型已经达成共识,那就是企业不能仅依靠外围边界的“马其顿防线”来阻止网络攻击者。通过将IT环境划分为可控的细分区间——即所谓的“微隔离”,能有效解决未经授权的横向移动的挑战,使企业能够安全地隔离工作负载,实现细粒度的网络保护。

如今,网络攻击者正在不断尝试绕过安全措施的新方法,因此能够有效阻断横向移动的微隔离已成为主流安全技术之一。

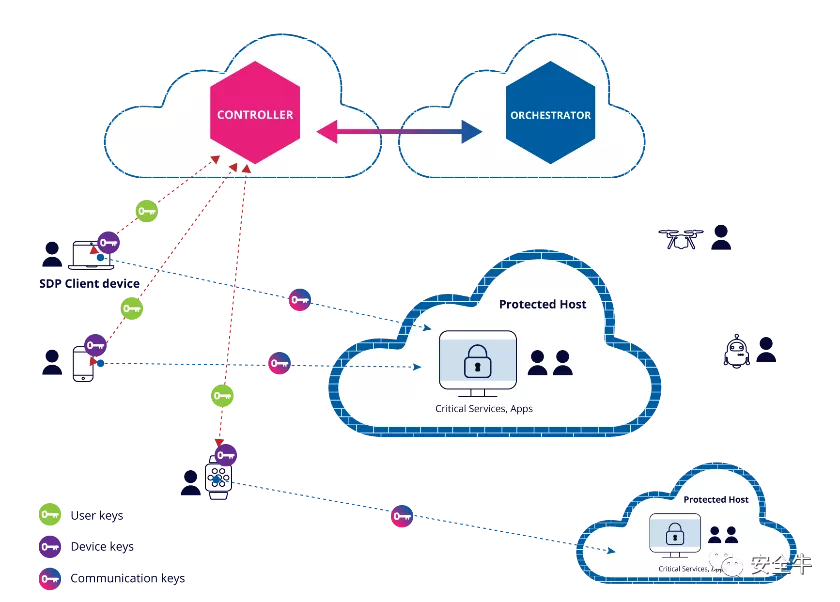

微隔离与SDP和零信任架构的关系

一个典型的基于SDP/微隔离框架的零信任架构

提到微隔离,我们有必要先回顾一下零信任架构的概念。零信任是一个全新的安全机制和构想,即所有资产都必须先经过身份验证和授权,然后才能启动与另一资产的通信。SDP是一种零信任实现框架,通过使用微隔离在资产之间创建信任关系,将零信任安全性概念应用于网络中。SDP可以作为有效的网络安全控制措施,使组织更能抵御传统的网络安全攻击。因此,微隔离是基于SDP实现零信任架构的重要技术,但是与很多新兴技术一样,SDP也有很多实现方法和路径,不同的企业需要根据自身需求以及不同方法的优缺点来选择适合自己的道路。

微隔离的工作原理

微隔离不仅是网络性能和管理分段技术所迈出的一步,也是专门为解决关键网络安全问题而设计的,可以降低风险并使安全性能够适应不断变化的IT环境。

过去二十年间,信息安全专家们已经大量探讨了零信任技术的各种实施方案和潜在问题。瞻博网络(Juniper)技术安全负责人Trevor Pott认为:“微隔离是’安全简化’的实现,”它拥有自动化和编排工具,提供详细报告和复杂的图形用户界面。他补充说:“如今,我们不再有任何借口不去做我们20年前就应该做的事情。”

微隔离通过单个中央策略将安全性实施分配到每个单独的系统。网络安全提供商OPAQ的首席技术官汤姆·克罗斯(Tom Cross)解释说:“微隔离使整个企业网络(而不只是在边界)可以执行精细的安全策略。”“这种方法是必要的,因为外围安全有时会失败,并且因为云计算的应用普及,网络外围正变得千疮百孔。”

微隔离仍然依靠传统的网络安全技术,例如访问控制网络。IT服务提供商Entrust Solutions的IT主管兼网络安全专家Brad Willman表示:“微隔离的独特之处在于,这些(传统)安全方法适用于微隔离网络中的各个工作负载。”

微隔离已经吸引了许多企业和机构的关注。IT咨询公司Kelser的高级咨询工程师Andrew Tyler认为:“微隔离是一种策略,它不仅可以防止数据泄露,而且还可以通过将泄露限制在网络的一个局部来极大地减少破坏(如果发生)。”

不同的微隔离方法

Cross建议,技术高明的攻击者在尝试渗透企业资源时会采用多个步骤,因此基础架构防御者应考虑在每个步骤上建立控制措施。他说:“系统之间的内部横向化移动在最近的安全事件中起了关键作用,诸如Mimikatz和Bloodhound之类的工具为攻击者提供了丰富的功能。”“微隔离可以有效切断防御者在内部网络中传播的潜在路径,使防御者能够有效破坏攻击行动。”

需要重点指出的是,微隔离不仅是面向数据中心的技术。Cross说:“许多安全事件始于最终用户工作站,因为员工单击钓鱼链接,或者他们的系统受到其他方式的破坏。”从最初的感染点开始,攻击者可以流窜到整个企业网络。他解释说:“微隔离平台应该能够通过单个控制台在数据中心,云工作负载和最终用户工作站上实施策略。”“它还应该能够阻止攻击在任何这些环境中的横向传播。”

与许多新兴技术一样,安全供应商正从各个方向着手实现微隔离方案。三种传统的微隔离类型是基于主机代理的微隔离,基于虚拟机监控程序和网络隔离。

(1) 基于主机代理。这种微隔离类型依赖位于端点中的代理。所有数据流都是可见的并将其中继到中央管理器,这种方法可以减轻发现挑战性协议或加密流量的麻烦。主机代理技术通常被认为是一种高效的微隔离方法。“由于受感染的设备是主机,因此良好的主机策略甚至可以阻止问题进入网络,”软件开发和IT服务初创公司Mulytic Labs的CTO David Johnson说道。但是,它要求所有主机都安装软件,“对遗留操作系统和旧系统可能并不友好”。

(2) 基于虚拟机监控程序。使用这种微隔离,所有流量都流经管理程序。Johnson解释说:“监视虚拟机管理程序流量的能力意味着人们可以使用现有的防火墙,并且可以根据日常运营实例的需要将策略转移至新的虚拟机管理程序。”这种方法的缺点是虚拟机管理程序分段通常不适用于云环境、容器或裸机。他建议说:“在能够派上用场的场景中,基于虚拟机监控程序的方法非常有效。”

(3) 网络隔离。这种方法基本上是对现有安全架构的扩展,它基于访问控制列表(ACL)和其他经过时间检验的方法进行细分。约翰逊说:“到目前为止,这是最简单的方法,因为大多数网络专业人员都熟悉这种方法。”“但是,大型网络段可能无法实现微隔离,并且这种做法在大型数据中心中管理起来可能既复杂又昂贵。”

在购买微隔离工具时,重要的是要记住,并非所有微隔离产品都能很好地适合这三个基本类别。许多供应商正在探索提供弹性网络微隔离的新方法和改进的方法,例如机器学习和AI 监控。在投入任何特定的微隔离产品之前,请确保详细了解供应商的特定技术方法,以及是否与企业自身的架构和运营要求存在兼容性问题。

微隔离的缺点

尽管优点一大堆,但微隔离也带来了一些应用和操作方面的挑战。当有供应商向你兜售“一键式”解决方案的时候,企业安全主管尤其需要警惕,因为微隔离的初始部署通常会特别麻烦。Tyler警告说:“实施微隔离对有些业务和应用可能会具有破坏性。”“您可能会发现一些不支持微隔离的关键业务功能和应用打嗝。”

另一个潜在的绊脚石是制定解决每个内部系统需求的策略。对于很多企业而言,这可能是一个复杂且耗时的过程,因为在重新权衡和定义IT政策及其含义时,可能会发生内部斗争。Cross观察到:“在大多数组织中,任何对内部控制的触动都会阻力重重。”

当高敏感度资产和低敏感度资产同时存在于同一安全边界内时,了解不同网络通信所需匹配的端口和协议(以及方向)是很重要的。实施不当会导致网络意外中断。NCC集团北美公司技术总监,关键基础设施防御专家达蒙·斯莫尔(Damon Small)表示:“此外,请记住,实施微隔离所需的更改可能需要停机,因此精心计划很重要。” 。

微隔离技术一般都支持各种流行操作系统(例如Linux、Windows和MacOS)环境。但对于使用大型机或其他旧技术的组织而言,微隔离技术的兼容性并不乐观。Cross警告说:“他们可能发现微隔离软件不适用于这些遗留平台。”

微隔离入门

要成功部署微隔离,必须对网络体系结构以及受支持的系统和应用程序有详细的了解。Small指出:“具体来说,企业应该知道系统之间如何通信。”“具体可能需要与供应商紧密合作或进行详细分析,以确定应将微隔离放置在何处以及如何以不中断生产的方式来放置微分段。”

启动微隔离计划的最佳方法是制定详细的资产管理计划。Pott说:“在全面掌握网络资产并设计出一些方法对这些系统进行分类之前,您无法对如何分割网络做出理性的决定。”

解决了资产发现、分类和管理自动化问题后,IT环境才算是为微隔离准备就绪。Pott建议说:“现在,安全主管们是时候到安全厂商那里购物了,并提出很多有关总拥有成本,集成能力,可扩展性的尖锐问题。”

Cross观察到,微隔离平台的性能取决于执行策略。他说:“用户需要了解攻击者的攻击环节和步骤,并确保其策略能切断最有价值的途径,这一点很重要。”“一些简单的规则可以将Windows Networking、RDP服务和SSH在内部网络上的使用范围缩小到特定用户,从而可以抵御流行的攻击技术,而不会干扰业务流程。”

转载请注明:IT运维空间 » 安全防护 » 三大微隔离架构有何区别?

发表评论