近年来,尤其在新冠疫情的影响下,人们对智能手机的依赖可谓与日俱增,应用内付费也日渐成为使用手机的新常态。然而,谁都不想收到超乎预期的账单,尤其是当我们不知道额外费用是如何产生的时候。设想一下,如果有人在您不知情或未经您同意的情况下为您注册了高资费电话服务,您会有何感受。除了“帐单休克”之外,如何追回损失则更让人头疼,毕竟向服务提供商证明您从未打算使用这些服务几乎毫无可能?

这种骗局被称为国际收入分成欺诈 (IRSF),牟利可观,每年能够为欺诈分子创造大约 40 到 60 亿美元的收入。 Check Point Research 最近发现了一个新的 IRSF 攻击活动,该活动通过一种隐匿的新型移动恶意软件变体,暗地为用户注册高资费服务。

这个名为 WAPDropper 的新型恶意软件能够将其他恶意软件下载到受感染设备上并执行这些恶意软件。这种多功能‘droper’会悄悄安装到用户手机上,然后会下载其他恶意软件,这是 2020 年最常见的移动感染类型:根据我们的网络攻击趋势:2020 年中期报告,在 1 月至 7 月期间,这些‘dropper’木马出现在了近一半的移动恶意软件攻击中,在全球范围内总共造成了数亿例感染。

WAPDropper 包含两个不同的模块:dropper 模块,该模块负责下载第二阶段恶意软件;以及 premium dialer 模块,该模块为受害者订阅由合法来源提供的高资费服务。在这里,合法来源多是指位于东南亚国家的电信服务提供商。

在这种及类似骗局中,黑客和高资费服务所有者相互勾结,甚至可能是同一群人。这就是一场数字游戏:使用高资费服务拨打的电话越多,这些服务背后的不法分子获得的收入就越多。在这场骗局中,除不幸的受害者之外,其他人均为受益者。

感染链

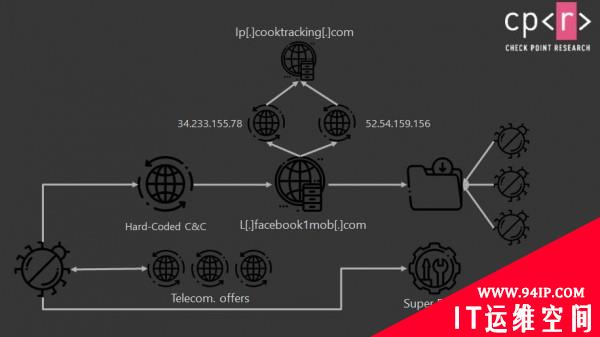

感染始于用户从非官方应用商店将受感染的应用下载到手机上。用户安装受感染的应用后,WAPDropper 就会联系其命令和控制 (C&C) 服务器,然后下载 premium dialer 模块,该模块会打开一个很小的 Web 视图屏幕,并联系合法电信公司提供的高资费服务。

一旦 WAPDropper 成功加载了宣传高资费服务的电信公司的登录页面,它就会尝试为用户订阅这些服务。在某些情况下,需要执行 CAPTCHA 步骤才能完成订阅。WAPDropper 可通过使用“ Super Eagle”的服务通过此测试。

图 1 – 攻击链流程图

全力防御移动威胁

为了避免受到 WAPDropper 等恶意软件的攻击,用户可以采取的关键措施之一是仅从官方应用商店(Apple 的 App Store 和 Google Play)下载应用。但是,该措施也并非万无一失:2019 年,Google Play 中的六款应用中藏匿了 PreAMo ad-clicker 恶意软件,这些应用在被下载 9,000 万次后才被删除。

强制执行策略以阻止企业用户从非官方来源下载应用过去对于组织来说是不可能的,但现在情况已然不同。借助Check Point SandBlast Mobile 的下载阻止功能,组织现在可以基于各种特征(例如应用来自的域 URL、文件扩展名、证书等)在 iOS 和 Android 设备上阻止应用下载。此功能可防止用户从不受信任来源下载应用,从而自动降低安装带有恶意内容的应用的风险。管理员还可以设置域白名单。

如果您怀疑自己的设备可能装有受感染的应用,请执行以下操作:

- 从设备上卸载受感染的应用

- 查看您的手机和信用卡账单,确认是否已注册任何订阅,如果可能,取消这些订阅

- 安装安全解决方案以防范未来可能出现的感染

Check Point SandBlast Mobile 移动威胁防御 (MTD) 解决方案,能够提供最广泛的功能来帮助贵组织保护移动员工。该解决方案可有效防御所有移动攻击向量,包括阻止下载恶意应用和内嵌恶意软件的应用。

发表评论