日前,工业物联网厂商研华科技正遭遇一场来自Conti勒索软件团伙袭击。

根据安全站点Bleeping Computer报道,其取得了勒索信件的副本显示,黑客提出了750个比特币的赎金要求(约合8280万人民币),并且支付赎金后才会移除所有植入该公司网络的木马程序,删除所盗走的资料。

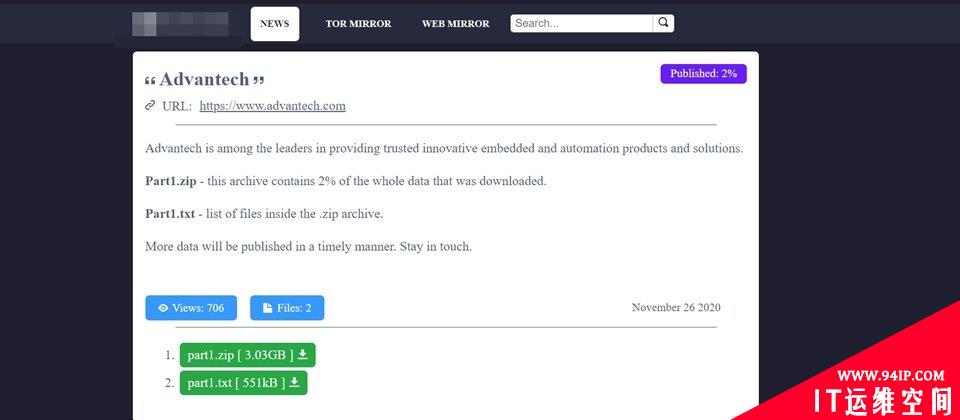

不过,此次勒索似乎没有成功,因为黑客于11月26日公布了宣称是从研华窃取的3GB文件和文件目录清单文本档,这些资料占他们所偷走资料的2%。

研华针对此事回复称,黑客攻击少数服务器时,可能偷走了价值性不高与机密性不高的工作资料。

类似的勒索软件攻击事件其实时常发生。如:

- 可穿戴设备制造商Garmin在遭受WastedLocker勒索软件全面攻击后,关闭了其一些连接的服务和呼叫中心,导致了全球性中断,其主要产品服务和网站均瘫痪,攻击者向Garmin索要高达1000万美元赎金以恢复数据和业务。

- 阿根廷电信运营商曾被REvil团伙攻击内部网络,并且已加密多个重要文件,要求阿根廷电信支付750万美元赎金以解锁被加密文件。从黑客要求支付的页面显示,要求支付109345.35枚Monero代币(约753万美元),并称三天后总金额需要翻一番。REvil团伙主要擅长攻击虚拟专用网服务器切入点,今年五月份还对斯里兰卡电信进行攻击。

- DoppelPaymer使用Citrlx ADC缺陷入侵了云服务提供商不列塔尼电信,攻击针对维修部的CVE-2019-19781漏洞的服务器。

- Slldinokibi勒索软件袭击国际外币兑换公司Travelex,导致2020年第一个月的外汇交易完全混乱,据称要求600万美元的赎金。此后,该勒索软件又袭击了纽约机场的管理服务器、加密了新泽西犹太教堂的网络上的许多计算机

- 迷宫勒索软件袭击佐治亚州卡罗尔顿的电线电缆制造商Southwire,之后发布了14GB的被盗文件。

Conti是啥?

话题再回到本次勒索事件中的Conti本身,其最早一次被发现的攻击是在2019年12月底,在2020年6月的攻击中再次被发现。Conti属于新兴的双重勒索软件阵营,在勒索软件加密系统之前,会先下载未加密的机密资料,用以在受害者拒绝支付赎金以换取解密密钥时,作为进一步的勒索筹码,已有部分案例显示有受害者最终是为了保护资料而选择支付赎金。

该勒索软件与臭名昭著的Ryuk Ransomware共享代码,并在2020年7月后者活动减少后,开始通过TrickBot木马打开的反向外壳进行分发。

Conti作为一家私有的勒索软件即服务(RaaS),通过招募经验丰富的黑客来部署勒索软件以换取大量的勒索份额,并于2020年8月开设了自己的数据泄露站点。

长达30年的勒索软件发展史,新的勒索软件市场泛滥

第一个勒索软件可以追溯到1989年,当时有2万张号称包含"艾滋病信息介绍"的软盘被分发给了国际卫生组织国际艾滋病大会的与会者。在受害者遭遇90次设备重启后,该软件会隐藏目录并在受感染设备上加密文件。赎金金额被定为189美元,受害者被要求必须向巴拿马邮政信箱里存入所要求的金额。

10多年之后,也就是在2005年5月,更多勒索软件开始出现,如GpCode、TROJ.RANSOM.A、Archiveus、Krotten等。随着新的匿名支付方式(如比特币)在到来,勒索软件也开始了采用了新的支付方式。

在过去的10多年中被检测到的勒索软件样本总体可以分为两类:

(1) 锁定型勒索软件::该类型勒索软件会锁定受感染设备,以阻止受害者的使用。

该类型的勒索软件主要在2008年至2011年期间被使用,目前已被大多数网络犯罪分子所抛弃。因为即便不支付赎金,消除感染也是非常简单的。 事实上,这种勒索软件有一个很明显的弱点,它只会显示一个拒绝访问设备的窗口,但这种锁定很容易就能够被绕过。

(2) 加密型勒索软件:该类型勒索软件直接作用于受害者的文件并拒绝受害者使用系统,将文件、目录和硬盘进行加密,让受害者无法访问被加密文件中所包含的信息。此后,勒索软件也多用这种加密方式。

勒索软件的构建需要特定的先进技能,巨大利益推动了新服务的兴起,使得网络犯罪分析无需具体任何知识也可构建勒索软件。最终也发展出了所谓的勒索软件即服务(Ransomware as a Service,RaaS),RaaS商业模式的兴起使得攻击者无需任何技术专业知识,就可以毫不费力地发起网络敲诈活动,这也是导致新的勒索软件市场泛滥的原因。

现实世界严峻的挑战不断,网络安全领域也堪忧

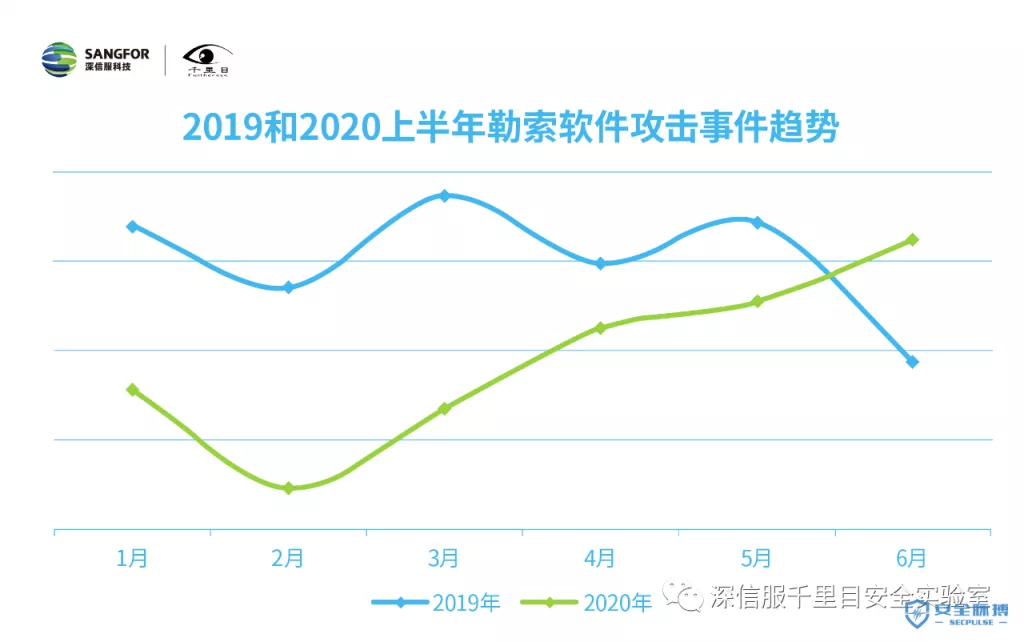

2020年,全世界很多领域面临着各种事件的冲击,而网络安全领域同样不容乐观,勒索软件的势头也在这一年里一度上升,并出现了新的敲诈勒索模式。尽管勒索病毒感染事件约占恶意软件总事件的3%左右,但相比其他恶意软件破坏力更大,一旦遭遇勒索,企业将面临业务中断、高额赎金的风险。

一份来自深信服千里目安全实验室的报告称,2020年2月开始,勒索软件从之前的低潮开始恢复活力,攻击势头上升,尽管处在COVID-19大流行期间,但针对政府、学校和医疗卫生行业的攻击并没有减弱。

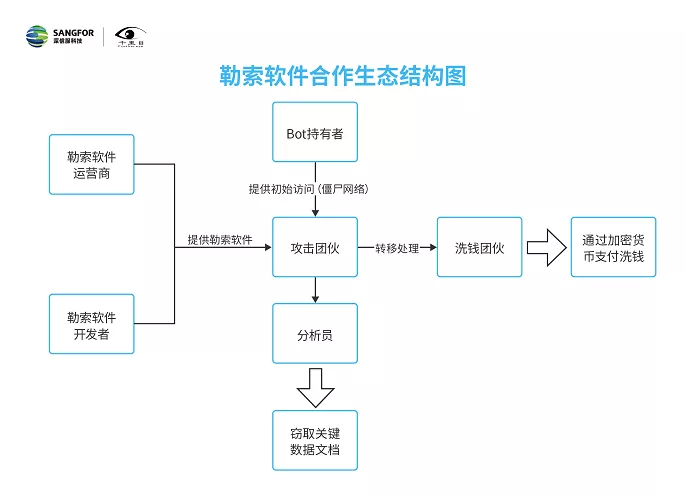

不仅如此,报告还指出,犯罪团伙逐渐在形成规模化的商业运作,形成新的勒索软件合作生态。

勒索软件合作生态结构图

以往攻击团伙和勒索软件制作团队往往是同一个,而在如今高度专业化的合作生态系统中,攻击团伙很多时候是独立于勒索软件开发者和运营商,以相对独立的角色存在,每个角色各司其职,专注于自己所负责的模块,他们之间除了业务联系外几乎没有其他交集。他们专注于借助僵尸网络部署勒索软件,给受害者造成的损失面更广。这种新的勒索软件合作生态使得勒索威胁的危害上升了一个新的高度。

物联网产品迅速增长将使网络攻击的变化无法预测

虽然物联网的普及推动了技术的进步,但同时也帮助黑客扩大了其攻击范围,上至使用物联网设备的工业控制系统,下至家用联网摄像头,都可能成为黑客攻击的目标,针对物联网设备的勒索软件将比传统的勒索软件更具破坏性。

据了解,在传统的勒索攻击中,黑客会加密受害者设备上的文件,以勒索赎金。而在针对物联网设备的勒索软件攻击中,黑客不仅可加密设备上储存的文件,还可完全接管设备或其内部网络。同时,接管设备后,黑客可以造成诸如联网车辆被操控、电源被切断、敏感信息被泄露,乃至生产线停止运行等破坏性后果。因此,黑客可对受害者狮子大开口,索要极为高昂的"保护费"。

不过,由于物联网行业碎片化应用特色,一时间黑客也难以发起大规模攻击。但是,随着物联网的普及,黑客仍可能在未来发起大规模攻击。因此,相关厂家应及时进行远程固件更新、确保更新渠道的安全以及加入可靠的身份验证等措施仍然不可忽视。

转载请注明:IT运维空间 » 安全防护 » 从研华遭黑客勒索750个比特币说起,物联网时代该如何保护自己的数据

发表评论