依托社交媒体开展的间谍活动近年来不在少数,伪装、假冒、社会工程学等手段也是层出不穷。近日,ESET网络安全研究人员发现了一场针对欧洲和中东航空航天和军事组织的网络间谍活动,这场活动背后的攻击者不仅将目标瞄准航空航天和军事组织的高层人员,还企图获取金钱利益。

因为涉及“盗版”恶意软件样本,这场间谍活动被称为“盗版行动”。据悉,这场活动活跃于2019年9月至12月。

这次攻击组织主要的目标还是在于开展间谍行动。在行动后期,他们企图通过BEC攻击来获取人员的电子邮件账户。从该组织以往的攻击对象和背后动机,研究人员猜测这个组织是Lazarus 团伙,代表朝鲜政府并为该国的非法武器和导弹计划筹集资金。

Lazarus组织还被认为是大规模WannaCry勒索软件攻击,2016年一系列SWIFT攻击以及Sony Pictures黑客事件的罪魁祸首。

领英的社会工程学

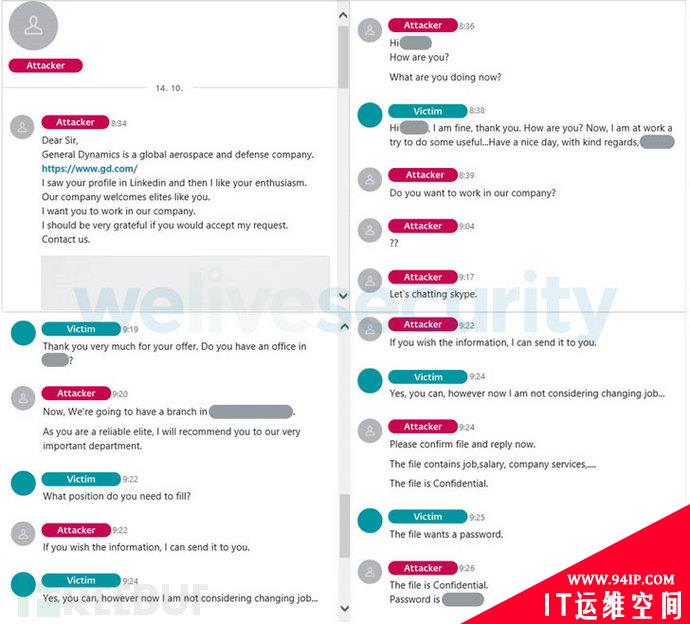

一开始的时候,这场活动目标明确,具有高度针对性,ESET认为攻击者利用社会工程学的技巧诱骗这些目标组织的员工,伪装成知名航空航天和军事企业的HR,通过领英发送虚假岗位信息。

研究人员提及: “一旦建立起联系,攻击者就会将恶意文件伪装成相关职业offer发给对方。”

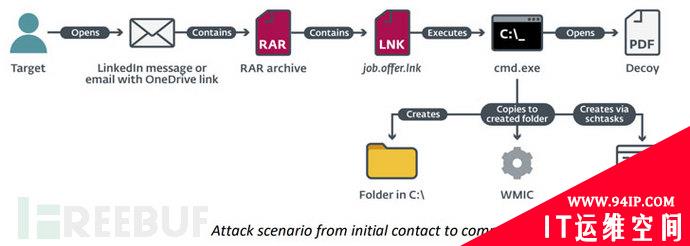

作为诱饵的RAR存档文件直接通过聊天窗口进行发送,或通过虚假的领英账号(指向OneDrive链接)直接发送到电子邮箱中,表面上,其中包含PDF文档,详细说明特定职位和薪水信息,而实际上,它执行Windows命令提示符实用程序,执行一系列操作:

将Windows Management Instrumentation命令行工具(wmic.exe)复制到特定文件夹;

伪装命名以逃避检测(例如,Intel,NVidia,Skype,OneDrive和Mozilla);

创建计划任务,这些任务通过WMIC执行远程XSL脚本。

攻击者针对目标企业完成第一步之后,便继续使用自定义恶意软件下载器,该下载器可下载之前未记录的第二阶段有效负载,一个C ++后门,可定期将请求发送到攻击者控制的服务器,根据接收到的命令执行预定义的操作,并通过dbxcli的修改版dropbox的开源命令行客户端,将收集到的信息作为RAR文件进行提取。

攻击者除了使用WMIC解释远程XSL脚本外,还滥用本机Windows实用程序,例如“ certutil”来解码base64编码的下载负载,以及“ rundll32”和“ regsvr32”来运行其自定义恶意软件。

“目前该黑客组织是国家间谍的证据还在寻找中,当然,我们也不会坐以待毙,已经开始删除一些虚假账号。”领英的安全部负责人表示。

经济动机引发BEC攻击

不只是想窃取相关人员的账号和信息,攻击者还企图利用感染账号窃取公司资金。

首先,利用受害者电子邮件中的现有通信,攻击者试图操纵目标公司的客户,以将待处理的发票支付到他们的银行帐户。为了与客户进行进一步的交流,他们使用了自己的电子邮件地址来模仿受害者的电子邮件地址。所幸,这一计划并没有成功。

该组织依靠领英和自定义的多阶段恶意软件进行社会工程。为了完成这一计划,攻击者经常重新编译其恶意软件,滥用本机Windows实用程序,并假冒合法软件和公司。

转载请注明:IT运维空间 » 安全防护 » 黑客给你发offer?

发表评论