2020年5月12日是WannaCry勒索软件攻击三周年,据估计,WannaCry攻击已经对全球150个国家/地区的数十万个网络终端造成了影响,损失总额高达40亿美元。

WannaCry勒索软件本身使用了两个由NSA开发的独立漏洞来感染网络终端并在整个网络中传播,使用由NSA开发并由Shadow Brokers攻击小组在线泄漏的DoublePulsar后门工具,WannaCry勒索软件在受感染的网络终端上安装并执行了自己的副本。然后,它使用EternalBlue漏洞(Shadow Brokers泄漏的另一个NSA工具)对网络终端的数据进行加密并感染了其他网络终端,该漏洞滥用了未修补的Microsoft Windows操作系统中SMB v1协议的实现中的漏洞,并最终提出了勒索消息,要求支付比特币才能解密加密数据。

WannaCry攻击以及一些其他勒索软件攻击,这些漏洞又因新泄漏的NSA漏洞而浮出水面或特别针对这些勒索软件进行了攻击,这被一些网络安全从业者称为2017年网络安全灾难。

这次网络安全的灾难,随着勒索软件攻击的不断涌现,证明了整个网络攻击尤其是勒索软件具有毁灭性的破坏潜力。当考虑到勒索软件攻击也破坏了英国国家卫生服务局,导致挽救生命的手术和其他治疗方法被推迟甚至取消,从而造成人员伤亡时,潜在的破坏力变得惊人。

自从这种特定类型的恶意软件被传播开来,2017年的地狱之夏被公认为是简短历史上最大的勒索软件爆发浪潮。然而,2017年勒索软件攻击造成的破坏只是一个非常可疑的演变链中的最新一次。在过去的三年中,攻击者一直在不断升级和现代化这些大规模毁灭性武器,以使自己的货币收益最大化并造成更广泛的破坏。

这样的一个例子是勒索软件即服务(RaaS)或勒索软件会员程序的兴起。在过去几年的众多案例和变种中,实际的攻击者(即分支机构)无需具备任何类型的深厚技术技能,而无需具备传播网络钓鱼电子邮件或诱骗人们双击电子邮件的能力。文件中,有一个特殊的例子值得特别注意。

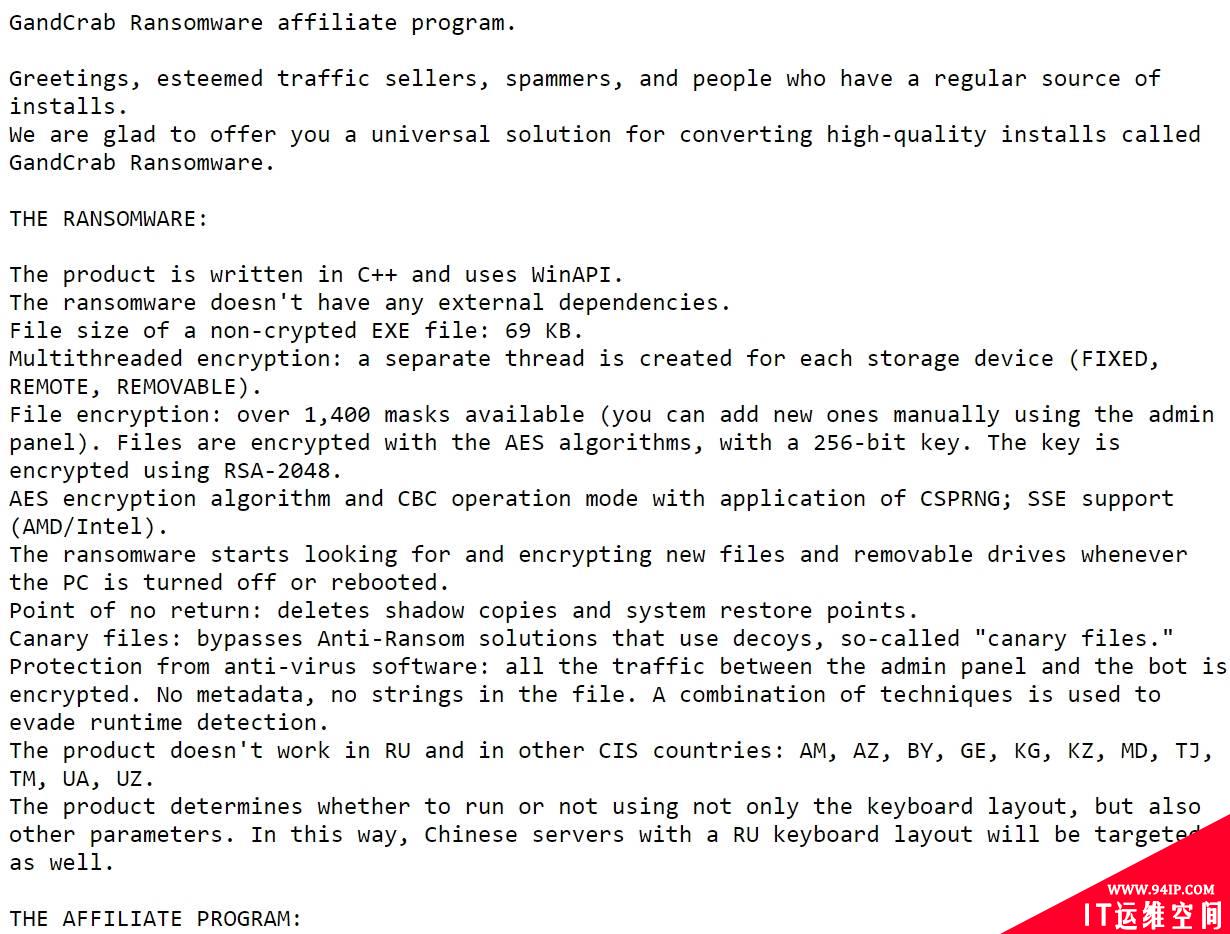

GandCrab勒索软件于2018年初首次出现,并向攻击者提供“流量销售、垃圾邮件发送和固定安装渠道”。除了类似的RaaS服务产品外,GandCrab的创建者还承诺将专注于性能,灵活性和可靠性,同时为参与者提供持续的产品支持和更新以及技术支持。

在开始流通后的大约一年内,GandCrab不断进行更新和维护,并付出了巨大的努力,以使其逃逸机制越来越先进,以最大程度地减少通过不同安全解决方案对其进行检测和预防的机会,GandCrab的创建者宣布联盟计划的终止。在他们的通知中,他们声称自己获得了一年内1.5亿美元的收入。据此,正式的GandCrab会员计划声称已为其各种参与者赚取了超过20亿美元的收入,受害者有成千上万,包括组织和个人。据估计,该项目几乎占据了全球RaaS市场的一半。

然而,即使在GandCrab的官方程序终止之后,RaaS和GandCrab的现代变种仍然在运行。

GandCrab勒索软件附属程序广告

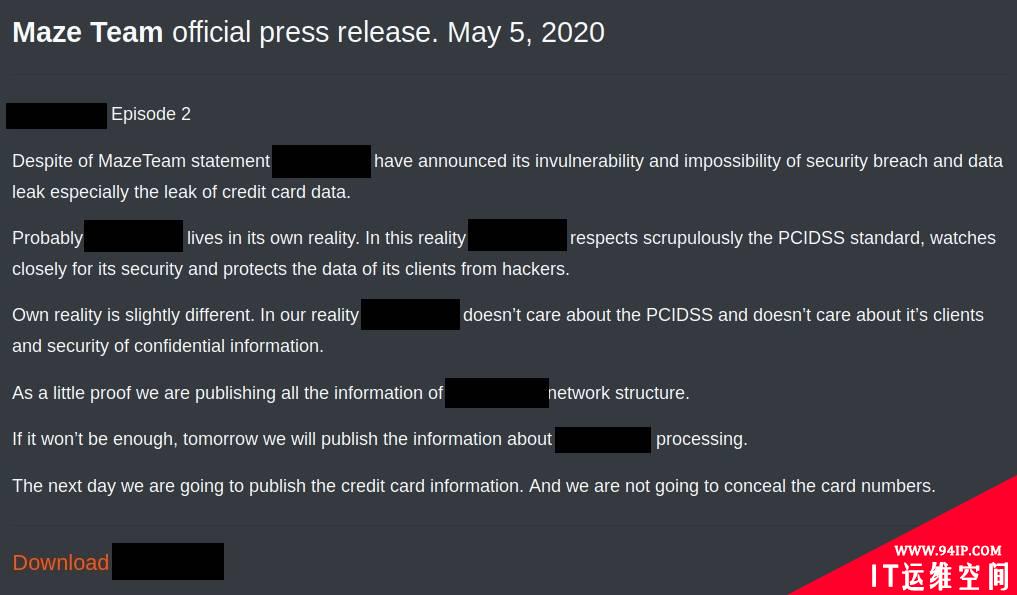

另一个例子是在勒索软件受害者无法支付赎金的情况下,从受感染的组织泄漏或发布敏感数据。与过去的勒索软件不同,这些变种在加密任何数据之前,先将数据从受感染的网络终端泄漏到攻击者控制的服务器。然后,将泄漏的数据用作另一种威胁,有时甚至是更有效的威胁,以确保受害者支付赎金。

这种技术旨在处理许多情况,在这些情况下,由于有随时可用的备份和结构良好的业务连续性计划,组织能够从似乎具有破坏性的攻击中恢复过来。

公开泄漏数据的威胁,涉及到将私人数据、敏感知识产权、金融信息、甚至用户凭证发布到网上让全世界看到所带来的恐惧,以及对声誉、商业和监管的潜在损害。

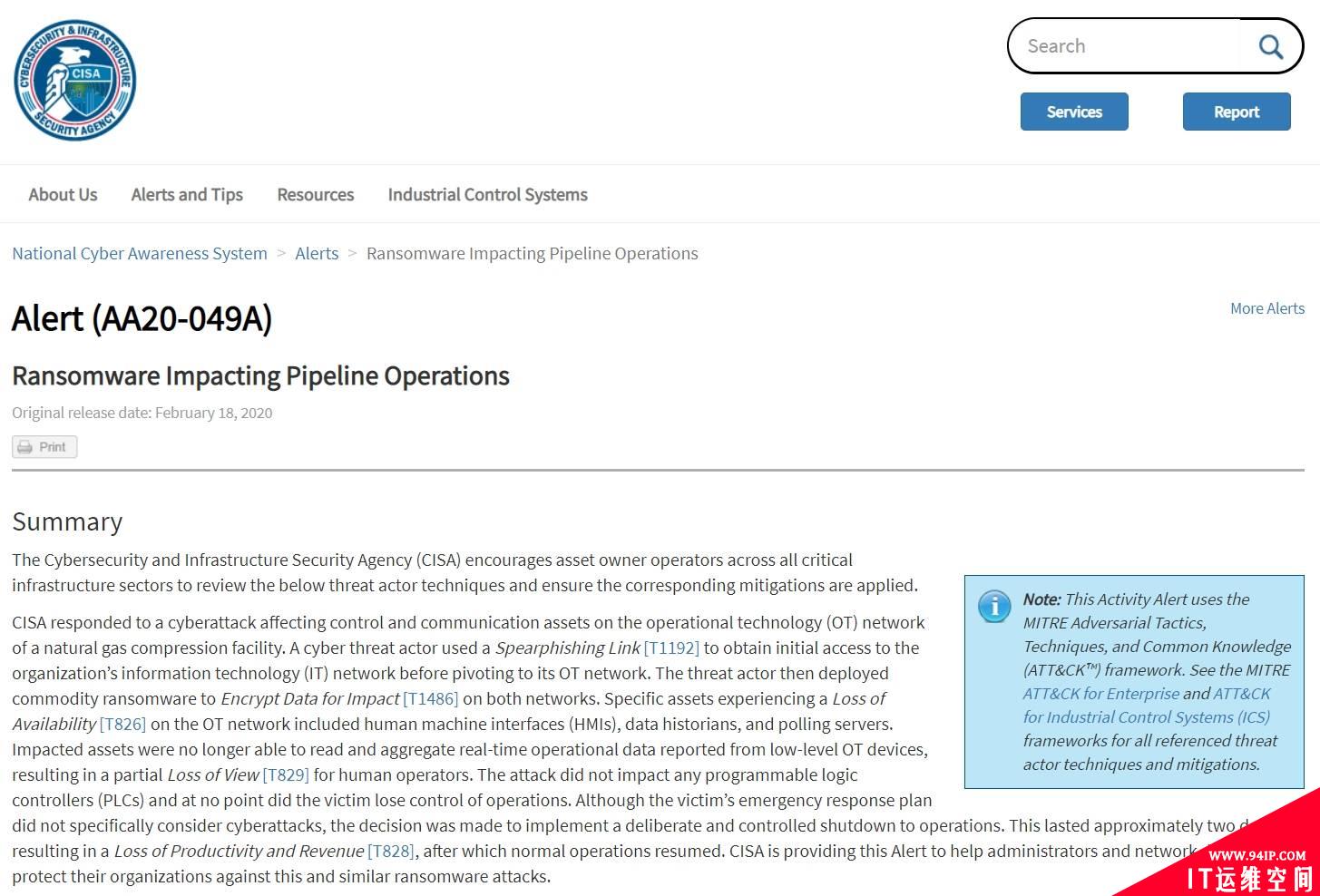

出现勒索软件威胁的第三个例子集中在运营技术(OT)网络和设备以及工业控制系统(ICS)。勒索软件的最后一个系列一直面向全世界的工业和医疗行业,自COVID-19大流行开始以来,案件数量就出现了疯狂的增长。

目标是打击那些没有打补丁的系统,这些系统要么是由于控制工业系统的遗留软件无法在现代操作系统上运行,要么是过于敏感,无法承受大多数补丁和重启周期,这些威胁很少面对有效的防御。

在许多情况下,由于系统的高度敏感性,被击中的系统完全无法使用。因此,他们可能遭受任何宕机,更不用说由于勒索软件攻击而完全锁定,对大多数组织来说都是灾难性的,导致他们几乎立即愿意支付赎金。

与一些研究预计不同的是,勒索软件似乎会一直存在下去。每当勒索软件案件减少,或其他更流行的威胁似乎在上升,新的创新技术和服务似乎就会出现。

也就是说,勒索软件的攻击是可以被缓解的,通过尝试和测试的方法可以将潜在的破坏最小化:

不要下载不受信任的文件或附件,不要点击任何未经验证的链接。

定期备份个人和公司计算机,包括关键网络终端和服务器。

实施一个结构化和高效的补丁管理和软件更新计划,并在所有可能的操作系统和第三方软件上执行。

考虑对无法修补的网络终端和极其敏感的数据资产实施完全隔离以最小化这些资产被破坏或被破坏的风险。

如果可能的话,不要支付赎金。付钱给攻击者会激发他们更多的贪欲,而且主要是为了让勒索软件市场对威胁行为者更具吸引力。应该指出的是,在许多情况下,支付赎金并不能保证恢复锁定的文件。在某些情况下,甚至可以通过特别的恢复工具恢复数据。

使用网络终端安全解决方案保护你的网络终端。

转载请注明:IT运维空间 » 安全防护 » WannaCry勒索软件爆发三周年了

发表评论