IDaaS身份基础设施作为零信任架构的关键支撑基础,提供身份管理服务和权限管理服务,可提供数字证书,生物特征、电子凭证等多种身份鉴别模式,对访问主体和资源进行身份有效性验证。

1. 风险控制生命周期

然而通过身份认证后的访问行为,还需要进行持续的风险检测和评估,对于访问行为进行放行、阻断或有限访问;在持续的风险控制中需要对整个访问生命周期进行如下几个阶段的设计。

1.1 风险识别

判断网络中存在的风险,如攻击、漏洞、违规、越权、威胁、异常;需要结合终端可信环境感知、持续威胁检测、态势感知等安全分析等技术全面分析访问行为风险程度;

1.2 身份信任

通过授权、认证进行判断识别身份,可结合多因素认证来提高身份识别的可信程度;并且根据身份的级别和资源的级别对访问进行进一步访问控制;

1.3 持续评估

风险识别和身份信任的研判过程是持续不断的,通过AI机器学习进行算法模型迭代更新,能快速准确的进行判断和分析;

1.4 自适应

风险判断通过算法模型动态调整其信任级别,并且在信任级别低于资源级别是通过智能的多因素平台进行强认证校验来提高信任级别;并且能在访问控制中进行综合研判、动态赋权、自动变更权限;

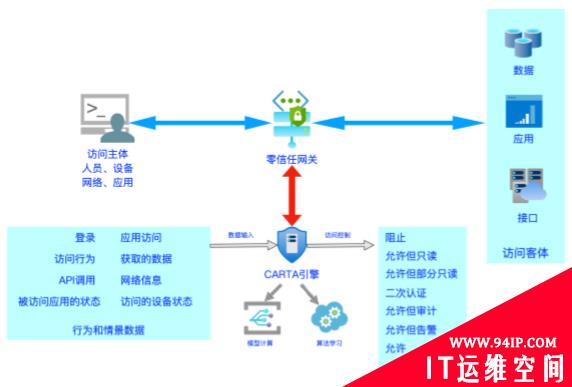

2.风险控制引擎架构

2.1 风险分析行为和情景数据

登录凭据,身份信息,身份权限

需要访问的应用、接口、数据

访问行为的上下文信息,时间、地点、终端设备信息

获取的数据是否包括高权限数据

API的分级、权限、敏感度

网络状态信息,内外网、是否翻墙、路由信息、异常网络数据

被访问应用状态,资源提供者本身的安全性,重要性,可用性

访问者的设备状态,终端的系统状态、补丁和安全软件是否完善、发起者程序本身安全性

2.2 风险引擎

实时的模型计算,能快速准确的进行计算

算法学习,通过智能的AI算法根据实时的行为和情景数据能自我学习,并可以动态调整算法模型

2.3 执行策略

根据风险引擎计算的信任风险级别结合访问客体数据的权限级别,

对访问行为进行控制,阻止、允许访问但是只读,

允许访问并修改但是部分数据只读,需要进行二次认证后才能访问,

允许访问但是要审计其行为,允许访问但是对其访问进行告警、完全允许访问。

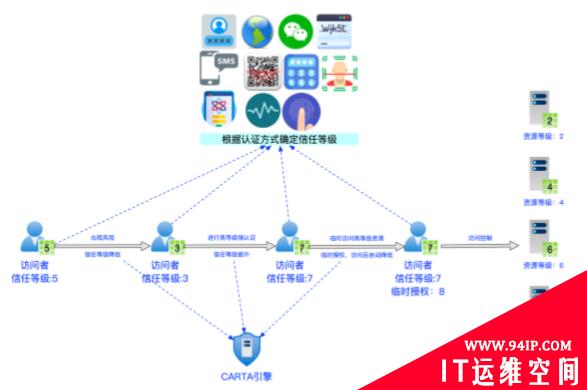

3. 动态风险评估过程

3.1 初始给所有资源提供者设置资源等级,可以按应用、API、数据的敏感程度设计不同的等级

3.2 访问者初始访问通过身份认证

根据认证方式,出示的凭证,可以确定初始信任等级为5级,那么访问者可以访问5级及以下的资源和数据;

3.3 出现风险访问者信任等级下降

根据风险引擎持续的评估,发现访问风险并且实时动态的降低了访问者的信任定级未3级,那么访问者只能访问3级及以下的资源和数据,无法再次访问5级的资源和数据;

3.4 访问者需要访问高等级数据和资源

当前用户等级不够访问高等级数据,需要提供一个能提供用户来提示信任等级的强认证方式,如通过一次人脸识别来提升访问者信任等级到7级,可以访问更高级别的资源和数据;

3.5 访问者临时访问高等级数据和资源

由于当前用户本身等级无法升级到超高等级权限,可以通过其他高等级用户或管理员进行临时授权,来临时提升当前用户本身等级,可以临时访问超高级数据和资源,后续自动降级可以更好的保护超高级数据和资源;

3.6 持续的动态评估调整信任等级

4. 风险评估模型

4.1 准备阶段

通过敏感信息评估系统对隐私进行分级

通过博弈论模型对攻击者建模

4.2 风险识别

分析攻击者可能存在的攻击方式

对敏感信息做预先风险性分析,威胁和脆弱点

4.3 风险分析

因素分析法、逻辑分析法、历史比较法进行定性分析

在风险评估各环节的不确定映射和无法定量进行定量分析

4.4 评估结果

根据算法模型和不同分析方法,对每次的网络访问行为进行分析后,给出一个针对本次访问的风险等级

4.4 风险处置

策略执行点,根据评估结果的风险等级,结合访问资源的敏感程度,根据策略来执行具体处置操作

5. 怎么落地

持续风险控制是零信任架构中一个非常关键的组件,也是比较前沿的技术,企业在实施前需要先确认自身的基础安全是否做的到位,其中如下工作是否已经落地:

已经有先进的端点保护平台,如防毒,dlp,恶意代码检测,内存注入保护

已经做好了基本的 Windows 账户管理工作

已经有了 IAM;(Identity and AccessManagement),即“身份识别与访问管理”,具有单点登录、强大的认证管理、基于策略的集中式授权和审计、动态授权、企业可管理性等功能。)

已经有多因素系统,多种认证方式。

有了常规化的补丁管理

建立了备份/恢复机制

标准化的服务器/云工作负载安全代理平台

有基本的安全意识培训;

统一的日志系统,能收集各种系统,应用的日志,并有能力进行日志分析

具备基本的互联网出口边界安全防护能力,包括 URL 过滤能力。

转载请注明:IT运维空间 » 安全防护 » IDaaS零信任持续风险控制设计

发表评论