引 言

随着互联网的不断发展,越来越多的企业把信息存储到与互联网连接的设备上。一些不法分子企图利用网络漏洞窃取企业的重要信息和机密文件,攻击者通过向目标主机发送特定的攻击数据包执行恶意行为。如何追踪这些攻击数据的来源,定位背后的攻击者,成为了业内人员重点关注的问题。

网络攻击溯源技术通过综合利用各种手段主动地追踪网络攻击发起者、定位攻击源,结合网络取证和威胁情报,有针对性地减缓或反制网络攻击,争取在造成破坏之前消除隐患,在网络安全领域具有非常重要的现实意义。

本文将分为上、下篇为读者深度解读,本周主要介绍网络攻击溯源技术背景及攻击溯源过程。

背景介绍

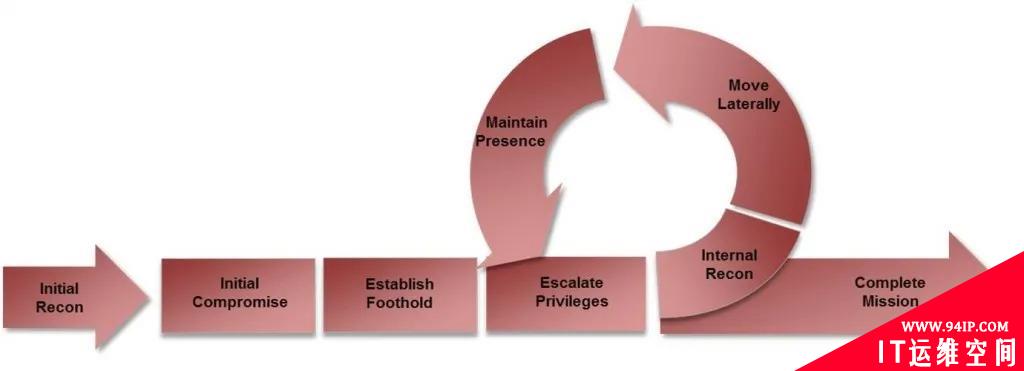

近年来,网络攻击的攻击者和防御者进行着类似于“猫捉老鼠”的动态游戏,攻击者不断地寻找新的受害者、攻击载体和漏洞,防御者必须不断地研发安全技术以抵御攻击者。微软公司的研究表明[1],攻击者暴露前在目标组织中潜伏的平均时间长达146天,在这段时间内,驻留在网络上的攻击者可以秘密地窃取和泄露机密信息,或者对完整性资源进行破坏,图1展示了攻击者实施攻击的杀伤链模型[2]。为了先发制人,网络防御者需要在杀伤链的早期阶段阻止攻击者前进。目前信息安全行业已经建立了集研究、分析和响应高级持续威胁[3](Advanced Persistent Threats,APTs)于一体的方法论。

攻击溯源技术,国外又被称为“Threat Hunting”,是为了应对外部APT攻击者和内部利益驱动的员工威胁而提出的一种解决方案。威胁狩猎[4]技术不被动地等待与响应,而是通过持续性监测技术,更早、更快地检测和发现威胁,并追踪威胁的源头。威胁狩猎技术强调用攻击者的视角来检测攻击,减少攻击者驻留时间,从而显著地改善组织的安全状况。放眼世界,包括FireEye等为代表的厂商以及越来越多的大型组织也开始进行威胁狩猎。

图1 杀伤链模型

攻击溯源过程

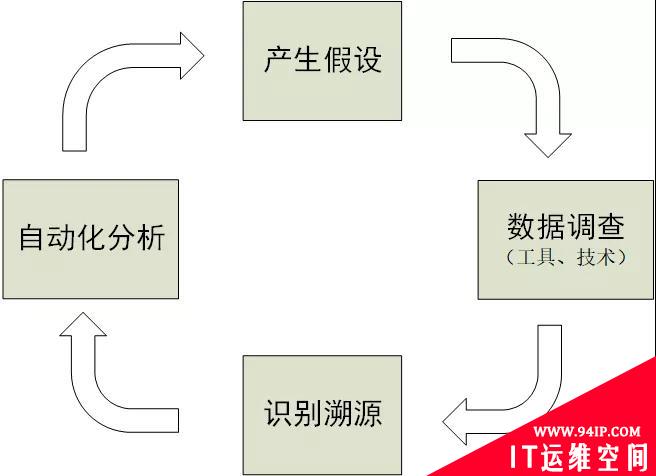

为了提高攻击溯源效率,建立完整的攻击溯源过程非常重要。Sqrrl[5]安全公司开发了一个威胁狩猎典型模式,如图2所示共包含产生假设、数据调查、识别溯源和自动化分析四个迭代循环的步骤。迭代的效率越高,越能自动化新流程,尽早发现新的威胁。

图2 威胁狩猎典型模式

1. 产生假设

攻击溯源从某种活动假设开始,高层次上可以通过风险算法自动生成假设。例如,风险评估算法可以得到基于APT生命周期[6]的行为分析(如建立立足点、升级特权、横向移动行为等),并将其量化为风险评分,为溯源分析提供开端。图3展示了安全公司Mandiant提出的APT攻击生命周期模型。

图3 APT生命周期

2. 通过工具和技术进行数据调查

当前的追踪溯源技术主要分为两种:被动[7]和主动[8][9]技术。被动性技术包括针对潜在恶意行为警报进行取证调查和攻击假设测试。主动溯源追踪技术依靠网络威胁情报[10][11](Cyber Threat Intelligence, CTI)产生攻击假设,主动搜索潜在的恶意行为。在这两种情况下都可以使用安全信息及事件管理(security information and event management, SIEM)中存储的数据进行调查,帮助安全分析师更好地调整假设用来发现正在进行的APT攻击。

不论采用哪种方式,都需要通过各种各样的工具和技术研究假设。有效的工具将利用关联分析技术如可视化、统计分析或机器学习等融合不同的网络安全数据。

3. 识别溯源

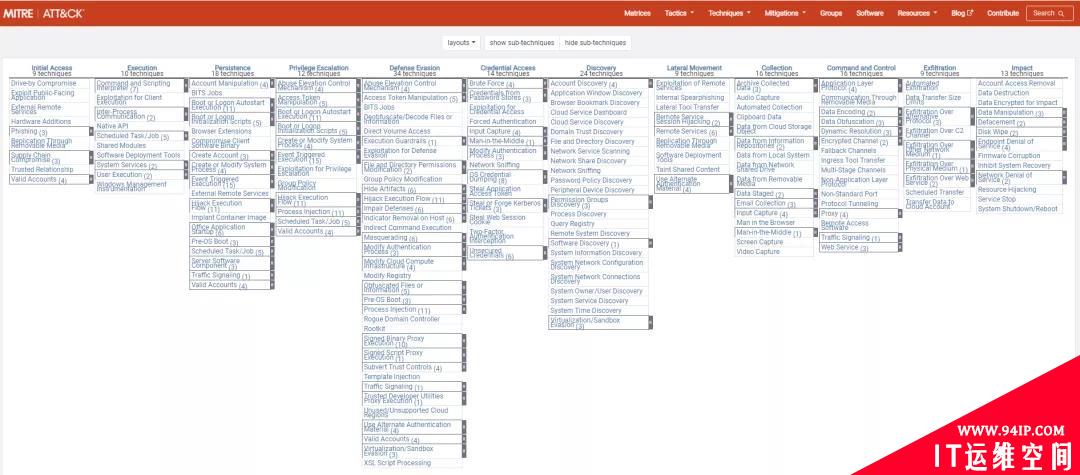

识别溯源的过程也是新的模式和TTP(Tactics, Techniques, and Procedures)发现的过程。工具和技术揭示了新的恶意行为模式和对手的TTP,这是溯源周期的关键部分。MITRE开发了如图4所示的ATT&CK框架[12],ATT&CK是一个基于现实世界的观察攻击者战术和技术的全球可访问的知识库,包含11种战术,每一种又包含数十种技术,将攻击者行为转化为结构化列表进行表示。

图4 ATT&CK框架

4. 自动化分析

SANS[13]认为自动化是发现威胁的关键。传统上溯源分析是一个手动过程,安全分析师运用相关知识对各种来源的数据验证假设。为了更加高效地进行攻击溯源分析,可以部分自动化或由机器辅助。在这种情况下,分析师利用相关分析软件得知潜在风险,再对这些潜在风险分析调查,跟踪网络中的可疑行为。因此攻击溯源是一个反复的过程,从假设开始以循环的形式连续进行。

参考文献

[1]Microsoft. Azure Advanced Threat Protection[OL]. https://www.microsoft.com/en-us/microsoft-365/identity/advance-threat-protection

[2]Killheed Martin. The Cyber Kill Chain[OL]. https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

[3]U.S. National Institute of Standards and Technology (NIST)[OL]. https://csrc.nist.gov/topics/security-and-privacy/risk-management/threats/advanced-persistent-threat

[4]RSA. Hypothesis in Threat Hunting[OL]. https://www.rsa.com/en-us/blog/2017-07/hypothesis-in-threat-hunting

[5]H. Rasheed, A. Hadi, and M. Khader. Threat hunting using grr rapid response[C]//New Trends in Computing Sciences (ICTCS), 2017: 155–160.

[6]Mandiant, Cyber Attack Lifecycle[OL]. https://www.iacpcybercenter.org/resource-center/what-is-cyber-crime/cyber-attack-lifecycle/

[7]Thomas B, Scott D, Brott F, et al. Dynamic adaptive defense for cyber-security threats[P]. U.S. Patent 10,129,290.S.

[8]I. Sqrrl Data. (2016) A framework for cyber threat hunting[OL]. https://sqrrl.com/media/Framework-for-Threat-Hunting-Whitepaper.pdf,https://www.threathunting.net/files/framework-for-threat-hunting-whitepaper.pdf

[9]I. Tyler Technologies. (2018) A guide to cyber threat hunting[OL]. https://www.tylertech.com/services/ndiscovery/nDiscovery-Threat-Hunting.pdf

[10]H. Rasheed, A. Hadi, and M. Khader. Threat hunting using grr rapid response[C]//New Trends in Computing Sciences (ICTCS), 2017: 155–160.

[11]S. Samtani, R. Chinn, H. Chen, et al. Exploring emerging hacker assets and key hackers for proactive cyber threat intelligence[J]. Journal of Management Information Systems. 2017,4(34):1023-1053.

[12]Miter. ATT&CK Matrix for Enterprise[OL]. https://attack.mitre.org/

[13]Lee, Robert M, and Rob T. Lee. SANS 2018 threat hunting survey results. SANS Institute Reading Room, 2018.

转载请注明:IT运维空间 » 安全防护 » 浅谈网络攻击溯源技术之一

发表评论