学术研究人员(此前曾于今年早些时候揭露4G LTE和5G网络中严重安全问题)在最近又提出了名为ReVoLTE的新攻击,该攻击使远程攻击者破坏VoLTE语音呼叫加密并与此同时会监视目标电话的通话。

该攻击并未利用LTE语音(VoLTE)协议中的任何漏洞;而实际上它实利用了大多数电信提供商的LTE移动网络的安全弱项,从而使攻击者能够窃听目标受害者的加密电话。

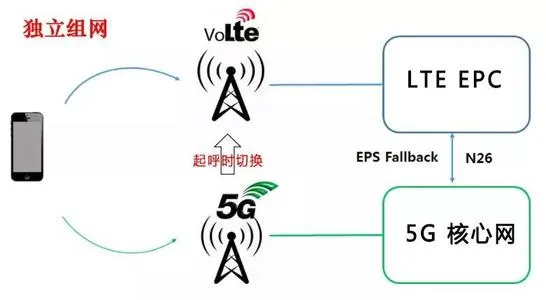

VoLTE或长期演进语音协议是用于移动电话和数据终端(包括物联网IoT设备和可穿戴设备)的标准高速无线通信,其部署了4G LTE无线电接入技术。

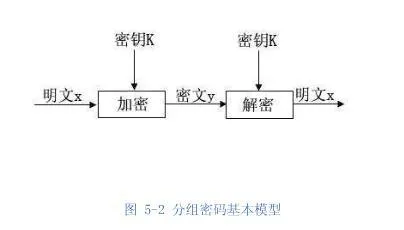

问题的关键在于,大多数移动运营商通通常在一个无线连接中对两个后续调用使用相同的密钥流,达到加密同一基站之间的语音数据、移动电话的目的。

因此,新的ReVoLTE攻击利用了易受攻击的基站对相同密钥流的重用,从而使攻击者可以解密VoLTE的语音呼叫的内容。

但是,重用可预测的密钥流并不是第一次被提出,它最初是由Raza&Lu指出的,但是ReVoLTE攻击将这一理论付诸了实际:将其转变为现实生活中的攻击。

ReVoLTE攻击原理?

要发起此攻击,攻击者必须与受害人连接到同一基站,并放置下下行嗅探器监测,以监视和记录受害人对以后需要解密的其他人的“定向呼叫”,这是攻击的一部分。这是ReVoLTE攻击的第一阶段。

一旦受害者挂断了“目标呼叫”,攻击者会立即呼叫受害者,通常在10秒内,这将迫使脆弱的网络在受害者和攻击者之间启动一个新的呼叫,与前一个目标呼叫使用的无线电连接相同。

“当目标和密钥流调用使用相同的用户平面加密密钥时,就会发生密钥流重用。由于该密钥会针对每一个新的无线电连接进行更新,攻击者必须确保在目标呼叫之后,密钥流呼叫的第一个包到达活动阶段,”研究人员说。

连接之后,作为第二阶段的一部分,需要让受害者参与攻击者的对话并以明文记录,这将帮助攻击者稍后反向计算后续调用使用的密钥流。

根据研究人员的说法,将密钥流与在第一阶段中捕获的目标呼叫的相应加密帧进行异或运算(XOR-ing,相同即归零运算),将其内容解密,从而使攻击者能够收听受害者在上一个电话中进行的交谈。

论文说:“由于产生了相同的密钥流,因此所有RTP数据都以与目标呼叫的语音数据相同的方式进行加密。一旦生成足够数量的密钥流数据,对方就会取消呼叫。”

但是,为了对每一帧进行解密,第二次调用的长度应大于或等于第一次调用的长度;否则,它只能解密对话的一部分。

该论文写道:“重要的是要注意,攻击者必须让受害者参与更长的谈话。与受害者交谈的时间越长,攻击者可以解密的通信内容就越多。”

“每个帧都与一个计数有关联,并使用我们在密钥流计算过程中提取的单个密钥流进行加密。由于相同的计数会生成相同的密钥流,因此该计数会将密钥流与目标调用的加密帧进行同步。相应的加密帧将目标呼叫解密。”

“由于我们的目标是解密完整的调用,密钥流调用必须与目标调用一样长,提供足够数量的数据包,否则我们只能解密部分对话。”

检测ReVoLTE攻击并进行演示

为了证明ReVoLTE攻击的实际可行性,来自波鲁尔大学的学者团队在一个易受攻击的商业电话网络实施了端到端的攻击版本。

该小组使用软件无线电系统的下行分析器Airscope来嗅探加密通信,并使用三部基于Android的手机来获取攻击者手机的已知明文。然后,它比较了两个录制的对话,确定了加密密钥,最后解密了之前通话的一部分。

据研究人员的说法,攻击者用于设置攻击并最终解密下行流量的费用可能不到7000美元。

研究小组在德国随机选取了一些无线基站进行测试,以确定问题的范围,发现德国15个基站中有12个受到影响,但研究人员表示,安全漏洞也会影响其他国家。

研究人员于2019年12月初通过GSMA协调漏洞披露程序通知了受影响的德国基站运营商有关ReVoLTE攻击的信息,运营商在报告发布前成功部署了补丁。

由于该问题还影响着全球范围内的大量提供商,研究人员发布了一个名为“ 移动哨兵”(Mobile Sentinel)的开源Android应用程序,您可以使用该应用程序检测其4G网络和基站是否容易受到ReVoLTE攻击。

研究人员-RUB大学波鸿分校的David Rupprecht,Katharina Kohls和Thorsten Holz和纽约大学阿布扎比分校的ChristinaPöpper也发布了专门的网站和研究论文PDF:

标题为“ 打电话来黑我呀:如何用REVOLTE窃听加密的LTE电话”,详细介绍了ReVoLTE攻击。

转载请注明:IT运维空间 » 安全防护 » 5G时代新威胁:新攻黑客攻击破解VoLTE加密技术,能完全监听电话

发表评论