物联网设备为黑客提供了更多进入网络的通道,企业组织必须采取措施(例如备份数据)以保护它们的安全,然后再通过各种方式阻止黑客使用勒索软件。

随着越来越多的组织依靠物联网设备采集的数据进行业务优化,从而使得不法分子对企业网络发起更多勒索软件攻击。

由于物联网设备制造商和应用种类繁多,黑客可以进入网络并以多种方式造成破坏。根据SonicWall的最新网络威胁报告,勒索软件攻击在今年上半年在全球范围内增长了20%,在美国增长了105%。

部分增长可以归因于远程工作人员的增加以及连接到公司网络的不安全设备的数量,但这也预示着网络攻击的发展态势。

如果组织决定享受IoT设备的优势,则必须保护硬件和网络免受日益复杂的勒索软件攻击。

为什么物联网会带来安全风险?

每个连接的设备都是黑客安装IoT勒索软件和要求付款的潜在入口。黑客使用恶意软件感染IoT设备并将其转变为僵尸网络,黑客可以使用它们来探查和探索启动过程,以找到获得网络访问的最佳方法。

其他黑客搜索未禁用、未删除或更新的IoT设备固件中存在的有效凭据。然后,攻击者将受感染的设备用作企业网络的入口点。例如,黑客通过其中一个大型水族馆中的智能恒温器破坏了拉斯维加斯赌场时就是这种情况。

黑客通过恒温器进入网络,访问他们的大型数据库,并将数据移回云中。攻击者还可以将IoT设备变成机器人程序,并感染其他连接的设备。

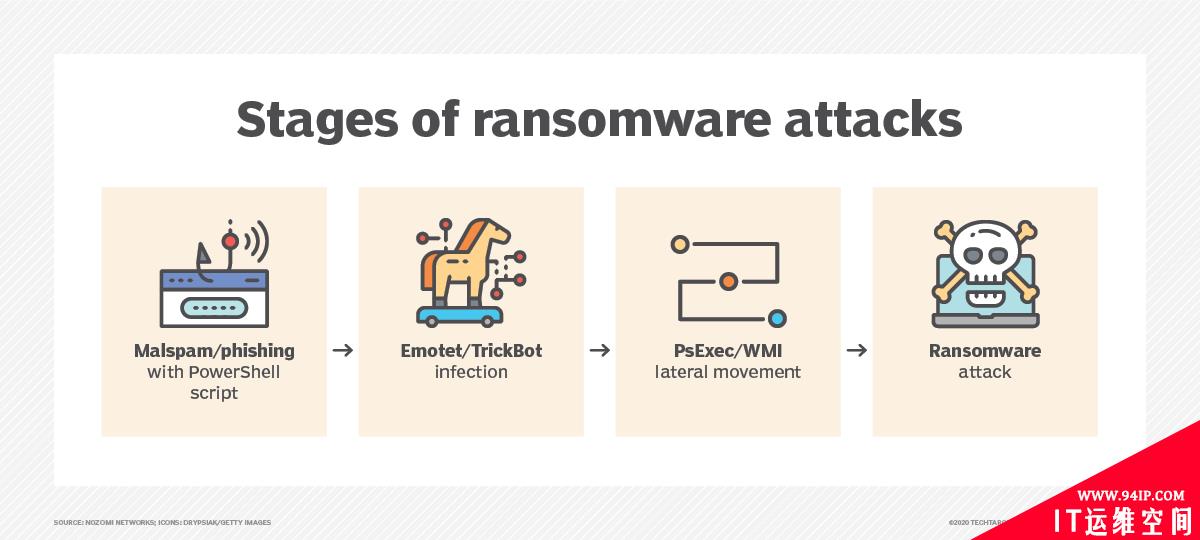

勒索软件攻击的阶段

随着组织继续在全球范围内采用互联设备,它们会在企业网络安全中造成更多薄弱环节。组织的安全范围可能不足以保护所有设备,因此IT专业人员很难与时俱进。

黑客通过物联网获得访问权限

黑客通常通过向互联网开放的IoT设备来访问企业网络。他们远程扫描公司网络以查找设备,扫描网络中的已知漏洞(特别是设备或设备运行的软件),或使用恶意软件攻击医院、研究机构和物流组织等特定机构。

黑客使用IoT设备来访问企业网络,因为它们通常不存储数据。通过受信任的设备进行访问意味着他们能够在网络中停留更长的时间,从而使他们有更多的时间规避最精致的检测工具。黑客可能会使用在设备或软件内存中运行的无文件恶意软件。

犯罪分子越来越多地使用非标准端口来访问IoT设备。这些端口通常不会被基于代理的防火墙覆盖,并且可以使IoT设备联机。许多IT专业人员没有时间、资源或专业知识来充分保护IoT设备的安全。随着组织生产设备的速度提高,IT专业人员无法跟上。

在组织淘汰传统防火墙、尝试保护非标准端口或为IT人员提供足够的培训和资源以确保其安全之前,IoT设备一直是进入网络的便捷途径。

金钱通常不是黑客的唯一目的

勒索软件攻击的风险随着每次攻击而增加。即使组织付清了攻击者要的钱,通常也不足以检索数据或解锁网络。某些勒索软件(例如GermanWiper hack)会删除文件,即使受害者付费也是如此。

佛罗里达州湖城市支付了42枚比特币(价值500000美元)以使其网络解锁,但仍未恢复所有赎回的数据,其中包括近100年的城市记录。韩国网络提供商Nayana在勒索软件攻击后支付了100万美元,并由于试图与黑客进行谈判而丢失了部分客户数据。

为什么物联网攻击会增加?

随着外部力量对全球经济施加压力,要求其通过高级数字化转型项目进行适应和恢复,黑客制造麻烦的机会将会增加。对于那些不受公众欢迎的行业或机构,例如物流和供应链公司以及与健康相关的研究设施,尤其如此。

根据组织的规模、预算和地理位置,组织可能缺乏大型公司的网络安全工具和资源来保护它们。对这些组织的犯罪袭击也影响到至关重要的服务,包括政府服务、信息网站、电话服务和食品供应。

保护物联网设备的步骤

迅速发展的恶意软件和物联网技术使其难以与最新的网络安全工具和方法保持同步。希望利用物联网设备优势的组织必须在安全协议和工具上进行更多投资。

为了确保其IoT设备的安全并防止对其网络进行勒索软件攻击,IT专业人员可以:

- 在部署之前,通过互联网评估设备受到黑客攻击的可能性。

- 禁用设备上不必要或未使用的服务。

- 确保定期正确备份所有数据。

- 创建并实施适当的灾难恢复程序,其中包括勒索软件过程。

- 通过物联网设备的访问来分割数据和关键网络。

- 投资于最新的防火墙和其他网络监视工具,以检测并阻止较新的入侵。

以前,勒索软件运营商会加密文件并要求勒索付款。如今,他们还泄露数据,并威胁要公开泄漏数据,以向受害者施加更大的压力。组织拥有太多的物联网设备,无法将企业网络扩展到传统安全范围之外,从而无法解决安全问题。

转载请注明:IT运维空间 » 安全防护 » 如何应对越来越多的物联网勒索软件威胁?

发表评论