在上一篇文章中我们了解了风险评估的重要性,有效风险评估的三个阶段以及渗透测试的三个类型。但是,渗透测试的风险也是存在的,下面让我们深入的了解它们。

渗透测试要考虑的因素

如果由经验不足的测试人员进行或测试时出现错误,则渗透测试带来的损害可能大于收益。在进行测试之前,您需要考虑此测试的主要缺点。

以下是一些关键的渗透测试风险:

- 为错误操作付出高昂代价。渗透测试人员可以使用敏感数据和基础架构。如果测试未正确执行,它们可能会使服务器崩溃并暴露或破坏数据。需要考虑的安全风险,尤其是在黑盒测试期间。

- 不合规的测试会让结果产生偏移。如果您的安全团队知道即将进行的测试或自己进行测试,他们可能会事先为此做好准备。任何安全评估的重点都是要按照规定的模式去实施的。如果在不合规的环境中进行渗透测试,那所得到结果就没有意义了。

- 时间和范围限制。与任何过程一样,要进行渗透测试是一项技术任务,并且需要准备报告的截止日期。这限制了渗透测试者可以使用的漏洞利用数量,特别是如果您雇用了第三方测试组织。另一方面,黑客通常没有时间计划攻击。因此,您不能依靠渗透测试的一个实例来提高网络安全性,尤其是在时间上受到严格限制的情况下。

不过,尽管如此,渗透测试带来的好处是大于风险。另外,有几种最佳做法可以帮助您解决我们所讨论的问题。

获得最佳测试结果

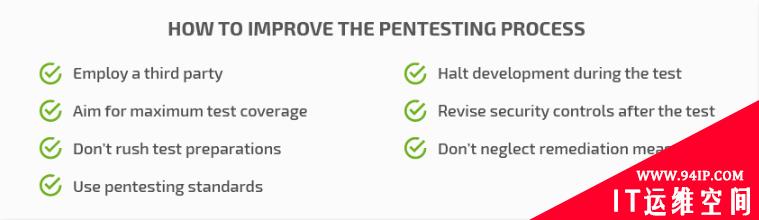

每个测试团队都有独特的渗透测试方法,并且每个过程都有独特的结果。我们准备了一系列操作,可以帮助您从此安全评估中获得最佳结果。

如何改善这一过程

1. 聘请合格的第三方进行渗透测试

进行内部测试很诱人,因为它可以节省大量时间和金钱。但是,由于以下原因,它不能保证结果无偏见:

- 可能缺乏专业知识

- 不合规性的存在

- 无法模拟真实的攻击

通过第三方组织,您将获得专门的渗透测试人员,并获得全新的安全控制手段。开始进行笔试之前,请与您的供应商讨论您的范围、预算、时间限制和先前抗议的结果。

2. 力争最大程度地覆盖测试

任何环境都是不可分割的系统,因此应将其作为系统而不是独立的部分进行测试。如果您只测试并保护了一部分环境,则始终存在黑客仍然能够通过操作系统、硬件或其他软件中的漏洞访问该环境的风险。低测试覆盖率和部分测试只会导致威胁依旧存在。只有在需要重新检查渗透测试后制作安全补丁时,才进行此类测试是合理的。

3. 不要急于准备测试

在攻击前阶段,测试人员评估漏洞,武器化自己并准备测试方案。但是从测试团队外部来看,攻击者攻击时,几乎没有什么准备时间,一切以实际发生威胁的状况进行。可以不时询问测试过程,但是请确保不要急于准备阶段。请记住,这是一个耗时的过程。对于黑盒测试,此阶段有时可能会占用总时长的90%。

4. 使用相关的渗透测试标准

每个测试环境都需要一种独特的方法。尽管如此,渗透测试仍有行业认可的标准。使用这些标准来指导您的内部团队,或确保您的第三方供应商使用它。最受欢迎的是:

- 渗透测试执行标准

- OWASP Web应用程序渗透性检查表 [PDF]

- PCI DSS渗透测试指南 [PDF]

- CREST渗透测试指南 [PDF]

5. 进行渗透测试时停止开发过程

渗透测试可以发现某些环境下的威胁和风险。如果您决定在测试过程中更改现有参数或部署新软件,则会影响最终结果。最好在测试之前完成您的开发活动,以保证它包含在新测试范围的环境中。

6. 测试后检查安全措施和数据的完整性

测试之后,测试团队应清除自己的足迹:关闭创建的后门程序、删除利用脚本和临时文件、反向设置更改等。但是,您应仔细检查以下内容:

- 为测试目的而创建的安全漏洞已关闭

- 测试人员的用户帐户已删除

- 受损的凭证已更改

如果您选择一个高技能的测试团队,使用我们上面列出的做法,并实施控制措施以减轻发现的风险,您的网络安全将进一步提高!

7. 不要忽略补救措施

渗透测试供应商通常会在其报告中提供有关风险补救的建议。如果很少进行渗透测试(一年或更短时间)或包含大量任务,则可能会发现很多关键风险,并且补救措施将需要大量时间和金钱。

当然,为了降低成本,您可以推迟补救或仅解决最关键的问题。但是,如果您觉得没有足够的资源来执行渗透测试的结果,那么最好将自己局限于内部漏洞扫描,而不是进行全面渗透测试。

结论

风险评估是风险管理流程中难以执行但至关重要的部分。它可以帮助您评估组织的网络安全风险并确定其优先级。进行风险评估的方法很多,包括渗透测试、红队测试和基于风险的测试。但是不要怀疑此过程中渗透测试的重要性:它可以对安全控制进行复杂的评估,并会模拟对受保护环境的真实攻击。

转载请注明:IT运维空间 » 安全防护 » 渗透测试评估风险的简要指南Part 2

发表评论