gtxyzz 第315页

-

IT高可用管理体系在灾备领域中的应用

近年来,中国灾难恢复市场快速发展。据IDC在2008年的一份调查显示,当年的市场规模达到12.4亿美元,比2007年上涨了28%。同时IDC预计,中国灾难备份市场在2008年-2013年的五年间,将保持20.7%的复合增长率。 相对整体市场而...

gtxyzz

2022.12.31

328浏览

0

gtxyzz

2022.12.31

328浏览

0

-

SOA与Web服务技术安全

一、SOA概述 SOA是个很独特的架构,强调协作、复用、本地透明组件和网络之间的链接。它的特点体现在“可重用性”和“互操作性”,使得起能够为企业解决多方面的问题。通过实现SOA可以带来很多好处,...

gtxyzz

2022.12.31

282浏览

0

gtxyzz

2022.12.31

282浏览

0

-

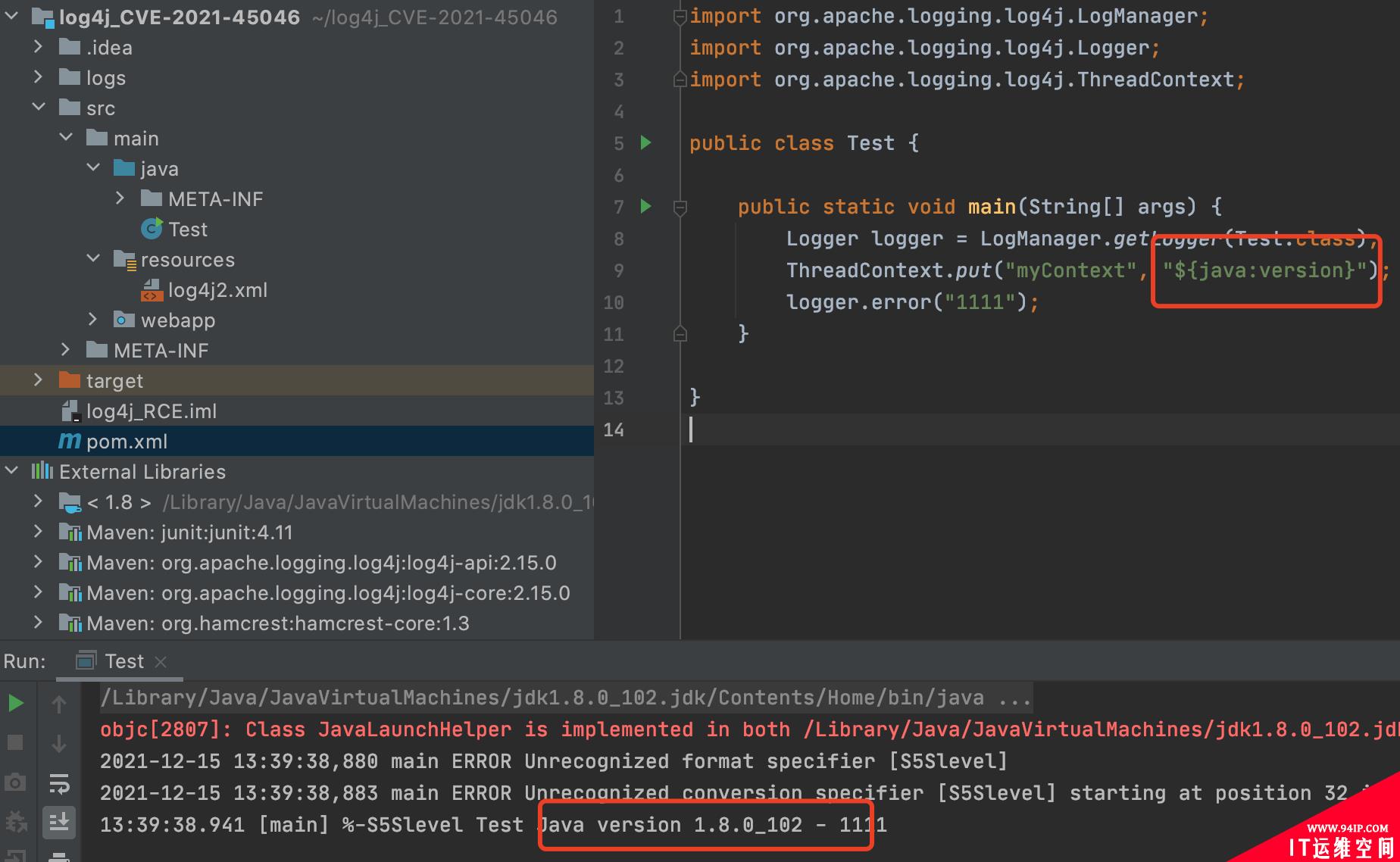

禁止套娃:新发布的Log4j补丁被发现又包含一个可利用的漏洞

就在我们了解到国家支持的黑客已经开始研究上周震惊网络安全界的Log4j漏洞问题时,其他研究人员发出了一个令人不安的发展信号。Log4j黑客,也被称为Log4Shell已经有一个补丁,已经可以部署到企业。但事实证明,这个补丁玩起了“...

gtxyzz

2022.12.31

305浏览

0

gtxyzz

2022.12.31

305浏览

0

-

居家办公已是常态:提高远程办公团队安全性的五种策略

当疫情肆虐时,大多数公司被迫在一周内将员工工作方式完全转为远程办公。虽然一些企业已经开始调整,让其团队返回办公室工作,但许多企业已经决定让他们的员工永久在家办公,或每周有一小部分时间在家办公。 在家办公会带来一系列安全问题。计划将远程办公视...

gtxyzz

2022.12.31

309浏览

0

gtxyzz

2022.12.31

309浏览

0

-

Deepfakes:语音钓鱼即服务(VaaS)的声音“伪装者”

研究显示,电子邮件网络钓鱼攻击已激增35%。虽然企业组织正在努力解决这一棘手问题,但网络犯罪分子却已加大赌注转向一种更为复杂的技术——使用先进的Deepfake和语音模拟技术绕过语音授权机制,实施语音网络钓鱼(或vi...

gtxyzz

2022.12.31

303浏览

0

gtxyzz

2022.12.31

303浏览

0