安全 第2663页

-

Spring Boot 中密码加密的两种姿势!

先说一句:密码是无法解密的。大家也不要再问松哥微人事项目中的密码怎么解密了! 密码无法解密,还是为了确保系统安全。今天松哥就来和大家聊一聊,密码要如何处理,才能在最大程度上确保我们的系统安全。 1.为什么要加密 2011 年 12 月 21...

admin

2022.11.27

390浏览

0

admin

2022.11.27

390浏览

0

-

什么是DDoS of Things(DOT),如何立即保护您的业务?

物联网(IoT)带来了我们以前从未想到过的各种创新。从手表到电灯开关,现在一切都可以连接互联网,从而可以轻松地通过语音助理(如亚马逊的Alexa、Google Home、HomePod或其他智能扬声器设备)来控制整个房屋。但是,如果不小心的...

admin

2022.11.27

311浏览

0

admin

2022.11.27

311浏览

0

-

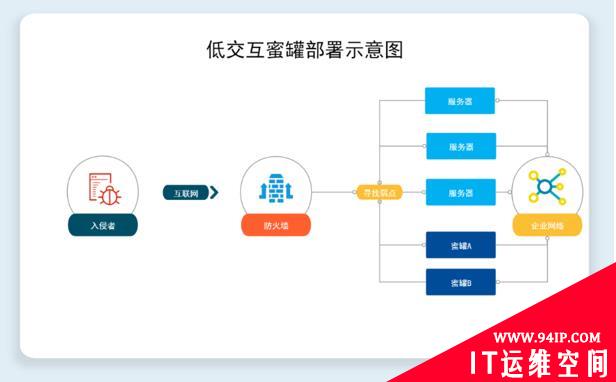

“组团作战”的攻击欺骗防御技术,如何保护企业真实资产?

2020年4月,一段不明飞行物(UFO)视频引发了各界的广泛猜测。美国福布斯网站报道称,这一段视频很可能是美军新技术“幻影诱饵”的演练影像。该技术被视为“游戏规则改变者”,它可以保护战机免受红外...

Molet

2022.11.27

384浏览

0

Molet

2022.11.27

384浏览

0

-

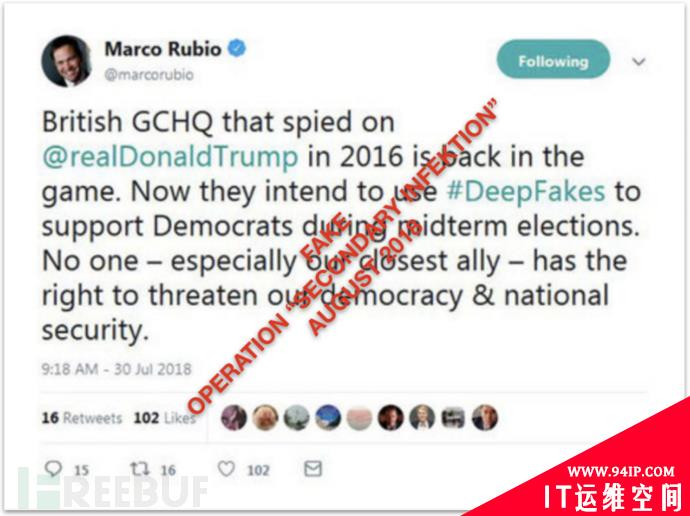

潜伏6年,终露出水面:一探俄罗斯庞大的虚假信息活动

故事的主角是一个代号为Secondary Infektion的组织。最早可以追溯到2014年,而到了今年仍然在悄无声息地运作。 它伪造虚假新闻、伪造文件,比如在论坛上假装“泄露”机密文件、“爆料&rdquo...

admin

2022.11.27

363浏览

0

admin

2022.11.27

363浏览

0