安全 第234页

-

企业高效数据安全策略制定指南

数据显示,目前企业组织每年在数据安全防护上投入的资金已经超过千亿美元,但数据泄露事件依然在持续增长。研究人员通过对大量数据安全事件的调查发现,其原因在于企业将更多资源投入到建立更高更厚的“城墙”,却忽视了这些工作本身的科学性与合理性。...

king

2023.01.18

355浏览

0

king

2023.01.18

355浏览

0

-

Log4j漏洞:互联网历史上破坏力最惊人漏洞之一

7月14日,美国网络安全审查委员会发布首份报告《回顾2021年12月的Log4j事件》,报告系统梳理了Apache Log4j漏洞的实际影响和未来的威胁。同时指出,Log4j 漏洞风靡全球,而且会长期存在,并将在未来多年引发持续风险。 一...

gtxyzz

2023.01.18

384浏览

0

gtxyzz

2023.01.18

384浏览

0

-

第二季度,LinkedIn 仍是网络钓鱼仿冒第一品牌,Microsoft 第二

2022 年 7 月 25日,全球领先网络安全解决方案提供商 Check Point ® 软件技术有限公司(纳斯达克股票代码:CHKP)的威胁情报部门 Check Point Research (CPR) 发布了其《2022 年第二季度网...

admin

2023.01.18

335浏览

0

admin

2023.01.18

335浏览

0

-

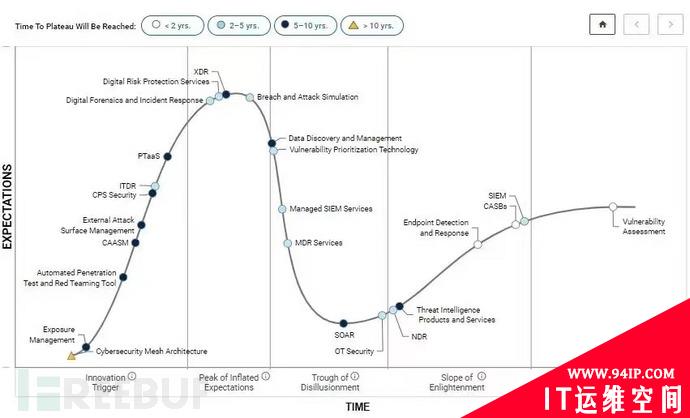

2022 Gartner安全运营技术成熟度曲线发布,XDR登顶受争议

近日,知名咨询机构Gartner正式发布了2022安全运营技术成熟度曲线(Hype Cycle),正如业界大多数人所预测的那样,XDR终于站上了Peak of Inflated Expectations的顶端,成为安全运营体系中最炙手可热的技...

Molet

2023.01.18

379浏览

0

Molet

2023.01.18

379浏览

0

-

在 OT 环境中实施零信任的关键基础设施运营商

网络安全公司 Xage 委托进行的一项调查显示,零信任有望在许多运营技术 (OT) 环境中实施,尤其是在关键基础设施组织中。 私营公司和政府已经意识到零信任网络安全模型的重要性,在这种模型中,默认情况下没有任何内容是可信的,并且用户或设备...

admin

2023.01.18

399浏览

0

admin

2023.01.18

399浏览

0