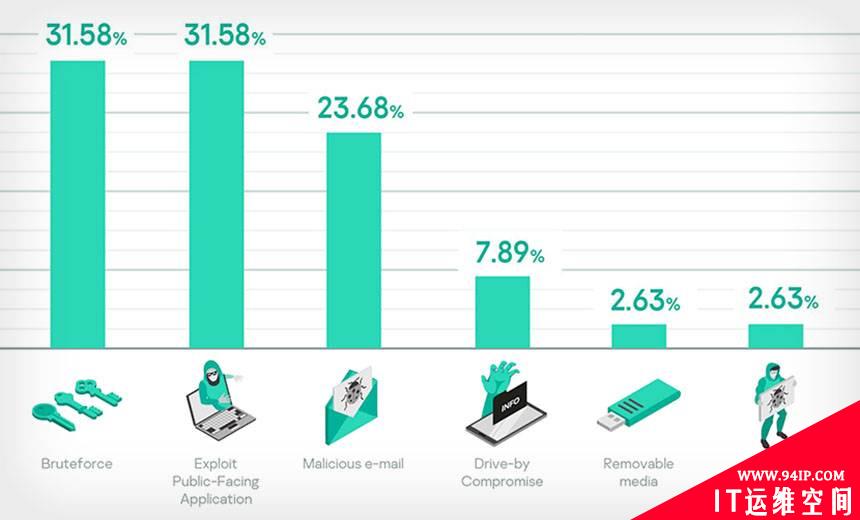

安全公司卡巴斯基在最新发布的事件响应报告中表示,攻击者入侵企业和政府网络的三大策略包括暴力破解密码、利用未修补的漏洞以及通过恶意电子邮件进行社会工程。

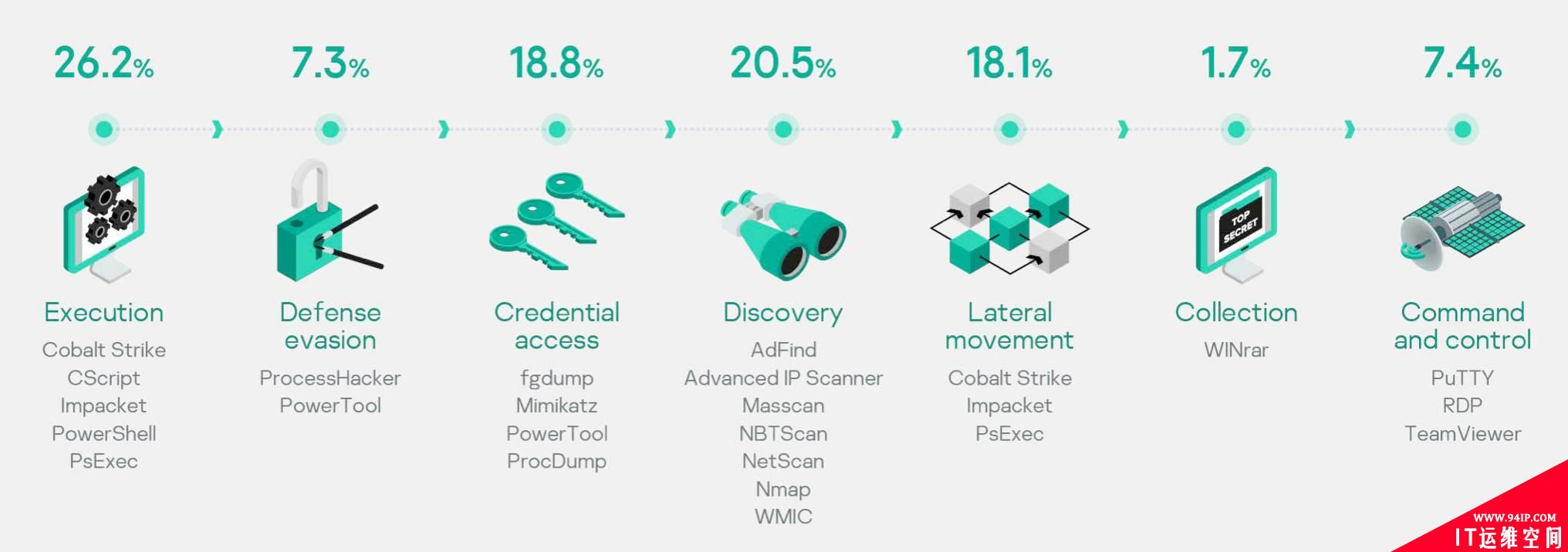

最糟糕的现实是,攻击者正在继续使用以前见过的策略来入侵企业网络,然后使用可识别的工具来侦察并获取对目标系统的高级访问权限,之后他们通常会释放勒索软件、窃取数据或实施其他犯罪计划。特别是对于勒索软件攻击而言,入侵到文件被强制加密的时间可能只需几个小时,或者几天。

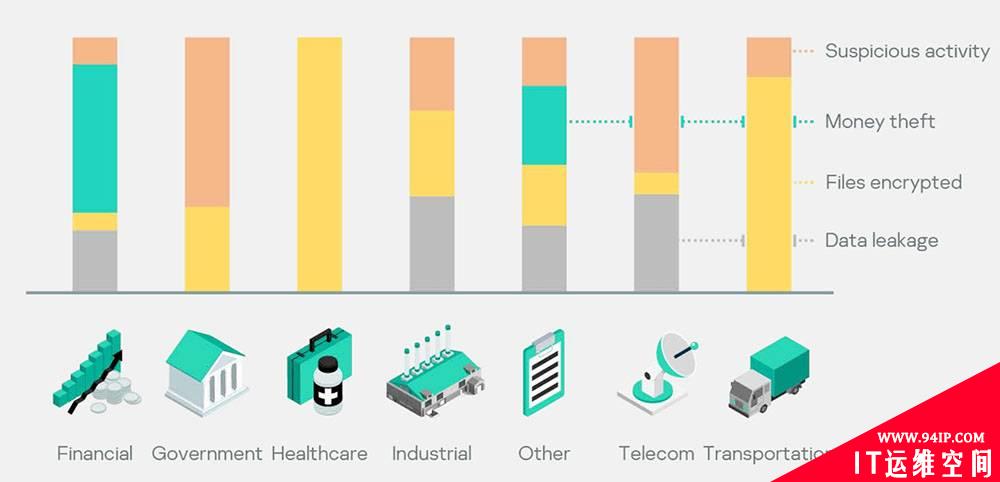

在很多情况下,受害者还未来及针对入侵进行调查,实际的损害就已经发生了。在报告中,卡巴斯基表示,虽然其负责的53%的事件响应调查是在检测到可疑活动后启动的,但仍有高达37%的事件响应调查是在文件已被强制加密后启动的,7%是在已发生数据泄露后启动的,甚至有3%是在发生资金损失后启动的。

不过,幸运的一点是,对于一些公司来说,大约10%的调查结果被证实是误报——例如,来自网络传感器、端点保护产品或可疑数据泄漏的可疑活动被证实为非恶意的。

攻击者的首要目标

然而,对于其余非误报的入侵行为而言,1/3的入侵导致勒索软件感染——表明这种类型的攻击已经变得十分普遍——而15%会导致数据泄露,这也可能与勒索软件攻击者窃取数据以试图迫使受害者支付赎金有关。此外,11%的入侵导致攻击者保持对网络的持续访问,这意味着他们可能是在为后续攻击做准备。

卡巴斯基表示,勒索软件攻击者使用了几乎所有常见的初始访问场景。从理论上讲,以暴力破解开始的攻击很容易被检测到,但在实践中,只有一小部分在产生影响之前被识别了出来。

为什么犯罪分子会针对不同的部门?主要动机包括勒索软件(黄色)、数据泄露(灰色)、窃取资金(绿色)和广义的“可疑活动”(橙色)。政府部门没有显示数据泄漏,可能是因为政府个人身份信息较多的系统通常由电信和IT提供商托管。

挑战:旧日志、意外证据破坏

在近一半的案例中,对于攻击者究竟是如何闯入的问题,仍然是未解之谜。

卡巴斯基表示,我们在55%的案例中确定了初始向量,还有近一半仍是未解之谜。造成这种情况的原因包括不可用的日志、受害组织(非)故意销毁证据以及供应链攻击等等。

攻击工具

在MITRE攻击框架的不同阶段使用的工具(

转载请注明:IT运维空间 » 安全防护 » 主要的初始攻击媒介:密码、漏洞、骗术

发表评论