用 iPhone 的小伙伴,昨天早晨大多会收到一个系统升级信息。

苹果突然对旗下多个平台的操作系统进行了一次版本更新,覆盖 iOS、macOS 和 watchOS。

距离上一个大版本 iOS 14.7 不到两个月,本周的苹果发布会不到两天,此时放出系统更新不免让人感觉有些奇怪——iOS 14.8 没有新功能,该紧急更新包含两个安全补丁,只为修复一个漏洞。Citizen Lab 的安全研究人员表示,该漏洞很可能被人利用,将间谍软件安装到人们的手机中。

研究人员表示,该漏洞可以在「零点击」即用户毫不知情的情况下安装间谍软件 Pegasus,此种软件可以用于窃取数据、密码、直接激活手机上的麦克风和相机。

「这个间谍软件可以做机主对 iPhone 做的任何事,甚至还能做更多。」Citizen Lab 高级研究员 Bill Marczak 说道。当前,全球有超过 16.5 亿台苹果设备存在这样的风险。

今年 7 月,包括《华盛顿邮报》、《世界报》和《卫报》等大量新闻媒体集中报道了 Pegasus 计划,据称这是一款由私人承包商开发的间谍软件,其感染的手机将发回数据,包括照片、消息和音频 / 视频记录。Pegasus 的开发商、一家名为 NSO Group 的以色列公司表示,该软件无法追溯到使用它的政府——这是秘密行动的关键。

国际特赦组织曾对 67 部智能手机进行了详细的取证,以寻找证明它们成为 Pegasus 间谍软件目标的证据——其中 37 部手机检测呈阳性,其中 23 部手机已确认被入侵。但有关该软件的许多关键细节我们仍不清楚。

卫报称,Pegasus 项目核心泄露的数据库包括法国总统马克龙和其他 13 位国家元首和政府高官的手机号码。

数据库中出现的信息涉及巴基斯坦总理、乌干达前总理、法国总统和南非总统。

Pegasus 经常被媒体与沙特记者贾麦勒 · 卡舒吉联系在一起,据称沙特使用此间谍软件锁定了他的位置。纽约时报称,NSO 收取 50 万美元为客户设置 Pegasus 系统,然后收取额外费用以实际破解人们的手机。据报道,入侵 10 台 iPhone 或安卓手机的成本为 65 万美元,而破解 5 个黑莓用户的成本为 50 万美元。然后,客户可以支付更多费用来瞄准更多用户,价格也会有折扣:额外 100 部电话 80 万美元,额外 50 部电话 50 万美元。

根据 Forbidden Stories 的说法,仅 NSO 与沙特阿拉伯的合同价值就高达 5500 万美元。

鉴于漏洞的严重性,苹果用户应该尽快更新到 iOS 14.8、macOS Big Sur 11.6 和 watchOS 7.6.2。

Pegasus 能够攻破最新版本的苹果和安卓系统,而且攻击方式也从引导用户点击链接,逐渐发展到了直接发送链接让手机在不知情的情况下被感染。

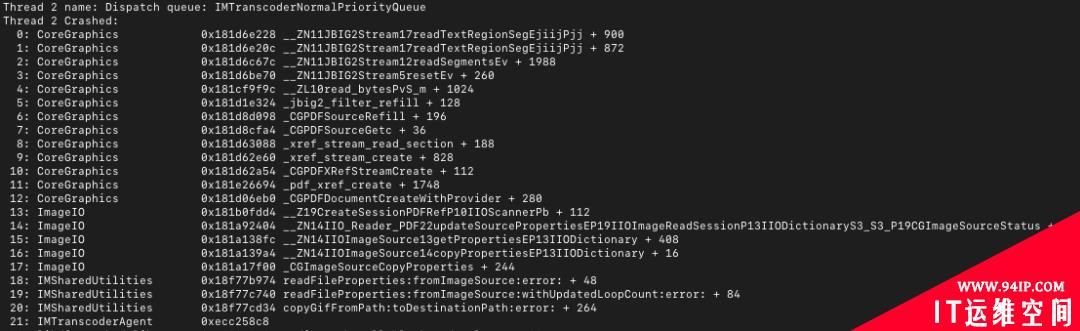

苹果的开发团队表示他们在 8 月份听说了新漏洞,当时 Citizen Lab 报告称 Pegasus 成功攻击了 iOS 14.6(5 月发布)的 iPhone。Citizen Lab 还表示,这个代号为「ForcedEntry」的安全漏洞似乎与 7 月国际特赦组织(Amnesty International)审查的一些系统攻击行为类似。当时,安全研究人员写道,这是由苹果 CoreGraphics 系统中的一个错误导致的,并且发生在手机收到包含风险文件的短信后,尝试使用与 GIF 相关的功能时。

运行 iOS 14.6 的 iPhone 12 Pro Max 上的「ForcedEntry」漏洞。图源:https://citizenlab.ca/2021/08/bahrain-hacks-activists-with-nso-group-zero-click-iphone-exploits/

实际上,早在今年 3 月,Citizen Lab 就检查了一位不愿透露姓名的沙特活动人士的手机,确认了其已被 NSO Group 的 Pegasus 间谍软件入侵。在分析过程中,Citizen Lab 获取了该设备的 iTunes 备份。

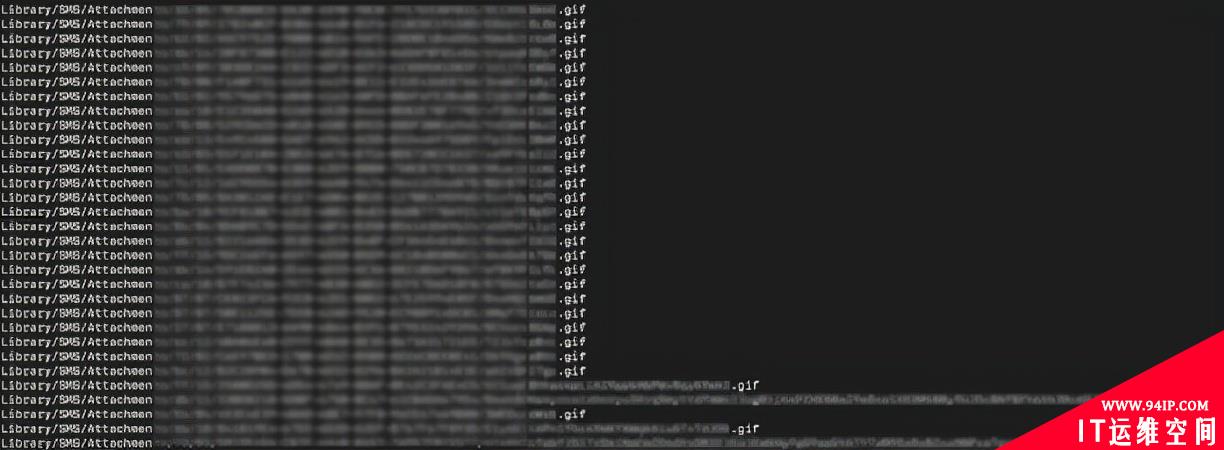

最近 Citizen Lab 对重新分析了备份文件 Library/SMS/Attachments,发现其中产生了几个带有「.gif」扩展名的文件,Citizen Lab 已确定这些文件是在被 NSO Group 的 Pegasus 间谍软件入侵之前刚刚发送到该手机上的。

在该手机上发现的 GIF 文件。

Citizen Lab 的研究人员进一步分析发现:

- 同一个扩展名为「.gif」的文件具有 27 个副本,并且虽然扩展名是「.gif」,但该文件实际上是一个 748 字节的 Adobe PSD 文件。该文件的每个副本都会导致设备上的 IMTranscoderAgent 崩溃。其中大多数文件的文件名看起来是随机生成的十个字符。

- 另外,其中 4 个带有「.gif」扩展名的文件实际上是包含 JBIG2 – 编码流的 Adobe PDF 文件,2 个文件有 34 个字符的名称,2 个文件有 97 个字符的名称。

pdfid 工具在这 4 个「.gif」文件上的输出是:

PDFComment'%PDF-1.3\n\n' obj10 Type:/XRef Referencing: Containsstream <</Type/XRef/Size9/W[131]/Length.../Filter[/FlateDecode/FlateDecode/JBIG2Decode]/DecodeParms>> trailer <</Size2>> startxref10 PDFComment'%%EOF\n'

Citizen Lab 在完成这些分析之后,于 9 月 7 日将该问题提交给 Apple,苹果于 9 月 13 日迅速发布了 iOS 14.8。苹果的更新说明问题发生在处理恶意制作的 PDF 时,同时苹果在声明中感谢 Citizen Lab 完成了获取该漏洞样本的重要工作。

本次更新还修复了适用于 iOS 和 macOS Big Sur 的 WebKit 的一个安全问题。它不是 Citizen Lab 发现的,而是由匿名研究人员发现的,并且与「ForcedEntry」漏洞位于系统的不同部分,但苹果表示该漏洞同样值得注意。

尽管时而有人吐槽「反向升级」,但保持设备系统的最新状态显然是一件利大于弊的事。对于苹果用户来说,在 9 月 14 日发布会前一天让 iOS 14 版本获得安全补丁的操作,让修复内容覆盖了更多设备。目前看来,所有人都需要尽快更新设备。

参考内容:

- https://www.theverge.com/2021/9/13/22672352/apple-spyware-gateway-iphone-software-update-nso-pegasus

- https://www.nytimes.com/2021/09/13/technology/apple-software-update-spyware-nso-group.html

- https://citizenlab.ca/2021/09/forcedentry-nso-group-imessage-zero-click-exploit-captured-in-the-wild/

转载请注明:IT运维空间 » 安全防护 » 速速更新你的iPhone,新漏洞大得可怕,全球16.5亿台设备受影响

发表评论