关于DNSrr

DNSrr采用Bash开发,可以帮助广大研究人员从DNS记录中枚举出所有有价值的内容,该工具使用了很多不同的技术,其中个包括:

- DNS转发爆破;

- DNS反向爆破;

- DNS缓存侦听;

- DNS区域转移;

上述技术,可以帮助我们从一台目标DNS服务器中尽可能多地收集到对我们有价值的信息。

我们将会在之后的版本中添加以下功能:

- 添加新的技术,更好地从DNS记录中枚举出有效数据。

- 报告漏洞;

- 添加其他增强功能;

工具安装

广大研究人员可以使用下列命令将该项目源码克隆至本地:

gitclonehttps://github.com/A3h1nt/Dnsrr

接下来,我们需要在命令行终端中切换到项目根目录,然后运行下列命令使用该工具:

./dnsrr.sh--help

工具使用

-------------------USAGE------------------ -z:AttemptZoneTransfer Syntax:./dns.sh-z[Nameserver][DomainName] -fb:ForwardLookupBruteforce Syntax:./dns.sh[DomainName] Syntax:./dns.sh[DomainName][Wordlist] -rb:ReverseLookupBruteforce Syntax:./dns.sh[DomainName] -cs:PerformDNSCacheSnooping Syntax:./dns.sh[NameServer][Wordlist] -x:ExplainAParticularOption Syntax:./dns.sh-x[Option_Name] ------------------------------------------------

DNSrr支持五种不同的参数选项,如果你不知道每一个特定选项的实际作用,你可以直接使用“-x”选项来了解其背后的技术细节。

使用样例:

#Toexplainzonetransfer ./dnsrr-xz

工具演示

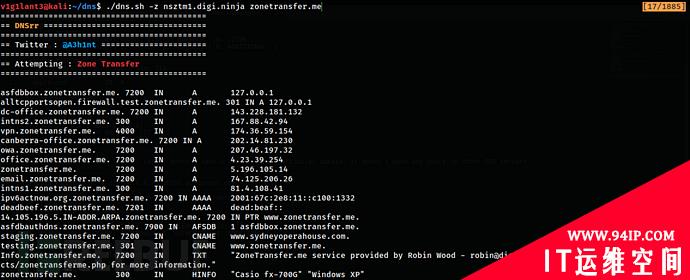

DNS区域转移:

转发查询爆破:

项目地址

Dnsrr:【GitHub

转载请注明:IT运维空间 » 安全防护 » 如何使用DNSrr剖析DNS记录中的“宝藏”

发表评论