云计算已经被普遍应用于诸多行业的信息化建设中,云安全已经得到越来越多云服务提供商和云用户的重视,本文从云安全挑战、云安全态势管理、云访问安全代理、零信任模型和微隔离等角度对云安全进行分析和研究。

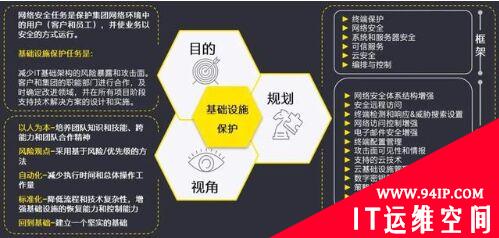

关于云基础设施保护总览

明确目的

网络安全任务是保护集团网络环境中的用户(客户和员工),并使业务以安全的方式运行。基础设施保护的首要任务是:减少IT基础架构的风险暴露和攻击面。客户和集团的职能部门进行合作,及时确定改进领域,并在所有项目阶段支持技术解决方案的设计和实施。

制定战略

安全管理战略主要从如下方面考虑:终端保护、网络安全、系统和服务器安全、可信服务、云安全、编排与控制。主要需要采用的措施包括:网络安全体系结构增强、安全远程访问、终端检测和响应&威胁搜索设置、网络访问控制增强、电子邮件安全增强、终端配置管理、攻击面可见性和情报、支持的云技术、云基础设施管理、数字密钥管理、策略编排器、漏洞管理等。

切换视角

以人为本,培养团队知识和技能、跨能力和团队合作精神;风险观点,采用基于风险/优先级的方法;自动化,减少执行时间和总体操作工作量;标准化,降低流程和技术复杂性,增强基础设施的恢复能力和控制能力;回到基础,建立一个坚实的基础。

开展云基础设施安全管理重点包括:系统安全、终端安全、网络安全、可信服务。

整体架构如下图所示:

其中在云安全管理中重点需要在云安全态势管理、云访问安全代理、零信任和微隔离、硬件安全模块四方面开展安全管控工作。

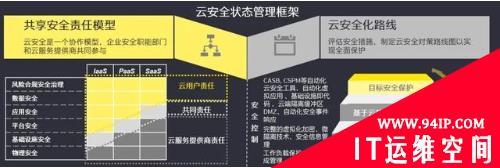

01. 云安全态势管理

Cloud Security Posture Management

云安全态势管理解决方案能够自动连续地检查可能导致数据泄漏的配置错误。这种自动化、持续性的检测可以帮助组织进行必要的持续改进。企业应用迁移上云,并不意味着云上安全完全由云服务商负责。云服务商对基础架构云堆栈有保护责任,但云租户也需要负责云上环境的搭建,保护云上应用程序和云数据的安全性。也就是说,云服务商或云用户的任何一方的错误都可能导致数据泄露等安全事故。

02. 云访问安全代理

Cloud Access Security Broker

与传统网络安全相比,云访问安全代理能够更深入地了解用户、设备、应用程序、事务和敏感数据,可以通过CASB将现有的安全策略、工作流程和安全措施扩展到云环境,在现有安全生态的基础上提高安全能力。

云访问安全代理常见用例:

可视化:正在使用哪些云服务,这对企业有什么风险?

影子IT安全态势管理数据安全:如何将安全控制和策略扩展到正在使用的云服务?

数据丢失保护数据加密合规:对云服务的使用是否符合合规要求?

安全态势管理访问控制威胁防护:如何防御有针对性的攻击和高级威胁?

用户行为分析访问控制

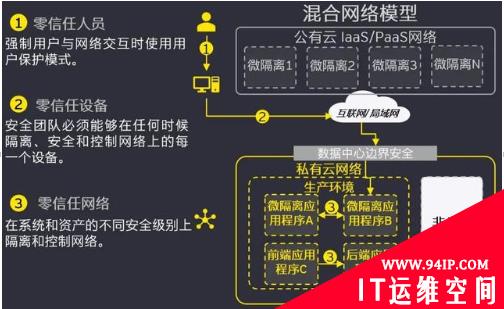

03. 零信任模型和微隔离

Zero trust model & Microsegmentation

零信任模型包括始终验证访问任何资源(软件和基础设施)的风险级别。其在网络层面上的采用,使得网络微观分割与网络部分的安全级别一致。零信任模型打破了传统的外围安全方法,这种方法假定在公司外围完成的活动是可信的,并对新的连接场景作出反应,并扩展到云外围和第三方活动。

微隔离的优点包括如下几点:

阻止未经授权的横向移动——减慢攻击速度实现全部流量的可见性基于上下文/标记而不是IP地址的规则最小化自动化部署的时间利用共有云的本机功能(例如Azure网络安全组)利用正在进行的针对私有云数据中心实施的技术

04. 硬件安全模块

Hardware Security Module

硬件安全模块(HSM)是防篡改的硬件设备,通过生成密钥、加密和解密数据以及创建和验证数字签名来加强加密实践。混合架构(共有云和自建云)中的HSM管理使得密钥管理模型成为整个组织安全级别的关键决策。

转载请注明:IT运维空间 » 安全防护 » 安全管理实践之云基础设施安全保护采用的应对措施

发表评论