繁荣和发展的背后,必然会滋生出世人看不到的乱象。

就在前几日,笔者在朋友圈无意看到一个关于物联网隐私的文章,内容主要是针对智能音箱、扫地机器人摄像头隐私问题的担忧。根据相关资料以及韩国“N号房”事件的启发,顺藤摸瓜,笔者在某社交平台发现了包含摄像头的智能硬件确实存在黑色产业。

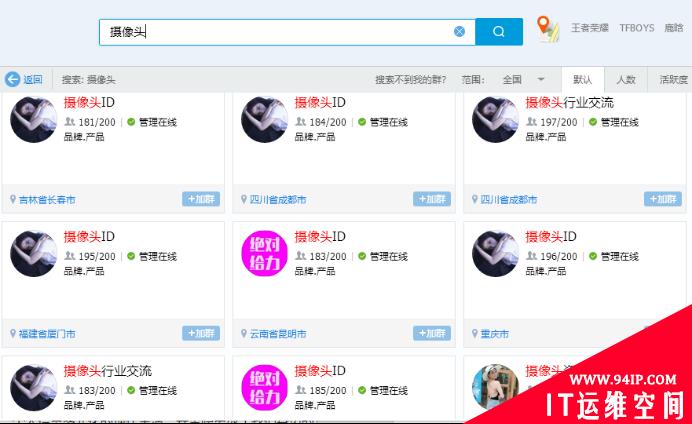

通过该社交平台的群组功能,输入关键词“摄像头”出来的大部分都是以下内容,随后,笔者加入其中一个群聊后,发现这个黑色产业非常“正规”。

就在前几日,笔者在朋友圈无意看到一个关于物联网隐私的文章,内容主要是针对智能音箱、扫地机器人摄像头隐私问题的担忧。根据相关资料以及韩国“N号房”事件的启发,顺藤摸瓜,笔者在某社交平台发现了包含摄像头的智能硬件确实存在黑色产业。

通过该社交平台的群组功能,输入关键词“摄像头”出来的大部分都是以下内容,随后,笔者加入其中一个群聊后,发现这个黑色产业非常“正规”。

截图来源于该平台

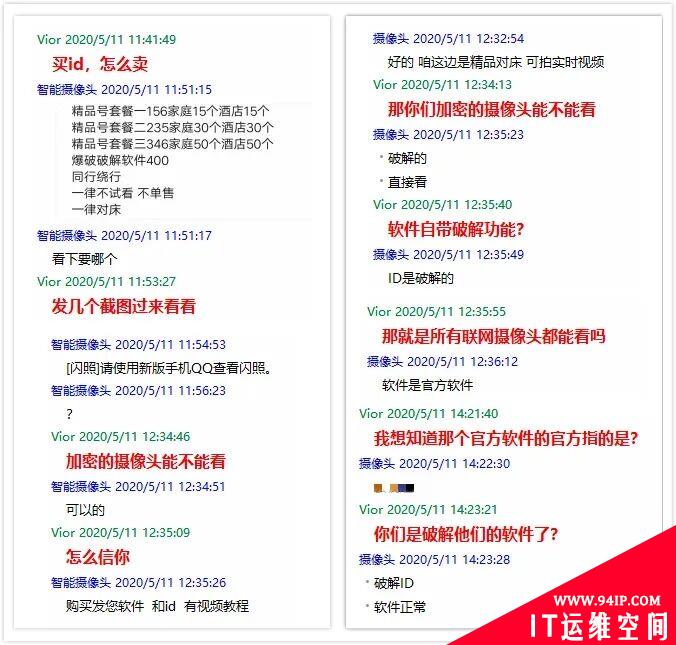

加入群聊后,便有群成员主动上门来推广“产品”,经过了解,这个产业主要是先破解摄像头厂商的云平台软件(在聊天过程中,该成员给笔者很明确说出了该平台的名称),进而破解用户的摄像头ID,进行“窥视”。

截图来源于该平台

加入群聊后,便有群成员主动上门来推广“产品”,经过了解,这个产业主要是先破解摄像头厂商的云平台软件(在聊天过程中,该成员给笔者很明确说出了该平台的名称),进而破解用户的摄像头ID,进行“窥视”。

截图来源于该平台

根据聊天记录,可以看出,这个产业已经形成了一定的规模,不仅能够出售已经破解好的摄像头画面,还能够实时进行摄像头监控,也就是安装了摄像头的家庭,日常活动都在监视者的眼皮底下,想想就背后发凉。

最让人惊讶的是,他们还出售破解软件套餐,意思就是按照他们的教程,利用手机就能扫描并破解你身边安全性较低的带摄像头的设备。

从数据库入手,形成循环黑色产业链

那么,家用摄像头是如何被破解的?经过了解,破解摄像头可以从两个方面出发,一方面是,某些摄像头品牌使用弱口令注册账号,有的甚至不用注册就能连接摄像头设备,可以轻易被破解;另一方面,黑客通过“拖库”“撞库”“洗库”“社工库”等技术完成了对摄像头ID的破解,并形成完整的产业链。这里简单介绍一下“拖库”“撞库”“洗库”“社工库”,这几个词儿本身是来源于数据库领域,现在已经被黑产化了。

截图来源于该平台

根据聊天记录,可以看出,这个产业已经形成了一定的规模,不仅能够出售已经破解好的摄像头画面,还能够实时进行摄像头监控,也就是安装了摄像头的家庭,日常活动都在监视者的眼皮底下,想想就背后发凉。

最让人惊讶的是,他们还出售破解软件套餐,意思就是按照他们的教程,利用手机就能扫描并破解你身边安全性较低的带摄像头的设备。

从数据库入手,形成循环黑色产业链

那么,家用摄像头是如何被破解的?经过了解,破解摄像头可以从两个方面出发,一方面是,某些摄像头品牌使用弱口令注册账号,有的甚至不用注册就能连接摄像头设备,可以轻易被破解;另一方面,黑客通过“拖库”“撞库”“洗库”“社工库”等技术完成了对摄像头ID的破解,并形成完整的产业链。这里简单介绍一下“拖库”“撞库”“洗库”“社工库”,这几个词儿本身是来源于数据库领域,现在已经被黑产化了。

-

拖库:从数据库中导出数据,现在用来指网站遭到入侵后,黑客窃取数据库的行为;

撞库:使用大量的一个网站的账号密码,去另一个网站尝试登陆。

洗库:指黑客入侵网站在取得大量的用户数据之后,通过一系列的技术手段和黑色产业链将有价值的用户数据变现。

社工库:黑客将获取的各种数据库关联起来,对用户进行全方位画像。

利用这些库可以实现黑产产业循环:黑客入侵A网站后对网站拖库,拿到的数据可以存到自己的社工库里,也可以直接洗库变现。拿到的这部分数据再去B网站尝试登陆,而这就可以称之为是撞库。撞库后的数据可以继续存入社工库,或是洗库变现,以此循环… 要知道撞库的数据量是非常庞大的,所以这些数据的获取渠道一般有黑市上购买、同行间的交换、网站被攻击后的数据泄露等,这也很容易解释上文所说的,为什么在搜索摄像头关键词后,会出现那么多不同地区的群组,他们手上的资源进行互换后,数据量是相当庞大的。 “遍地开花”的物联网黑产 笔者就这一事件,与奇虎360战略合作部的相关负责人进行了交流。根据了解,目前整个物联网的黑产除了摄像头图像窃取和在线售卖,还有智能音箱语音对用户日常隐私信息的收集,僵尸网络病毒以及利用iot设备挖矿,关于智能音箱收集用户隐私,具体可查看《智能语音助手又出差错,却暴露了智能家居背后更大的问题》。 僵尸网络病毒通过感染某一个物联网设备,进而通过改变其他物联网设备物理环境影响正常工作,如今每天都有550万新设备加入物联网,Gartner预测到2020年,全球物联网设备数目达到208亿。如果工厂物联网设备感染僵尸病毒导致停工的话,损失将是惨重的,尤其是目前智能化程度较高的工厂。根据今年疫情期间,北京奔驰发布的通告来看,2月停工期间,其每天经济损失超过4亿元,大众在3月30日宣称除了中国工厂复工了,全球其他国家的经营活动基本停止,每周停产所带来的损失约22.6亿元,一旦感染僵尸病毒,损失看的让人肉疼。 虽然现在没有很大规模的物联网设备攻击事件,但是近几年已经有不少工厂的网络遭到病毒侵入,值得警惕。2019年3月,世界比较大的铝制品生产商挪威海德鲁公司(Norsk Hydro)遭遇勒索软件公司,随后该公司被迫关闭几条自动化生产线。2019年6月中旬,世界较大的飞机零件供应商之一ASCO遭遇勒索病毒攻击,由于被病毒攻击导致的生产环境系统瘫痪,该公司将1400名工人中大约1000人带薪休假,同时停止了四个国家的工厂生产。 你以为黑客们只是单纯的想证明自己多牛x、找成就感吗?不,黑客们有专门的盈利团队和产业链,去年,GandCrab勒索病毒运营团队宣称自己在一年半的时间里获利20亿美元。最有名的是,2017年,WanaCrypt0r2.0(以下简称Wcry2.0)勒索软件在全球爆发,经扩散到全球74个国家,包括美国、英国、中国、西班牙、俄罗斯等,被攻击的对象包括政府、医院、公安局以及各大高校等机构和个人,黑客要求每个被攻击者支付赎金后方能解密恢复文件,而此次勒索金额最高达5个比特币,价值人民币5万多元。这种病毒黑产的变现模式也是花样百出,包括倒卖信息、恶意安装付费软件、盗取重要账户密码、直接勒索。 其实,病毒勒索这种手段在物联网黑产里面已经属于比较老套的了。近几年,加密货币的兴起给黑客们带来了另外一个“商机”–IoT设备挖矿。 最有名的挖矿僵尸网络就是Mirai,Mirai去年秋天通过DDoS共计控制用户的物联网设备使得全球多个网站关闭。不过,它的最新版本中配备了比特币挖矿功能,虽然大部分物联网设备的算力并不强力,但是考虑到植入挖矿病毒成本几乎为零,所以这份“活”潜在的长期受益是相当巨大的,根据此前有研究显示,在不到四天的时间里可以成功从15000个受感染的物联网设备挖掘价值1000美元的门罗币。 挖矿对于物联网设备最主要的危害是造成设备处理器超负荷运行,降低电池寿命,甚至烧坏。这样的风险是相当大的,由于设备损耗过快,长期处于不稳定工作的状态,极大可能出现频繁断开的情况,那设备之间无法正常联网工作,极大违背了物联网万物互联的初衷,同时企业的服务体验也将大大降低。 国内物联网安全依旧处于初期阶段 奇虎360相关负责人表示,物联网安全可以从终端安全(终端设备的安全问题,包括设备的系统安全、数据安全)、网络安全(包括网络边界的安全和传输的安全)以及应用安全(趋向云化服务平台的云平台安全和云应用安全)进行划分。 一般情况下,物联网的发展一般是从连接-应用-安全,“国内物联网现在还处在连接到应用的发展阶段,所以在安全方面的重视程度还有待提高”,但不同的厂商对待安全性还是有区别的,“一些由终端厂商转型的物联网设备商,会重视设备的安全,但受限于成本和设备资源,没有很好的解决方案;云服务厂商转做IoT云服务的厂商会重视云的防护而忽略设备的安全。总的来看,国内物联网安全还处于比较初期的阶段。” 可以理解到,在物联网未来很长的一段发展时间里,安全将会成为一个长期性的话题。近期,国家互联网应急中心下属的关键基础设施安全应急响应中心发布报告称,半个多月的时间内,针对特定漏洞的物联网恶意代码攻击事件数量达到6700万次,有单个组织对数10万个IP地址发起攻击尝试。可以认为,只要物联设备暴露到互联网上,随时有被攻击的可能,并且可能被不同组织反复攻击。 “大多数针对物联网的攻击都是冲着数据中心去的,由于终端是最能体现物联网特性的,所以攻击者通常会借助终端作为攻击的突破口或者跳板”。该负责人表示,“2008年土耳其原油管道爆炸,是从摄像头监控系统渗透进去的;2016年美国东海岸断网,也是从IoT设备发起DDoS攻击的DNS服务器” 物联网的长路漫漫,伴随的也将是黑产一路的陪伴。从互联网时代开始,到物联网时代,黑产始终赶不尽杀不绝,无论是像奇虎360这样的网络安全企业还是物联网设备、应用厂商,做好十足的应对,将成为给物联网保驾护航的很有力屏障。

转载请注明:IT运维空间 » 安全防护 » 揭秘:关于物联网安全的那些黑色产业

发表评论