新冠疫情给企业漏洞管理带来哪些挑战和压力?近日,Ponemon Institute和Automox发布的两个漏洞报告给出了令人不安的数据。根据Ponemon针对全球3000家企业的调查,60%的数据泄露与尚未修复的安全漏洞有关,与2018年相比,今年企业修补漏洞的延迟导致企业在停机时间上的损失增加了30%。

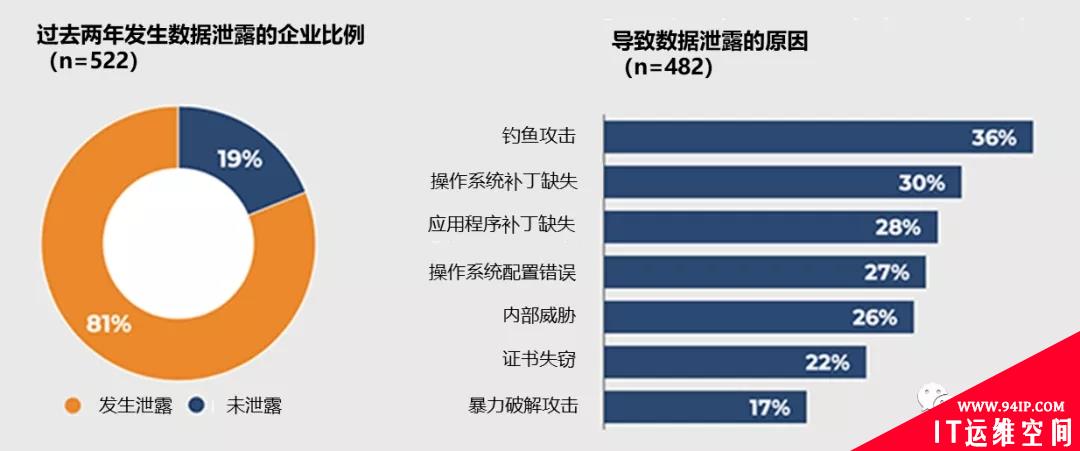

而根据Automox的最新漏洞管理现状调查报告统计,不到50%的组织可以迅速修补易受攻击的系统,并有效防御严重威胁和零日攻击,高达81%的企业在过去两年中遭遇了至少一次数据泄露。

该研究对15个行业中员工规模在500-25,000的企业中的560名IT运营和安全专业人员进行了调查,以对端点修补和强化的安全状态进行基准测试。

尽管大多数企业希望优先考虑修补和强化端点,但它们却受到数字化转型和新一代员工队伍发展的束缚,例如年轻移动员工和远程办公室系统修补程序效率低下,缺乏端点可见性以及安全运营(SecOps)和IT运营部门人手不足,难以完成以上任务。

缺少补丁和配置错误是数据泄露的“震中”

报告指出,在过去两年中,75%的企业和机构至少遭受了一次数据泄露。网络钓鱼攻击(36%)是导致数据泄露的头号原因,其余依次是:

- 缺少操作系统补丁(30%)

- 缺少应用程序补丁(28%)

- 操作系统配置错误(27%)

与内部威胁(26%)、凭证盗窃(22%)和暴力攻击(17%)等引人注目的问题相比,缺失的补丁程序和配置错误被提及的频率更高,这四大威胁中,其中有三个都可以通过提升安全意识和安全“卫生习惯”有效遏制,以下是常见的解决方法:

企业应在24小时内打补丁

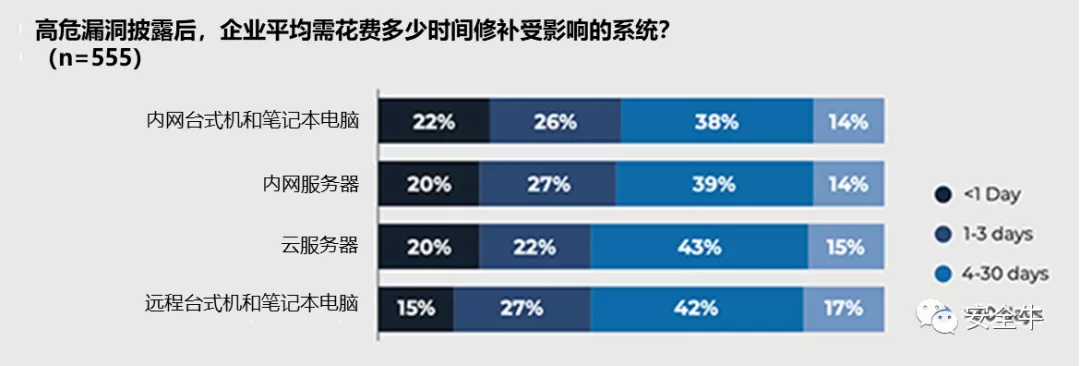

发现严重漏洞后,网络犯罪分子通常可以在7天内将其武器化。为了确保避免遭受攻击,安全专家建议企业在72小时内修补并加固所有易受攻击的系统。

零日攻击(Zero-day Attacks)通常毫无征兆,因此对企业构成了更大的挑战,企业网络安全部门应致力于在24小时内修补和强化易受攻击的系统。目前:

- 不到50%的企业可以达到72小时修复标准,只有约20%的企业可以达到低于24小时阈值。

- 59%的人认为零日威胁是其组织的主要问题,因为现有安全流程和工具不能使他们迅速做出响应。

- 只有39%的人坚信其组织可以对严重和高危漏洞做出足够快速的响应,并成功进行补救。

- 漏洞披露30天后,仍有15%的系统未打补丁。

·几乎60%的企业仅每月或每年对台式机、笔记本电脑和服务器进行加固,这可以看作是对攻击者的邀请。

与新冠疫情期间勤洗手常戴口罩类似,网络安全的良好“卫生习惯”包括定期扫描和评估端点,如果发现问题,需及时进行修补或重新配置。自动化技术使IT运营和SecOps员工能够以更少的精力来修补和加固更多的系统,同时减少修补和加固所需的系统和应用程序停机时间,从而大大加快了网络卫生流程。具有完全自动化的端点修补和强化功能的企业,其基本的网络卫生状况和表现大大优于其他组织。

现代劳动力的网络卫生难题

相比远程和移动设备(智能手机和平板电脑)以及云端系统,例如基础架构即服务(IaaS)云平台上的服务器,接受调研的企业普遍对保持本地端点设备和服务器的“安全卫生”更有信心。员工自带设备(BYOD)普遍被受访者认为是最难以保证“安全卫生”的IT组件。但BYOD恰恰是新冠疫情期间,各国企业面临的,增长最快的安全威胁之一,“端点麻木”正在成为企业漏洞管理的头号难题。

主要原因如下:

首先,“云端点”使问题变得棘手。大多数现有的补丁和漏洞管理工具不能与基于云的端点一起很好地工作,而且虚拟系统高度动态,因此比物理系统更难以监视和保护。

其次,网络钓鱼已经并将继续成为许多组织的难题。正如Automox网络卫生指数所强调的那样,36%的数据泄露涉及网络钓鱼,这是攻击者常用的初始访问技术。检测网络钓鱼非常困难,要使用户获得足够的安全意识培训,能够自行报告可疑消息还有很长的路要走。

最后,端点安全需要自动化。强大的过滤和检测功能并不是万能药,提高端点安全还需要企业能够在网络钓鱼攻击发生时,自动化处理和响应它们。更重要的是,您需要一个可以跨多种工具和服务实现自动化和编排的平台。使用安全编排与自动化技术(SOAR)来响应网络钓鱼警报,使安全团队能够自动处理告警,基于多种情报服务/工具做出判断,删除用户邮箱中的恶意消息进行响应,甚至在整个过程中搜索企业网络中具有类似属性的其他恶意消息。对于安全团队来说,具备使这些响应自动化和协调的能力至关重要,这使他们能够专注于其他更高价值的安全相关问题。

转载请注明:IT运维空间 » 安全防护 » 漏洞管理的漏洞:“端点麻木”

发表评论