昨日,安全研究人员Justin Paine在一篇文章中表明自己发现了一个公开的ElasticSearch数据库,而该数据背后直指泰国一家移动网络运营商分部AIS。目前AIS已将暴露在网络上的数据库脱机。

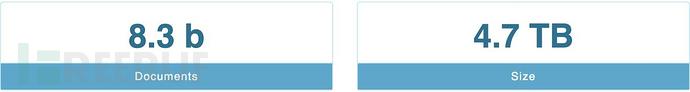

此次数据泄露事件波及数百万名用户,数据记录达83亿条,容量约为 4.7 TB,每 24 小时增加 2 亿记录。该数据库无需密码即可访问,包括DNS查询和Netflow数据。

这些数据泄露的后果就是,相关用户的网络行为都可以为他人甚至是不法分子,实时了解。

随后,安全研究人员这个bug报告给了AIS和泰国国家计算机紧急应急小组ThaiCERT,之后AIS关闭数据库,停止其他用户任意访问。

AIS 是泰国最大的GSM移动运营商,用户约有4000万。此次可公开访问的数据库由其子公司 Advanced Wireless Network (AWN)控制。

“这不是我们用户的个人数据,我们没有一个客户受到影响,没有财务损失。”在这数据泄露事件曝出后,公关负责人Saichon Sapmak-udom发布了这个声明。相关负责人否认这次的用户数据泄露,并表示只是一项改善网络服务的测试。

83亿数据泄露时间长达三周

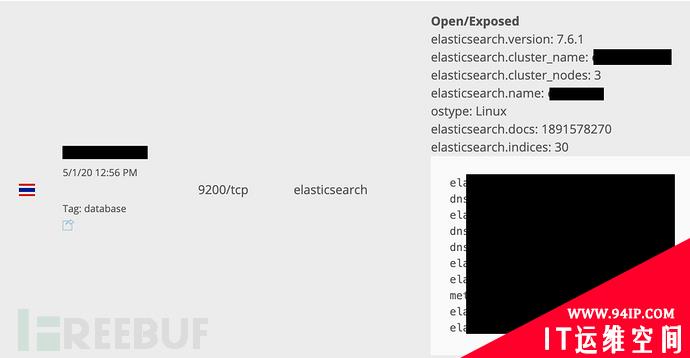

根据BinaryEdge中的可用数据,该数据库于2020年5月1日首次允许公开访问。2020年5月7日,约六天后,安全研究人员发现了该数据库。

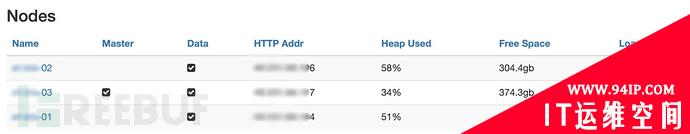

该数据库无需身份验证即可查看,包含部分三个ElasticSearch节点集群。

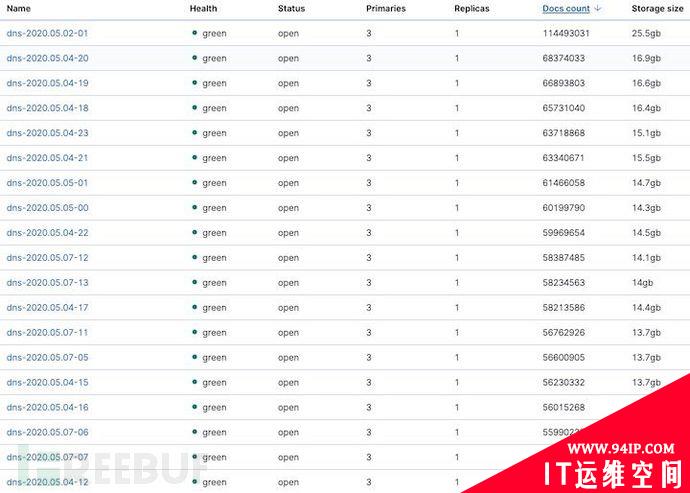

在泄露的三周时间内,数据量不断增长,每24小时则添加约2亿行新数据。截至2020年5月21日,数据库中存储了8,336,189,132个文档。此数据包含NetFlow数据和DNS查询日志。

DNS查询流量仅记录了大约8天(2020-04-30 20:00 UTC-2020-05-07 07:00 UTC),捕获了3,376,062,859个DNS查询日志。目前尚不清楚他们为何在这段短暂的时间后停止记录DNS查询。

其余大约50亿行数据是NetFlow数据,NetFlow数据以每秒大约3200个事件的速度记录。这类信息记录了源IP向特定的目标IP发送了不同类型的流量,以及传输了多少数据。

在上图中,这是对目标IP地址的HTTPS(TCP端口443)请求。可以在目标IP上进行反向DNS查找,以快速识别此人将使用哪个HTTPS网站。

数据利用的潜在危害

在安全研究人员的博客中可以看到,他选择了一个流量低至中等的单个源IP地址验证DNS查询日志的重要性。对于这个IP地址,数据库包含668个Netflow记录。该数据库还详细列出了从这个IP获取的流量类型,比如DNS流量、HTTP、HTTPS、SMTP等。

由此可见,仅根据DNS查询,就可以确定相关用户的详细信息:

- 他们至少有1台Android设备

- 他们要么拥有Samsung Android设备,要么拥有其他三星设备,例如连接互联网的电视。

- 他们至少有1台Windows设备

- 他们至少有1台Apple设备

- 他们使用Google Chrome浏览器

- 他们使用Microsoft Office

- 他们使用ESET防病毒软件

- 他们访问了以下社交媒体网站:Facebook,Google,YouTube,TikTok,微信

这类数据意外泄露事件时常发生,因此也更值得企业和厂商的关注。

- 首先,ElasticSearch和Kibana需要有更安全和合理的默认设置,如果企业人员要将数据库公布在网络上,更需要谨慎。如果发现无需任何身份验证即可公开访问,则需要提醒和警告用户。

- 其次,从用户ISP中获取NetFlow和sFlow数据会泄露个人信息,可以使用DoH或DoT来保护用户的DNS通信在传输过程中的安全,让用户的ISP无法被看到、记录、监视甚至有时出售DNS查询流量。

事件时间线:

- 2020年5月7日,安全研究人员发现公开的ElasticSearch数据库;

- 2020年5月13日 ,联系数据库所有者AIS;

- 2020年5月13日至21日,多次尝试联系未果;

- 2020年5月21日 ,将该问题提交给ThaiCERT;

- 2020年5月22日 ,停止数据库访问。

转载请注明:IT运维空间 » 安全防护 » 曝泰国最大移动运营商泄露83亿条用户数据记录

发表评论