苹果于2012年9月发布了iPhone5,搭载iOS 6.0;当前可用于此设备的iOS最新版本是iOS:10.3.4。

2013年9月,Apple发行了两款iPhone: iPhone 5s,这是首次配备硬件安全协处理器(Secure Enclave)和指纹读取器,以及iPhone 5c。随着iPhone 5c的发布,苹果试图进入廉价手机市场引起了争议。但是,由于价格合理且受到移动运营商的广泛接受,这款2013年型号已成为美国运营商销售的最受欢迎的廉价手机之一。

iPhone 5c成为苹果生产的最后一款32位iPhone,iPhone 5c最初是使用iOS 7.0发行的,这款手机最新的iOS版本是iOS 10.3.3。

iPhone 5c在2015年12月圣贝纳迪诺恐怖枪击事件后声名鹊起,该事件演变为一场激烈的联邦调查局和苹果公司之间的加密事件。在这场纠纷中,美国联邦调查局(FBI)希望苹果公司创建一种软件,并通过电子签名来解锁FBI从一名枪手那里获得的由FBI提供的iPhone 5C。iPhone 5c被完好无损地找回,但被一个四位密码锁住了,并被设定在密码尝试10次失败后删除数据(这是苹果智能手机上常见的防盗措施)。苹果拒绝使用后门解锁,听证会定于3月22日举行。然而,就在听证会开始的前一天,政府推迟了听证会,称他们找到了第三方,能够帮助解锁iPhone。3月28日,政府宣布FBI已经解锁了iPhone,并撤回了其请求。最终发现,这部手机没有透露任何有关阴谋的信息。

联邦调查局究竟是如何获得正确密码的,承包商是谁,为这项服务支付了多少钱,这些都还没有正式公布。一些新闻媒体援引匿名消息来源的话说,第三方是以色列公司Cellebrite。然而,《华盛顿邮报》报道,据匿名的“知情人士”称,FBI雇佣了“专业黑客”,这些黑客利用iPhone软件的零日漏洞,绕过了10次尝试的限制,根本就没有用到Cellebrite的帮助。FBI局长詹姆斯·科米表示,该工具或服务花费了130多万美元。由于Cellebrite和匿名的“专业黑客”都不能公开对此事发表评论,目前仍不清楚是谁干的。基于模糊表述的评论,人们可能倾向于相信Cellebrite是最初的承包商。

目前,ElcomSoft公司(成立于1990年,是国际领先的数字取证工具开发公司)发布了一个只使用软件即可破解密码的方案,其成本仅略高于据称FBI为破解iPhone而支付的工具费用的0.1%。Elcomsoft iOS法医工具包可以强力破解iPhone 5/5c的锁屏密码,使调查人员能够解锁密码未知的iPhone设备。

说到密码破解,我们必须提到Sergei Skorobogatov的工作。据悉,Sergei Skorobogatov将NAND内存芯片从iPhone手机的电路板上取出,提取出相关数据在另一台设备上对目标手机的PIN密码进行反复尝试,从而绕过了目标iPhone手机关于输入十次不正确密码就会将手机锁死的安全防范策略。Sergei Skorobogatov发现,通过成本低廉的硬件设备,攻击者完全可以在24小时内破解四位数的PIN密码。在他的研究项目:苹果iPhone 5c的安全分析(基于他的完整研究论文《通向iPhone 5c的坎坷之路和镜像》)中,Sergei演示了一种概念验证攻击,可以利用iPhone 5c并对其密码进行攻击。Sergei的方法需要拆卸手机,并且两次密码输入之间的延迟时间为5秒。Sergei声称,破解4位密码可能在一天之内就能完成,而破解6位密码则需要相当长的时间。

最后,IP-BOX解决方案和它的许多延伸方法都可用于iOS版本,包括iOS 8.1。不过这些IP-BOX方法不兼容任何更新的iOS版本,而且它们的速度与Sergei的解决方案相似,每次尝试获得密码大约需要6秒,或者破解4位密码大约需要17小时。IP-BOX可破解iPhone手机密码。当IP-BOX连接至iPhone时,将会猜测所有的密码,从0000到9999。

与这两种设备相比,ElcomSoft公司的解决方案不需要额外的硬件(不过你需要一台Mac电脑),不需要拆卸手机,运行速度也快了80倍。

至于密码破解是如何工作的?为什么它在iOS取证领域如此重要?我会在下面详细介绍。

密码是iPhone安全模型中最重要的部分

密码是iPhone安全模型中最重要的部分,从iOS 8开始,包括存储在钥匙串中的密码在内的用户数据都是用来自用户密码的密钥进行加密的。如果没有破解密码,人们将无法访问BFU(在第一次解锁之前)设备的基本信息。说到这些设备,绕过屏幕锁定密码几乎没有意义,因为数据将保持安全加密。

iOS密码保护有据可查,以下内容就是我节选的苹果平台安全文档,解释了密码在iOS生态系统中的作用:

通过设置设备密码,用户自动启用数据保护。iOS和iPadOS支持六位数、四位数和任意长度的字母数字密码。除了解锁设备之外,密码还为某些加密密钥提供了熵。这意味着拥有设备的攻击者在没有密码的情况下无法访问特定保护类中的数据。密码与设备的UID结合在一起,因此必须在受到攻击的设备上执行暴力破解尝试。使用较大的迭代计数来降低每次尝试的速度。迭代计数经过校准,这样一次尝试大约需要80毫秒。Touch ID和Face ID可以通过使用户建立一个比其他方法更强大的密码来增强这个等式,这增加了保护用于数据保护的加密密钥的有效熵量,而不会在一整天中多次影响解锁iOS或iPadOS设备的用户体验。

为了进一步阻止暴力密码攻击,在锁定屏幕上输入无效密码后,时间延迟会不断增加。在具有Secure Enclave的设备上,延迟是由Secure Enclave协处理器强制执行的。如果设备在定时延迟期间重新启动,延迟仍然被强制执行,计时器将在当前期间重新启动。Secure Enclave 实际上是苹果对其 A 系列处理器中某个高度机密的称呼,按照 TEE 标准,现在的处理器都包含“普通世界”和“安全世界”两部分,Secure Enclave 就是其中的安全世界。这部分的工作是处理数据保护密钥管理的加密操作 ; 是在通用处理器中区分割出的一个专门处理 Touch ID 指纹、密钥等敏感信息操作的区域。ARM 处理器架构中的 TrustZone 与此相似,或者说苹果的 Secure Enclave 可能就是一个高度定制版的 TrustZone。

谈到传统的iPhone,尤其是iPhone 5和iPhone 5c,我们已经测量了两次密码尝试之间的时间延迟。结果是每秒准确的13.6密码,或每次尝试73.5毫秒。这非常接近Apple的80毫秒目标。由于这些iPhone型号中没有Secure Enclave,因此升级时间延迟是由操作系统在软件中强制实施的,而不是由Secure Enclave协处理器强制实施的。反过来,这意味着只要有人可以访问某些系统文件,就可以在理论上禁用该延迟。

最后,由于iPhone 5和iPhone 5c没有配备生物识别硬件,密码是保护设备的唯一方法。还记得“Touch ID和Face ID可通过使用户建立比实际更强大的密码来增强此等式”部分吗?由于没有其他方法可以安全地解锁这些iPhone型号,因此用户很可能选择短而简单的PIN码,而不是较长的字母数字密码,以避免“一整天多次影响解锁iOS设备的用户体验”。

哪些密码是最常见的?

用户最常选择的密码类型取决于几个因素:iOS中的默认设置以及便利性因素,其中考虑了是否存在Touch ID / Face ID以及输入密码的速度和便利性。

默认值

iOS 6具有一个名为“简单密码”的设置,默认情况下已启用。默认情况下,生成的密码将仅包含4位数字。如果用户禁用该设置,则他们可以使用任意长度的字母数字密码。但是,如果用户输入的数字不是四位数,则锁定屏幕将显示一个数字键盘和一个可变大小的文本字段。因此,我们对iOS 6中可用的密码类型的非官方分类具有以下选择:

1.4位数字代码;

2.自定义数字代码(4位数字代码除外);

3.自定义的字母数字代码

在ios9(及ios10)系统中,有以下四个选项可供选择:

1.4位数字代码;

2.6位数字代码;

3.自定义数字代码;

4.自定义的字母数字代码;

据多方消息称,自iOS 9以来,Apple便将密码转换为六位数,使其成为默认选项。我们无法针对有问题的两种iPhone型号验证这一说法。ElcomSoft公司对出厂重置后设置iPhone 5和iPhone 5c设备的内部测试导致iOS始终提供设置4位数字代码的功能。更有趣的是,一旦你尝试更改6位密码,iOS仍会提供设置4位PIN的功能。ElcomSoft公司认为这是“便利因素”的一部分,因为正如Apple平台安全文档所指出的那样,6位密码无疑会“对用户在一天中多次解锁iOS设备的体验产生负面影响”。

便利因素

用户可能在触摸前ID设备上拥有哪种密码? 2020年5月,Philipp Markert,Daniel V. Bailey,Maximilian Golla,MarkusDürmuth和Adam J. Aviv对用户选择的在智能手机上收集的用于解锁设备的4位和6位PIN进行了研究。在他们的研究中,研究人员结合了来自各种泄漏的多个数据集,并测试了大约1220名测试者。这项研究帮助确定了最常用的4位数和6位数PIN。

研究人员得出了一些似乎颇有争议的发现,在他们的研究中,研究人员发现更长的6位数PIN并不比4位数PIN有什么优势。考虑到攻击者的前40次猜测,研究测试者倾向于选择更容易猜测的6位PIN。此外,他们的结果表明,当前使用的PIN黑名单无效。通过定量和定性反馈,研究人员发现测试者认为黑名单将改善其PIN,而不会影响可用性。

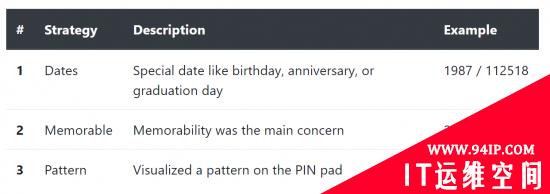

常用的密码

我们强烈建议阅读整个研究过程,以更好地理解用户如何选择他们的屏幕锁定密码。但真正重要的是最常用的(不安全的)6位数PIN的列表。这个列表中只有2910个条目,测试它们只需要大约4分钟。此列表中的示例包括全球流行的123456,重复的数字以及代表某些组合(例如131313或287287)的数字密码。以下是基于用户出生日期的6位PIN码;大约有74K种可能的组合,需要1.5小时。只有在这些选择都用尽之后,我们才会开始持续21个小时的暴力攻击。

本文翻

转载请注明:IT运维空间 » 安全防护 » 轻巧破解iPhone 5和5c的密码

发表评论