-

窃取450G的AMD内部数据,这些黑客可能只用了五分钟?!

每次一听到黑客入侵科技公司,盗走上百GB内部资料,总会下意识地惊叹黑客们的技术也在与时俱进。 但是AMD最近遇到的这个事,似乎没有这么复杂。 一般来说,公司员工登录公司系统都有自己的账号密码上吧,问题就出现在这些登录密码上。 这个犯罪团...

admin

2023.01.16

400浏览

0

admin

2023.01.16

400浏览

0

-

防范未授权访问攻击的十项安全措施

很多时候,未经授权的用户在访问企业的敏感数据库和网络时,并不会被企业所重视,只有在发生安全事故后,企业才会意识到这种被忽略的“日常行为”存在多大的隐患。因此,企业应该对未授权访问行为进行严格管控,建立一套可靠的管理流程,以检测、限制和防止...

kavin

2023.01.16

366浏览

0

kavin

2023.01.16

366浏览

0

-

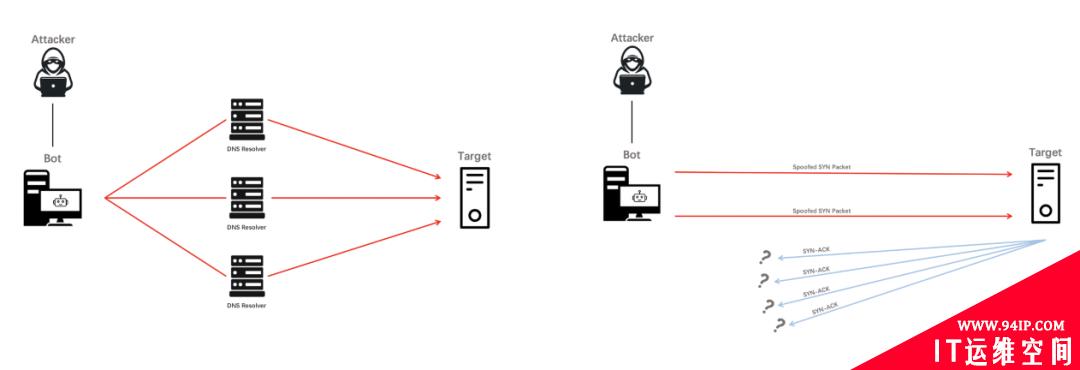

超低成本 DDoS 攻击来袭,看 WAF 如何绝地防护

DDoS 攻击,不止于网络传输层 网络世界里为人们所熟知的 DDoS 攻击,多数是通过对带宽或网络计算资源的持续、大量消耗,最终导致目标网络与业务的瘫痪;这类 DDOS 攻击,工作在 OSI 模型的网络层与传输层,利用协议特点构造恶意的请求...

admin

2023.01.16

382浏览

0

admin

2023.01.16

382浏览

0

-

ATT&CK Initial Access 打点技术攻防

一、背景 ATT&CK攻击矩阵(Enterprise)共有11列,将不同环节、不同打击目标的攻击技术分别拆分并归纳,这对于防守方有很大的借鉴意义,SOC可以将安全设备、防御手段、检测规则、情报等的覆盖能力映射在矩阵中,从而感知当前SO...

admin

2023.01.16

375浏览

0

admin

2023.01.16

375浏览

0

-

超低成本DDoS攻击来袭,看WAF如何绝地防护

一、DDoS攻击,不止于网络传输层 网络世界里为人们所熟知的DDoS攻击,多数是通过对带宽或网络计算资源的持续、大量消耗,最终导致目标网络与业务的瘫痪;这类DDOS攻击,工作在OSI模型的网络层与传输层,利用协议特点构造恶意的请求载荷来达成...

king

2023.01.16

366浏览

0

king

2023.01.16

366浏览

0