-

如何通过查找恶意开发者的线索来寻找漏洞(下)

接上篇: 如何通过查找恶意开发者的线索来寻找漏洞(上) 如何通过查找恶意开发者的线索来寻找漏洞(中) 内核地址泄漏 在绝大多数漏洞利用中,攻击者使用内核指针泄漏原语来调整漏洞利用。在除CVE-2019-1458之外的所有漏洞利用中,...

Molet

2022.11.26

415浏览

0

Molet

2022.11.26

415浏览

0

-

2020年第二季度,互联网用户每分钟面临平均419种新威胁

McAfee发布了一份报告,调查了与恶意软件相关的网络犯罪活动以及2020年第二季度网络威胁的演变。 在此期间,平均每分钟有419种威胁,而新的恶意软件样本总数增长了11.5%。 恶意Donoff Microsoft Office文档攻...

gtxyzz

2022.11.26

391浏览

0

gtxyzz

2022.11.26

391浏览

0

-

安卓手机的五项基本安全性检查

您是否正在为自己的Android手机寻找安全防护应用程序,以避免各种移动恶意软件的侵扰。目前,市场有许多优质的安全应用可供选择。它们无论是免费软件,还是付费产品,基本上都不需要繁复的配置。 不过,正所谓“求人不如求己&rdquo...

king

2022.11.26

666浏览

0

king

2022.11.26

666浏览

0

-

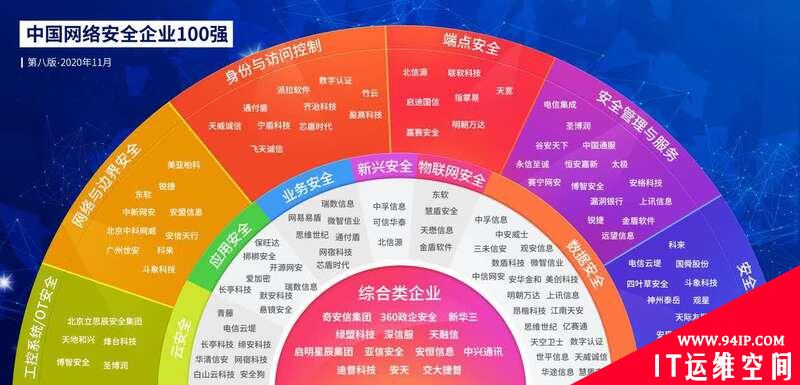

报告:5G时代企业比较关心数据安全威胁

“数据安全、网络与边界、应用安全、云安全、安全管理及服务是甲方用户最为关心的TOP5安全领域。”日前发布的《2020中国网络安全企业100强》报告指出,随着5G产业逐渐增多,数据安全成为企业最关心的安全威胁。 5G时...

Molet

2022.11.26

396浏览

0

Molet

2022.11.26

396浏览

0

-

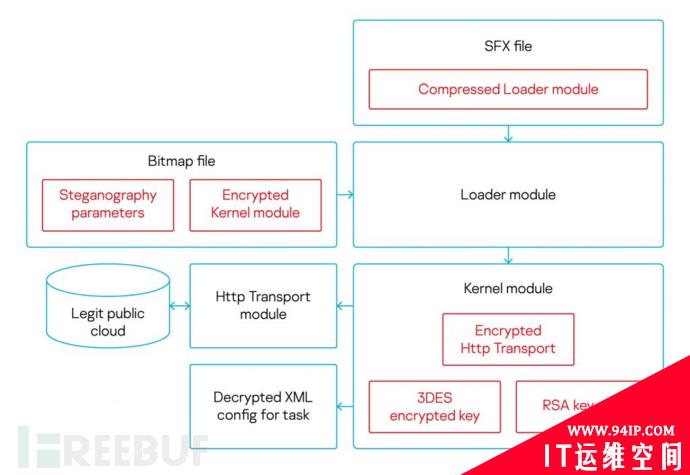

MontysThree工业间谍软件分析

2020年夏季发现了针对性较强的工业间谍软件的活动,工具集中包含未知的C++模块。恶意软件作者将工具集命名为“ MT3”,研究人员将工具集命名为“ MontysThree”。 该恶意软件包括一...

gtxyzz

2022.11.26

406浏览

0

gtxyzz

2022.11.26

406浏览

0