-

代码审计:如何在全新编程语言中发现漏洞?

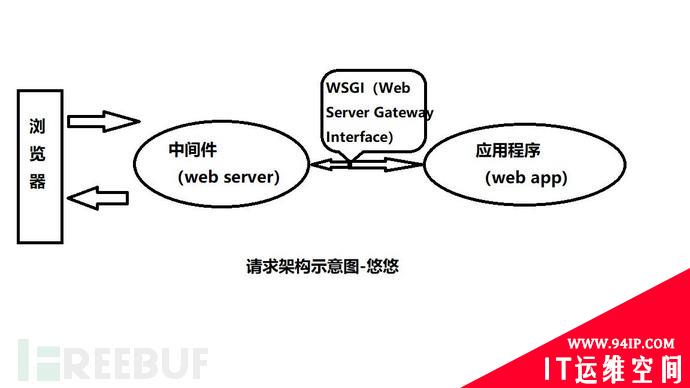

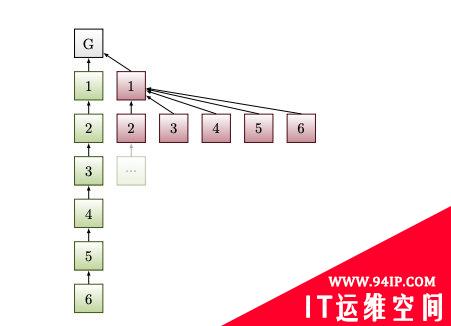

为了直观体现代码审计思想,对漏洞情景进行了简化。 一,安全标准不一致 一门新的编程语言,作为后端处理程序,肯定是需要与中间件/数据库等其他模块相联系的,如果它们对待请求的安全标准不同,就可能导致安全问题。下面我们用一些已知语言的例子来演示这一...

admin

2023.01.22

422浏览

0

admin

2023.01.22

422浏览

0

-

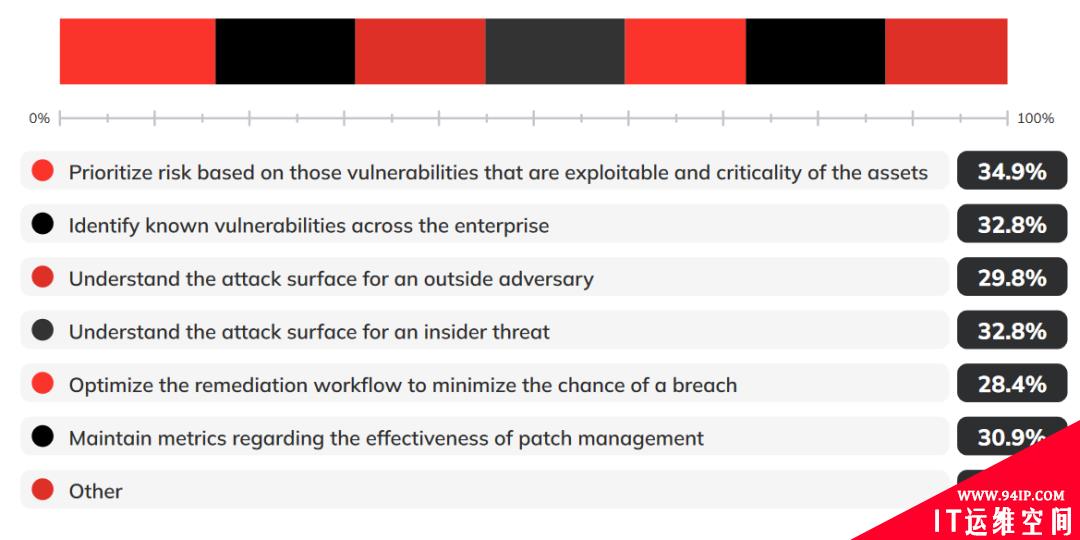

2022企业漏洞管理状况调查:七成企业缺乏有效的漏洞管理计划

未修复的IT系统漏洞就同敞开的大门,可任由恶意攻击者畅行。安全团队必须快速找到并关闭那些敞开的大门,才能确保其企业的信息化系统应用安全。然而,发现未知的漏洞是一项挑战,有效管理并快速响应已知的漏洞则是另一项挑战。做好漏洞管理工作的前提是发现风...

king

2023.01.22

462浏览

0

king

2023.01.22

462浏览

0

-

Uber被黑:内部系统数据泄露、漏洞报告被窃

9月15日,一名18岁的黑客称成功入侵Uber系统,下载了HackerOne的漏洞报告,并分享了Uber内部系统、邮件、和slack服务器的截图。 黑客分享的截图表明,黑客成功访问了Uber的许多关键IT系统,包括公司安全软件和Wind...

king

2023.01.22

489浏览

0

king

2023.01.22

489浏览

0

-

攻击者正冒充美国政府机构骗取承包商Office账户

据Bleeping Computer 9月19日消息,针对美国政府承包商的持续性网络钓鱼攻击呈逐渐扩大之势,攻击者正采用更加难以分辨的“诱饵”制作钓鱼文件。 在这些钓鱼攻击中,攻击者通过伪造利润丰厚的政府项目投标请求,通过电子邮件将承包...

Molet

2023.01.22

406浏览

0

Molet

2023.01.22

406浏览

0

-

比较:以太坊 PoS 和 PoW 安全性

本节主要讨论以太坊采用PoS共识机制后可能出现的共识级攻击。 小型质押者的攻击 短程重组 这是一种针对信标链的攻击,通常由攻击者对其他验证者隐藏部分信息,然后在特定时刻释放这些信息,以便实现双花或通过预先运行的大型交易提取 MEV。这种攻击也...

Molet

2023.01.22

451浏览

0

Molet

2023.01.22

451浏览

0